Proxifier+burpsuite代理https协议数据包

在现实生活中,很多渗透测试人员无法开展c/s型客户端型应用系统的渗透测试,原因是很难截取客户端访问数据,因而无法借助工具或人工的方式进行漏洞检测。其实部分C/S客户端的数据是可以截取,并进行漏洞检测和攻击测试的。

下面我们介绍利用Burp suite和Proxifier实现C/S客户端数据包抓取。

1.首先在电脑上安装Proxifier全局代理软件

-----这个软件百度上面有很多。

https://proxifier.soft32.com/ --英文的

中文版的其他地方也有,例如:http://www.hanzify.org/software/13717.html(仅供参考)

安装很简单,直接下一步既可。

打开页面是这样的

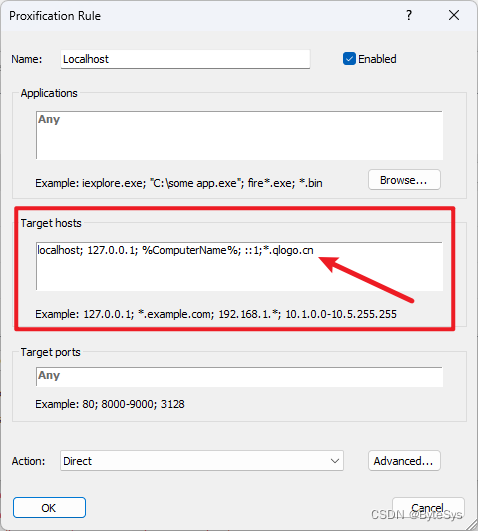

2.点击配置文件-打开代理服务器

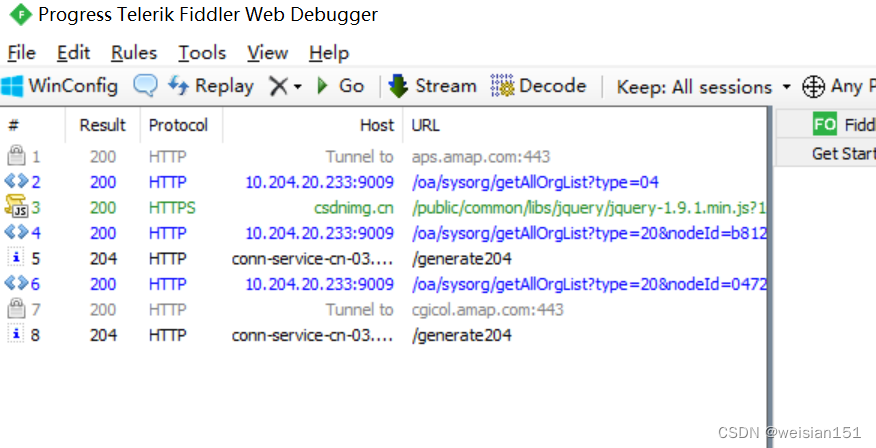

3.在软件上设置代理地址,代理地址与burp相同

4.设置代理规则

5.设置-名称可以随便输入,应用程序选择对应抓包的软件-可以从任务管理器中选择

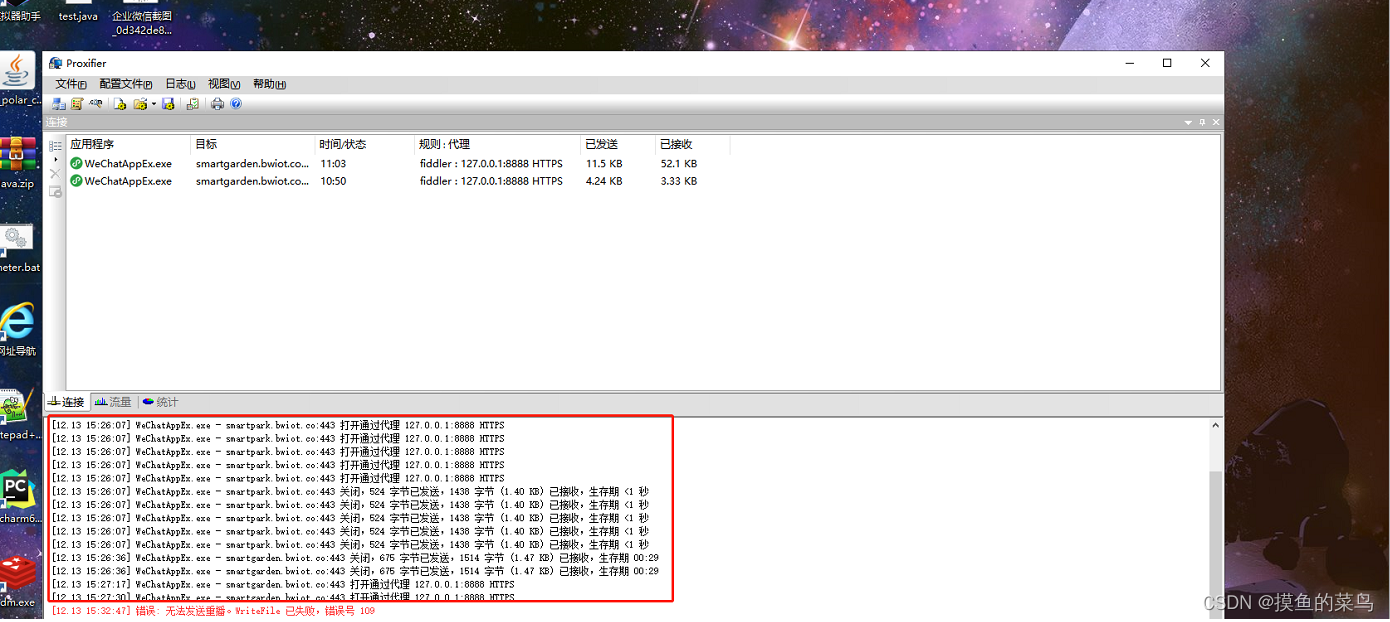

6.这个时候已经可以代理了

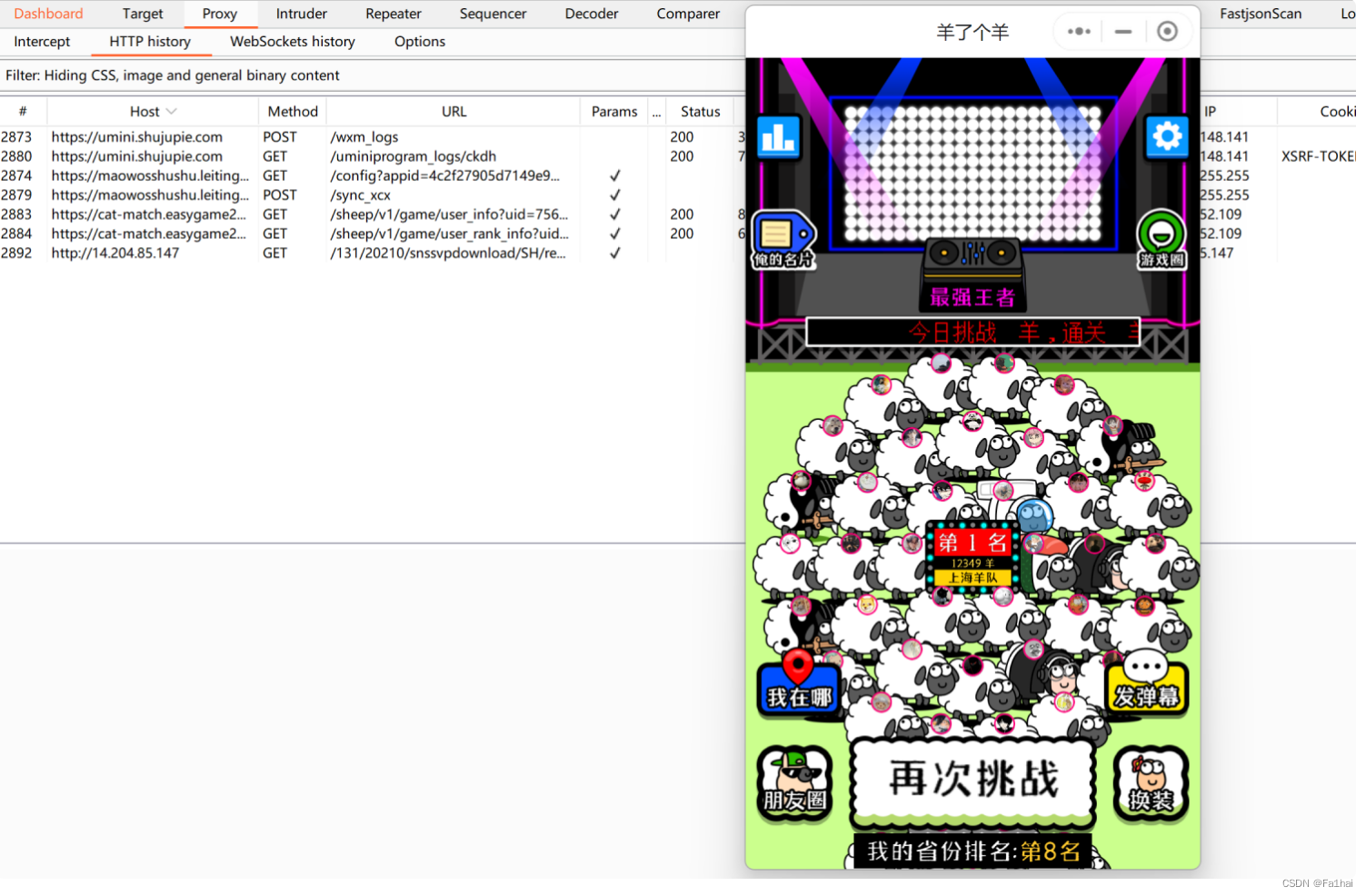

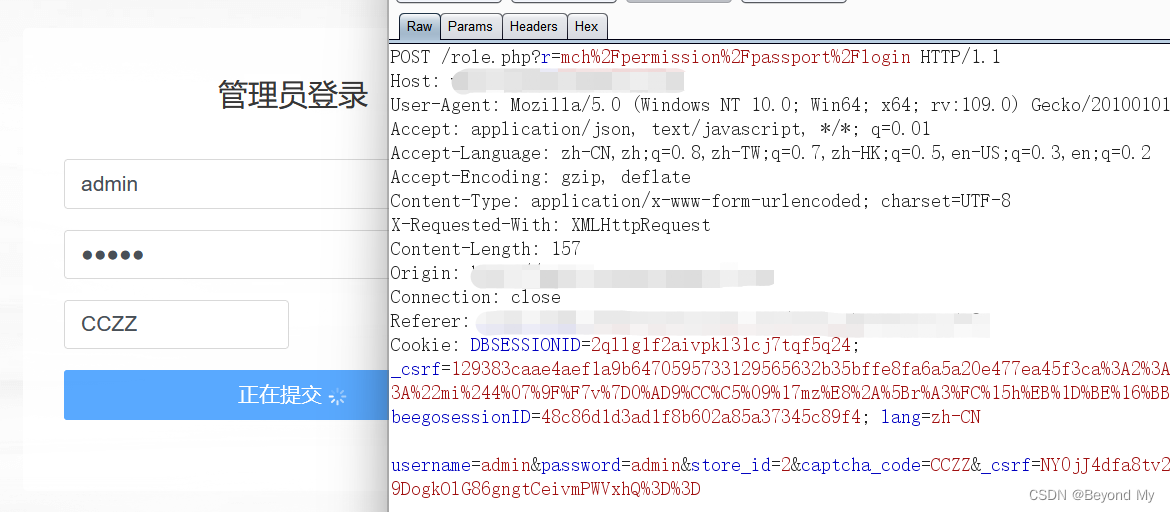

7.这个时候已经可以在 burp上抓包了

但是,在软件上仅仅抓取的是http协议的包,如果想查看软件包,可以从wireshark上查看,走的是TCP或UDP包。