一、内网渗透常见知识讲解

网络环境问题:

内外网简单判断

内网渗透中常见的几个问题有哪些呢?

防火墙穿透、木马免杀穿透、内网信息收集及定位。

内网渗透的一些工具和平台

渗透测试平台类:

Metasploit

Cobalt Strike

Empire

empure

beef浏览器渗透框架项目

端口转发及代理类:

sockscap

proxifier

Rsscoks

Proxychains

ssh proxy

netcat,socat,hping在很多情况下可以做端口转发和数据代理转发

Metasploit的后渗透模块有不少代理模块和端口转发模块

端口扫描类:

mt.exe 国内比较早的一个针对2k和2k3的渗透工具集

hd.exe 早起国内某大神修改的mt的升级版,牛逼到爆

nmap

fscan foundstore 出品的比较早的命令行扫描工具,windows平台内网扫描必备

metasploit

nc.exe 做小范围端口扫描还是比较合适的

二、内网渗透之端口渗透研究

就以FTP服务,端口21来做一个简单的示例吧!

1、端口弱口令渗透

直接使用FTP弱口令爆破工具;

2、端口服务版本漏洞渗透

第一步:内网扫描,得到了ftp端口21;

第二步:打开终端,输入ftp 192.168.102.62连接FTP服务器,发现ftp服务软件为Gabriel's ftp serve。

第三步:通过搜索引擎,查找版本漏洞资料:www.exploit-db.com

第三步:下载相应的攻击脚本并利用

三、ARP欺骗技术实现分析

原理:

单向欺骗:攻击者欺骗受害者主机,发送数据告诉受害者主机:我是网关,受害主机将攻击主机当做网站进行数据传输,所以导致数据被窃取。

双向欺骗:攻击者欺骗受害者主机,发送数据告诉受害者主机:我是网关,受害主机将攻击主机当做网站进行数据传输,同时,发送数据告诉真实网关:我是受害主机,网关将攻击主机当做受害主机进行数据传输。

ARP欺骗工具:arpspoof

四、局域网DNS劫持技术实战

DNS决定的是我们的域名将解析到哪一个IP地址的记录,是基于UDP协议的一种应用层协议,这个攻击的前提是攻击者掌控了你的网关(可以是路由器,交换机,或者运营商),一般来说,在一个WLAN下面

DNS劫持,DNS欺骗工具:Ettercap

五、一键抓鸡135端口渗透实例

前提条件:135端口必须开放,必须知道计算机的登陆账号和密码才可以,远控必须免杀;

第一步:获取目标主机端口开放情况

第二步:计算机密码的爆力猜解(弱口令)

第三步:搭建木马的传播环境

第四步:利用端口进行溢出攻击

六、Getpass及Hash传递渗透入侵

可以用作提权,维持权限

可以用作内网渗透,同一密码,同一hash

明文获取:getpass.exe

hash传递入侵:msf > use windows/smb/psexec

七、Cobalt Strike

Cobalt Strike是一款内网渗透测试神器,Cobalt Strike分为客户端和服务器端,该服务器端被称为团队服务器,是Beacon有效负载的控制器,同时,cobalt strike也具有社会工程学功能,团队服务器还存储obalt Striker收集的数据,并管理日志记录。

Cobalt Strike团队服务器必须以root身份运行在所支持的操作系统上,要启动obalt Strike团队服务器,请使用obalt Strike Linux软件包附带的teamserver脚本。

一些内网渗透过程中可能会用到的工具

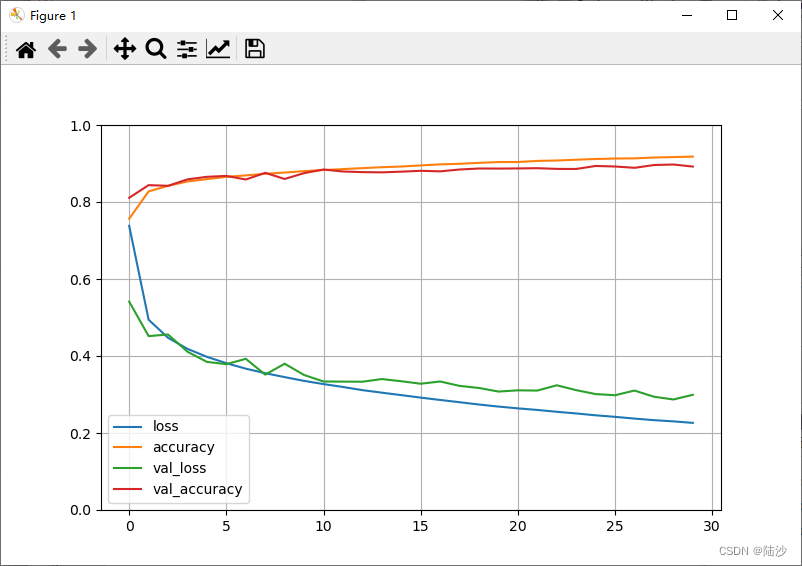

![四、初探[ElasticSearch]集群架构原理与搜索技术](https://img-blog.csdnimg.cn/ec9553a2f5ca4040a704e86c7bf26a22.png)