【SRC实战】信息泄露管理员token

原创 挖个洞先 挖个洞先 2024-05-12 17:04 湖北

“ 以下漏洞均为实验靶场,如有雷同,纯属巧合 ”

01

—

漏洞证明

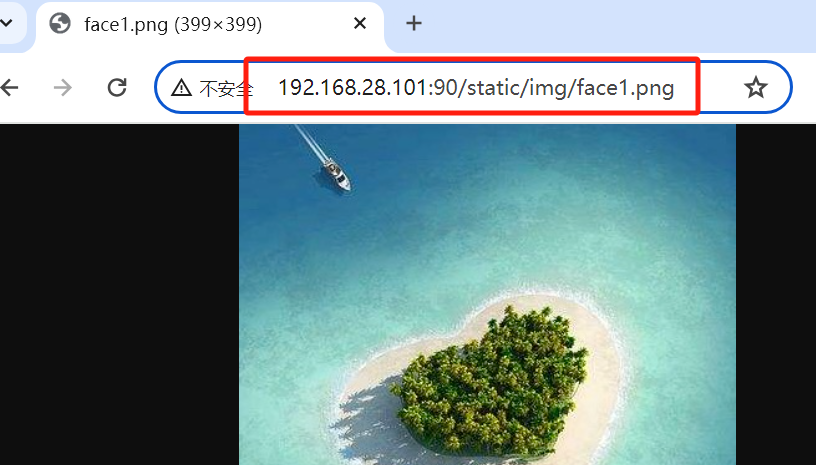

1、使用灯塔收集到config.js,存在VUE_APP_USERTOKEN参数

灯塔ARL

https://github.com/TophantTechnology/ARL

window._global = {

NODE_ENV:'PRD',VUE_APP_PATH : '/',VUE_APP_USERTOKEN : 'eyJXXX',VUE_APP_SOURCE : ''

}

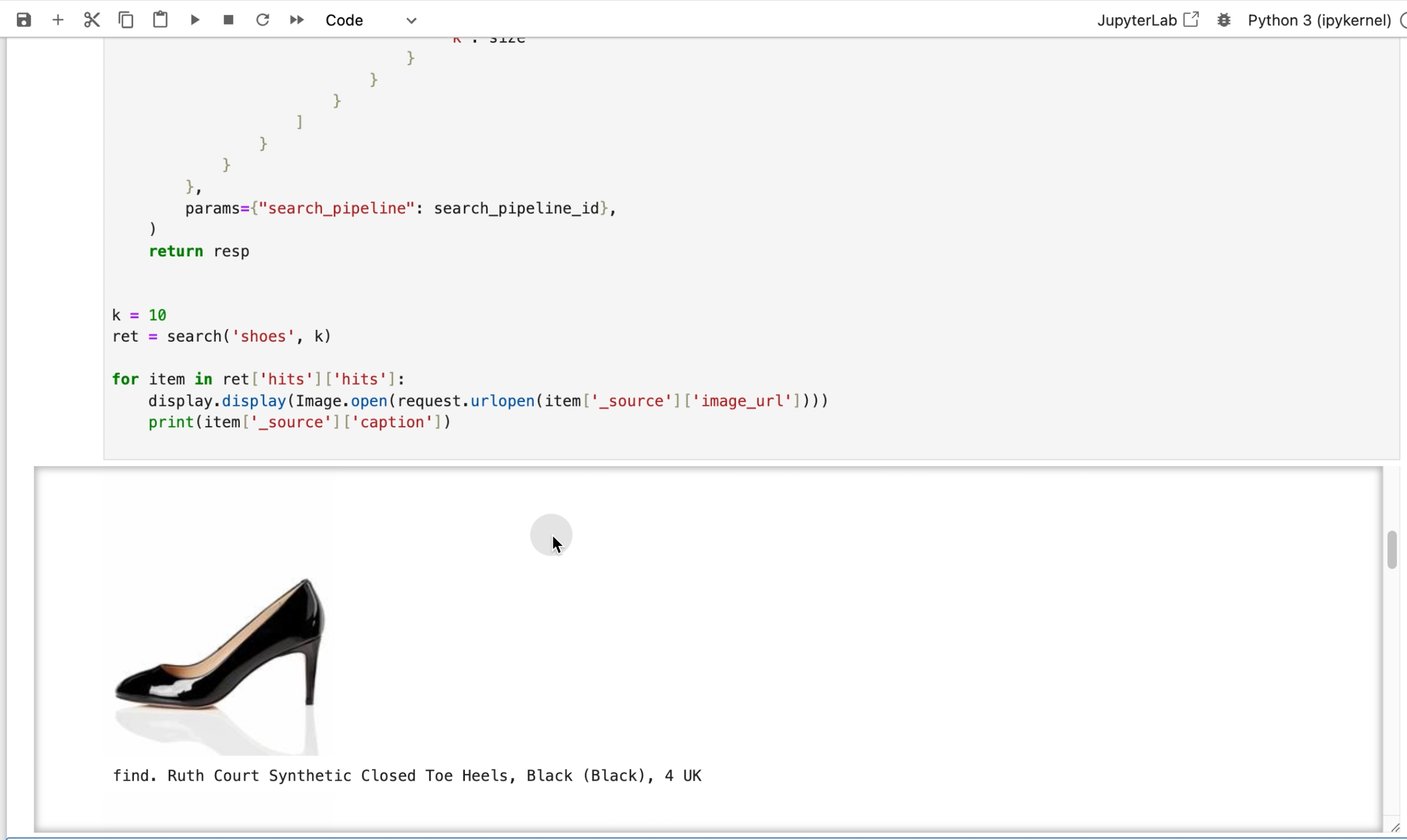

2、将VUE_APP_USERTOKEN参数到jwt网站解码,发现permission权限为admin管理员

jwt

https://jwt.io/

02

—

漏洞危害

1、未授权访问:如果攻击者能够收集并解码Config.js里的VUE_APP_USERTOKEN参数,并发现该参数具有admin管理员权限,那么攻击者可能利用这个权限执行未授权的操作。这包括访问敏感数据、修改系统设置、添加或删除用户账户以及执行其他具有管理员权限的任何操作。

2、系统安全威胁:管理员权限通常用来管理和维护整个系统。攻击者通过获取管理员权限,能够完全控制系统中的重要功能。这可以导致更多的恶意行为,例如安装后门、植入恶意软件、窃取更多用户的身份信息等,对系统的安全构成严重威胁。

3、数据泄露和完整性损害:管理员账户具有访问所有用户数据的能力,攻击者可能会利用此权力泄露用户数据或篡改数据,造成难以估量的数据泄露和数据完整性问题。企业和用户可能会因此遭受财产损失,法律责任和品牌信誉的严重损害。