需要用wireshark打开,在此之间,先用binwalk看看有什么隐藏内容

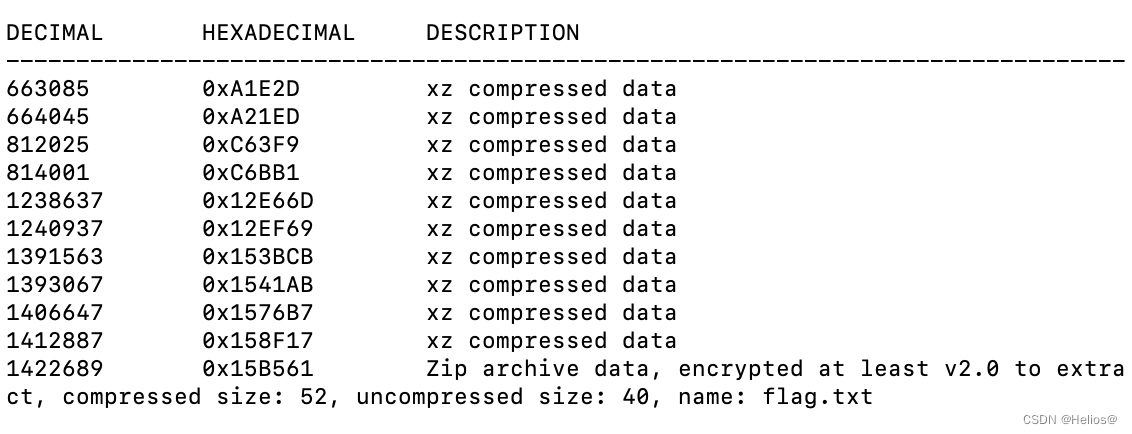

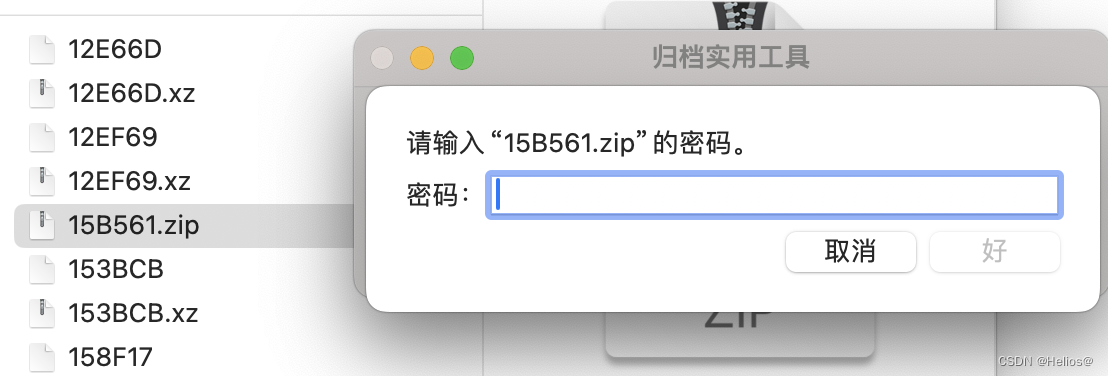

发现有 zip 压缩包,并且加密了,还有个 flag.txt ,binwalk 提取一下,是个真加密,估计爆破密码也是出不来了,所以只好打开 wireshark 找一下密码

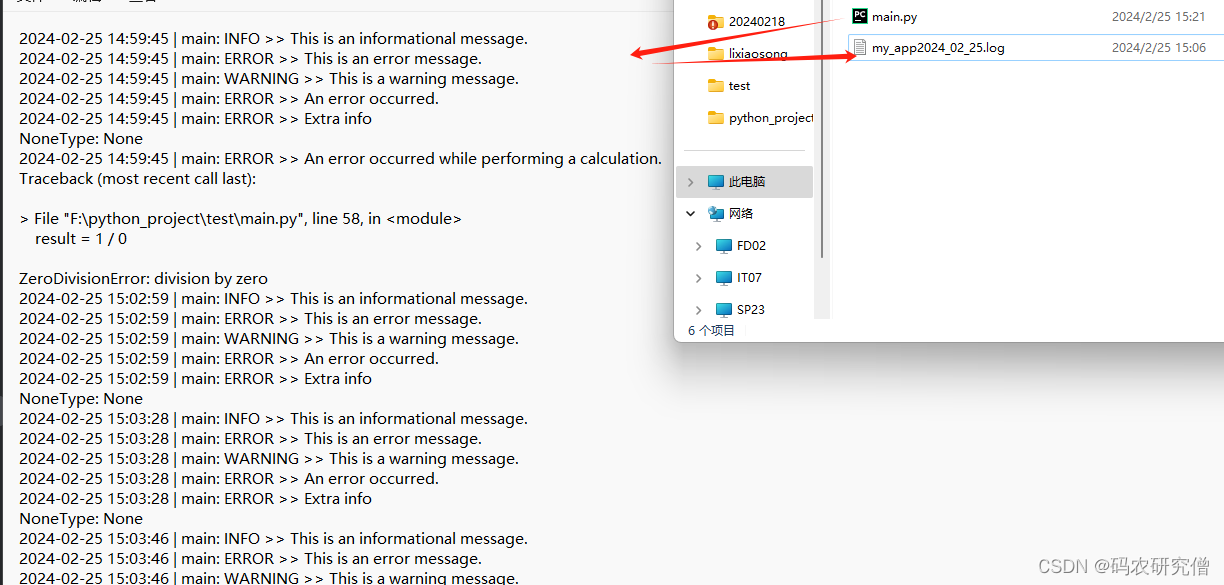

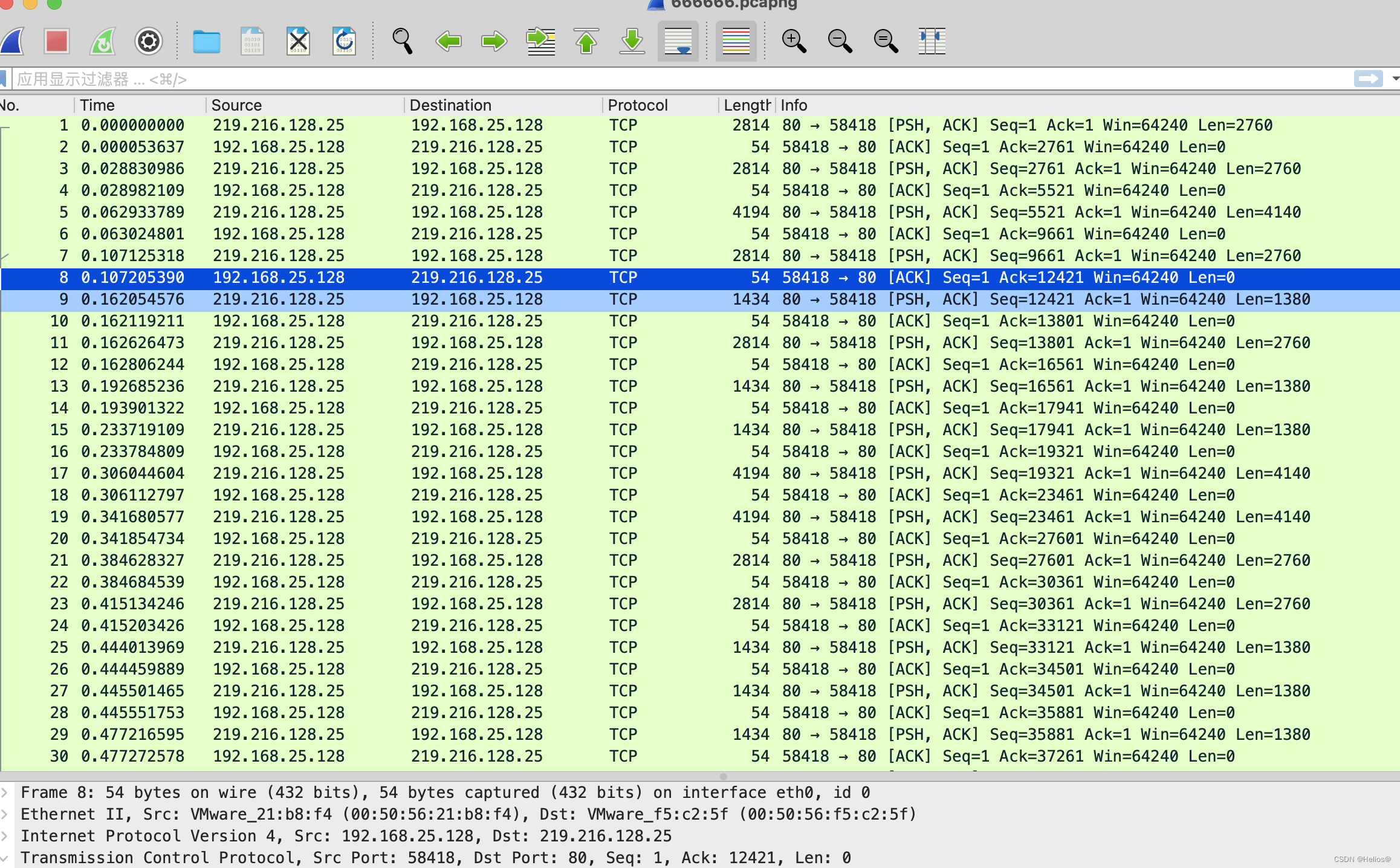

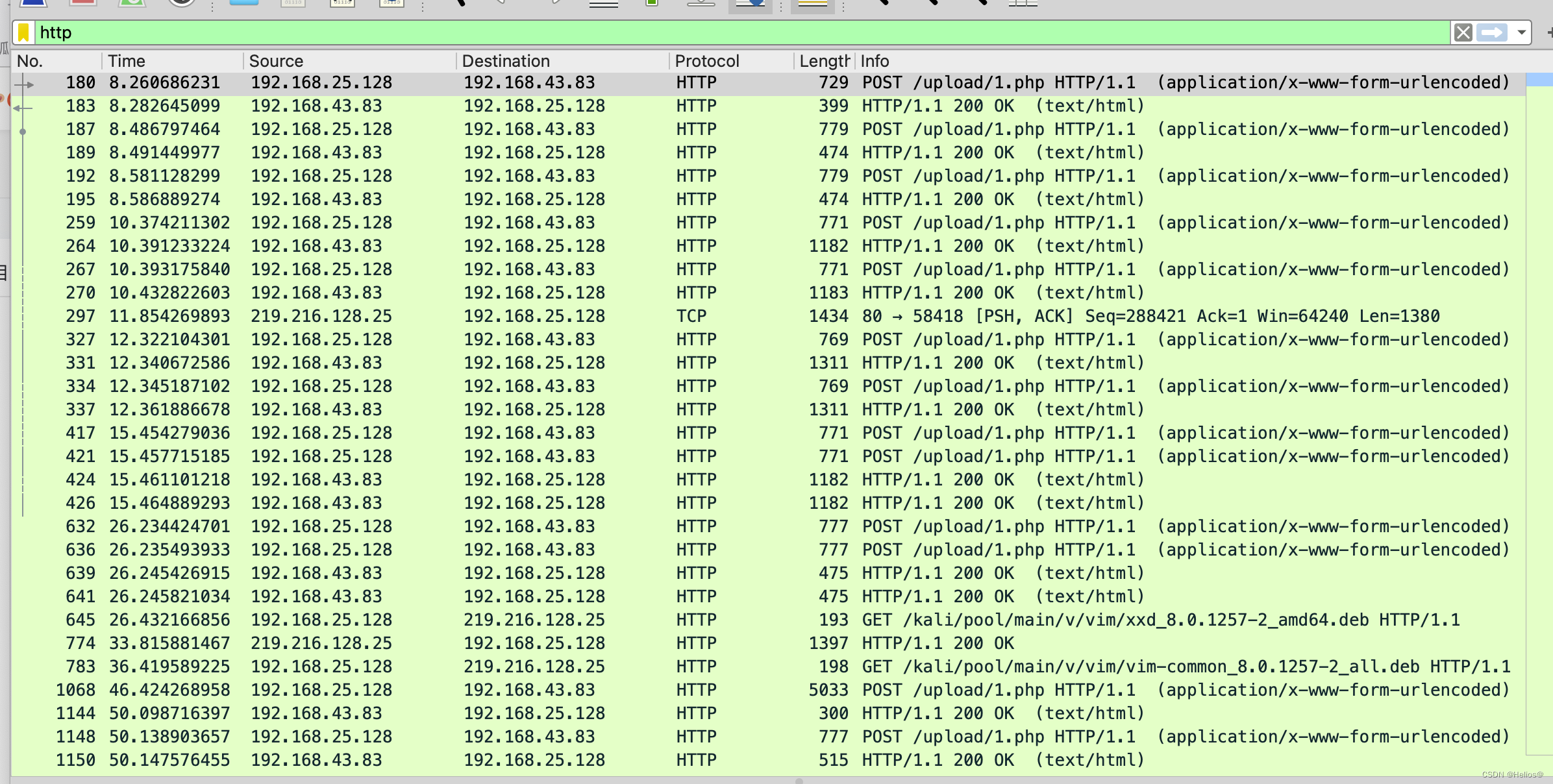

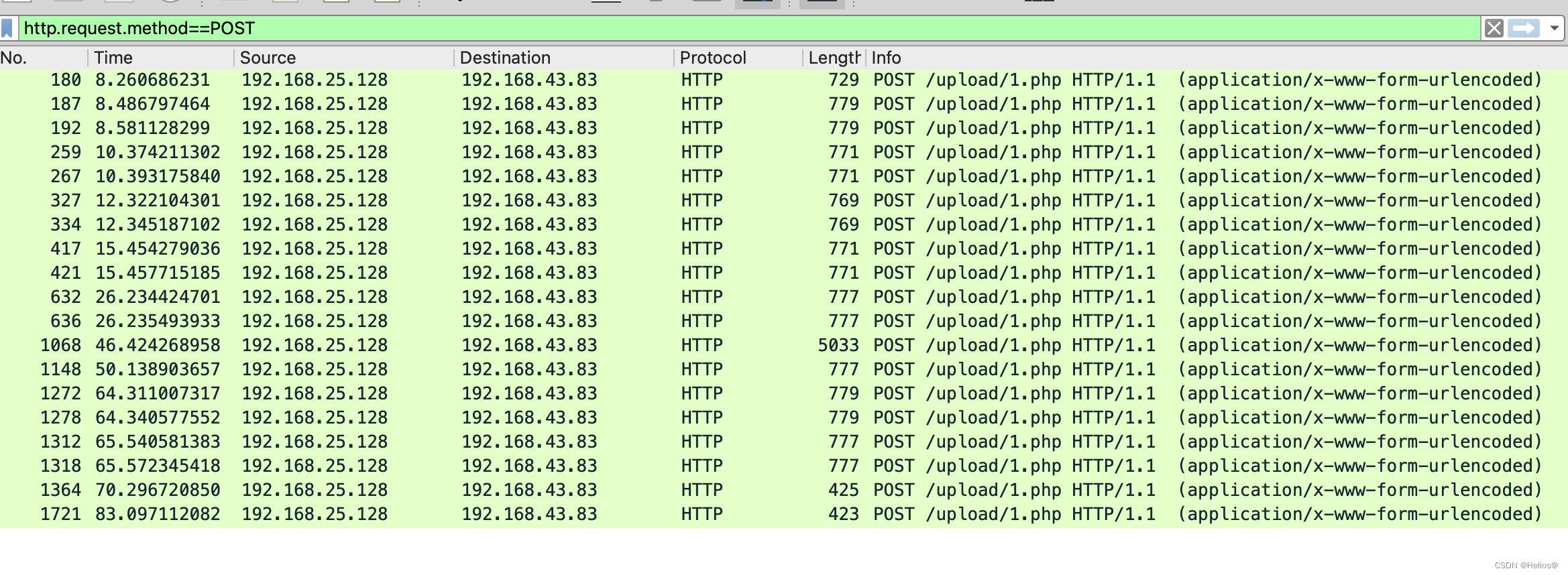

菜刀是在连接webshell时会有明显的GET或POST请求。所以我们只需要找数据包的HTTP请求就行

在 post 请求中,很明显发现 length 长度的问题,有一个 5033

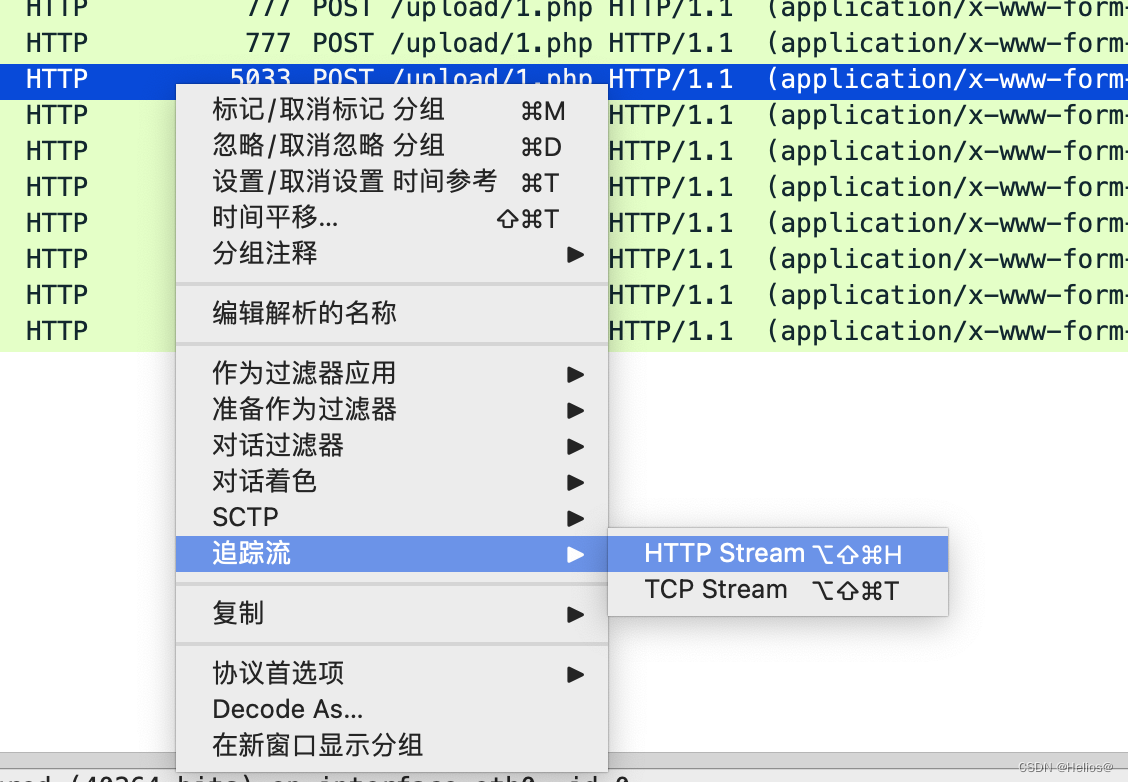

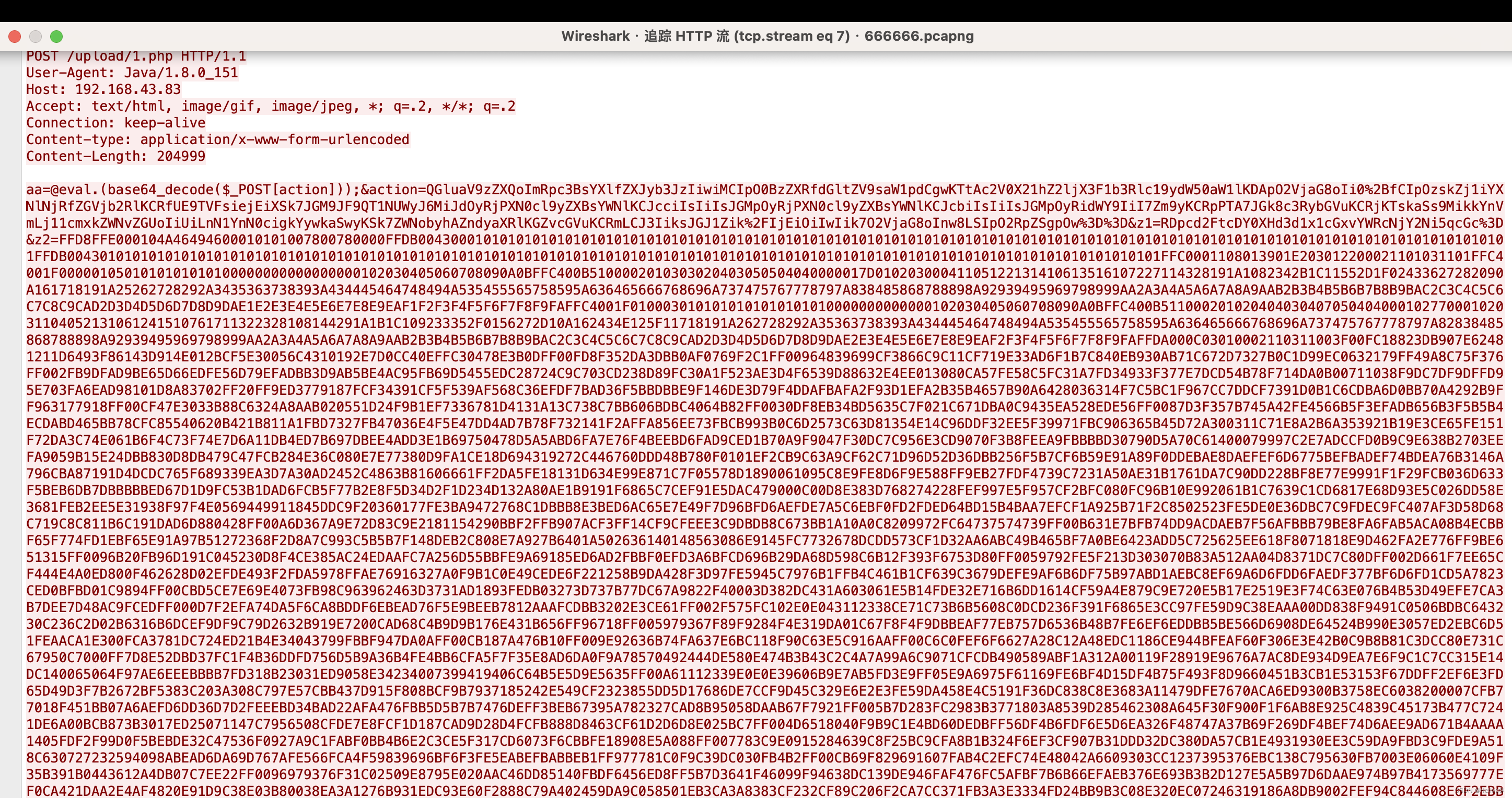

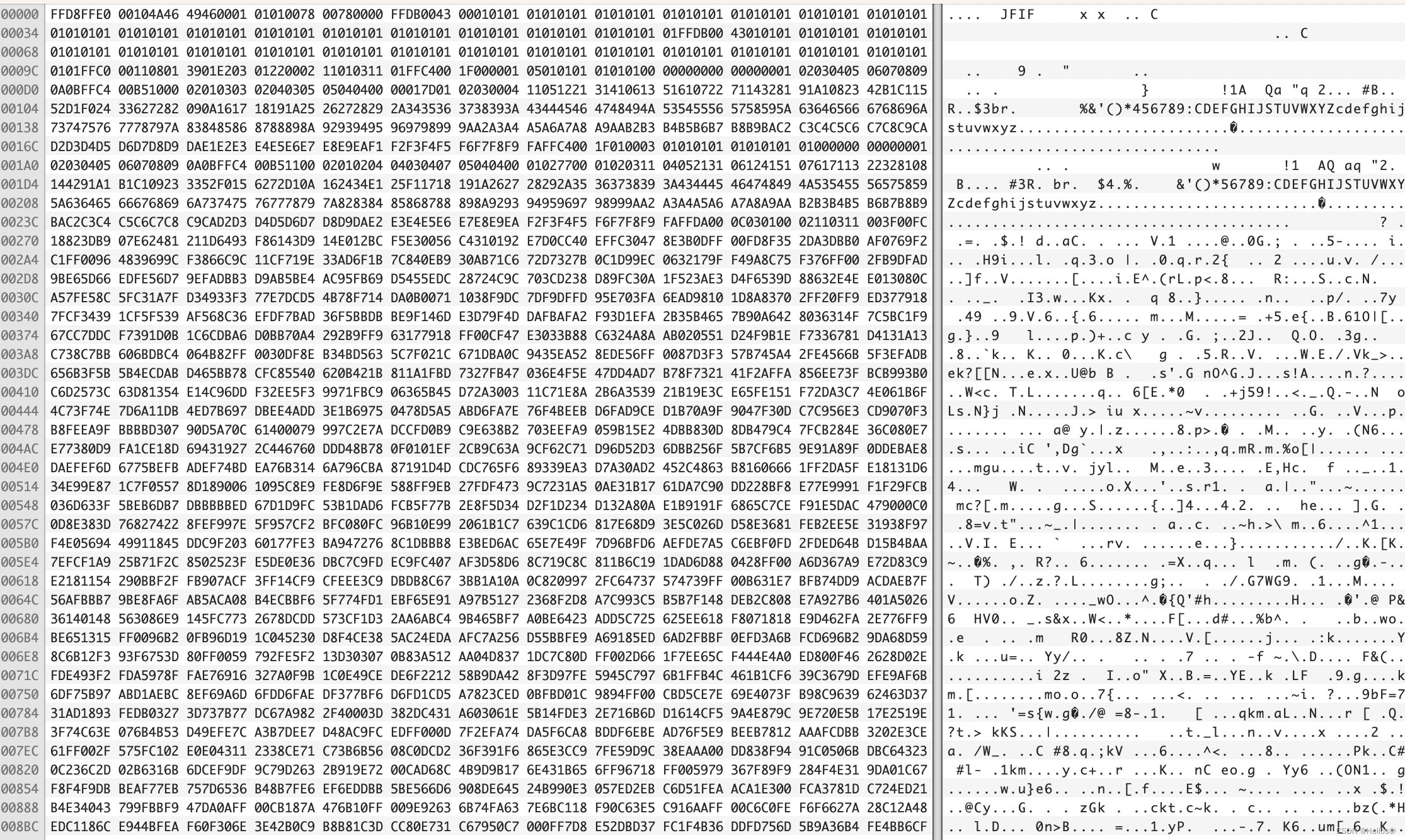

在 tcp.stream eq 7中发现大量十六进制数据,以 FF D8 FF开头,FF D9,为 jpg,复制出来,粘贴到 hex fiend(或 010Editor 或 winhex)不同文件类型对应的文件头文件尾_压缩包文件头 文件尾-CSDN博客

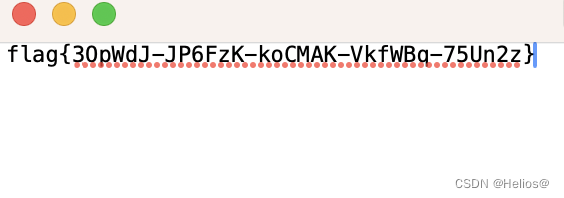

保存为 1.jpg,得到压缩包的密码