密评简介

密评定义:全称商用密码应用安全性评估, 是对采用商用密码技术、产品和服务集成建设的网络和信息系统密码应用的合规性、正确性、有效性进行评估的活动。

评测依据:GB/T 39786-2021《信息安全技术 信息系统密码应用基本要求》。

密评对象:重要信息系统、关键信息基础设施、网络安全等保三级及以上的系统。

主要系统有:

基础信息网络:电信网、广播电视网、互联网。

重要信息系统:能源、教育、公安、测绘地理信息、社保、交通、卫生计生、金融等涉及国计民生和基础信息资源的重要信息系统。

重要工业控制系统:核设施、航空航天、先进制造、石油石化、油气管网、电力系统、交通运输、水利枢纽、城市设施等重要工业控制系统。

面向社会服务的政务信息系统:党政机关和使用财政性资金的事业单位和团体组织使用的面向社会服务的信息系统。

参考标准

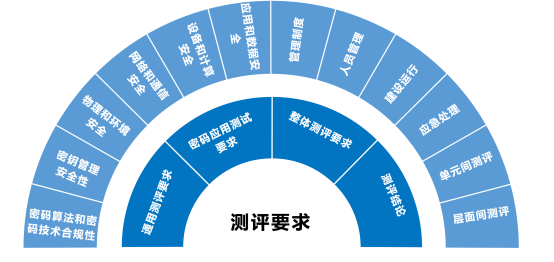

《信息系统密码应用测评要求》

《信息系统密码应用测评过程指南》

《信息系统密码应用高风险判定指引》

《商用密码应用安全性评估量化评估规则》

《商用密码应用安全性评估 FAQ(第三版)》

《信息系统密码应用设计指南》

基本要求

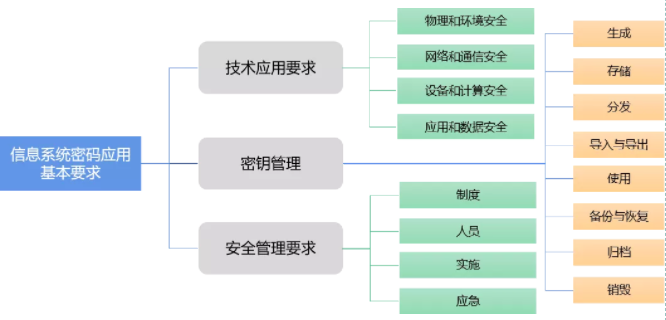

密评基本要求主要包含两部分:技术要求和管理要求。

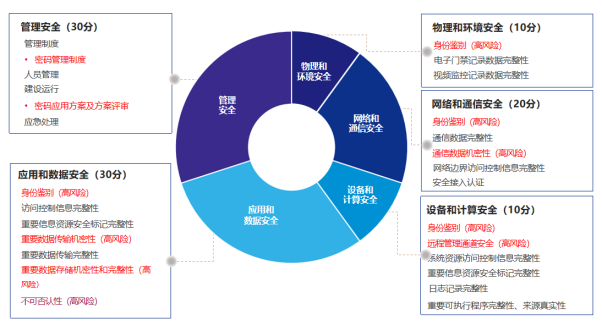

密评评分

在密评中,采用技术要求70分+管理要求30分的模式,其中,物理和环境安全(10分)、网络和通信安全(20分)、设备和计算安全(10分)、应用和数据安全(30分)。通过密评 = 60分以上+无高风险项。

密评技术要求

密评主要针对涉及到商用密码的网络和信息系统,商用密码指对不涉及国家秘密内容的信息进行加密保护或者安全认证所使用的密码技术、密码产品和密码服务。

密码算法:使用的密码算法应当符合法律、法规的规定和密码相关国家标准、行业标准的有关要求,重点关注密码算法的合规性。

密码技术:使用的密码技术应遵循密码相关国家标准和行业标准。重点关注加密技术的合规性,密码技术应保证自身的安全性,可靠性,与信息系统的互联互通性。

密码产品:使用的密码产品与密码模块应通过国家密码管理部门核准。“密码模块”可包括密码卡、密码机、定制密码模块、密码软件等多种形态。

密码服务:使用的密码服务应通过国家密码管理部门许可。如CA认证机构应获得《电子认证服务使用密码许可证》以及《电子认证服务许可证》。

技术要求重点分析

根据密评技术要求中的评测指标,密评重点集中在以下两点:

信息系统实体身份真实性/身份鉴别、重要数据机密性、重要数据完整性以及操作行为的不可否认性。

密钥生命周期安全:密钥生成、使用、存储、备份、恢复、归档、导入导出以及销毁等。

物理和环境安全

物理和环境安全:对重要物理区域(如:机房)出入人员采用密码技术进行身份鉴别,并对门禁进出记录、视频监控数据进行完整性保护。

身份鉴别:机房需要部署国密门禁读卡器,通过国密门禁IC卡和国密门禁读卡器,基于国密算法,实现用户身份鉴别。读卡器和门禁卡必须具有国家密码管理部门颁发的认证证书。

重要数据完整性:门禁记录数据、视频监控记录数据存储需要保证完整性。如:门禁记录通过门禁管理系统进行完整性保护、视频监控记录通过视频监控管理系统进行完整性保护。

网络和通信安全

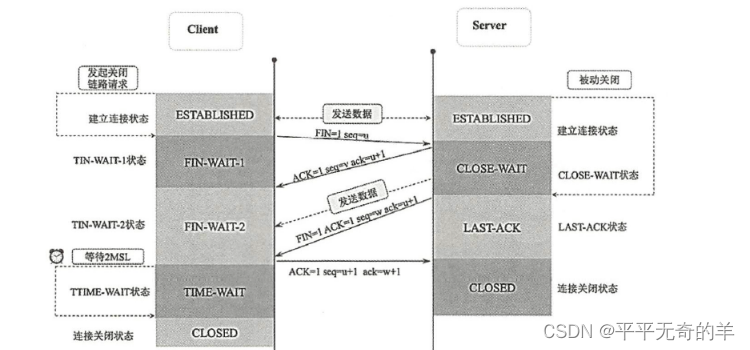

网络和通信安全:对业务系统网络通信实体,采用密码技术进行身份鉴别,并对传输数据进行机密性和完整性保护。

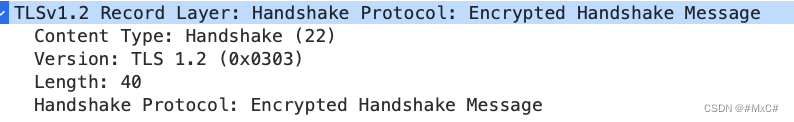

身份鉴别:登录业务系统采用国密浏览器,浏览器到安全网关等通信实体双方通过国密SSL协议进行身份鉴别,通过国密SSL证书使用SM2、SM3和SM4算法实现通信双方真实性,后端需要采用具备商用密码产品认证证书的安全网关。

通信数据完整性:浏览器与安全网关之间通实现数据传输的完整性,后端需要采用具备商用密码产品认证证书的安全网关。

通信数据的机密性:浏览器与安全网关之间通信采用国密SSL实现数据传输的机密性,后端需要采用具备商用密码产品认证证书的安全网关。

设备和计算安全

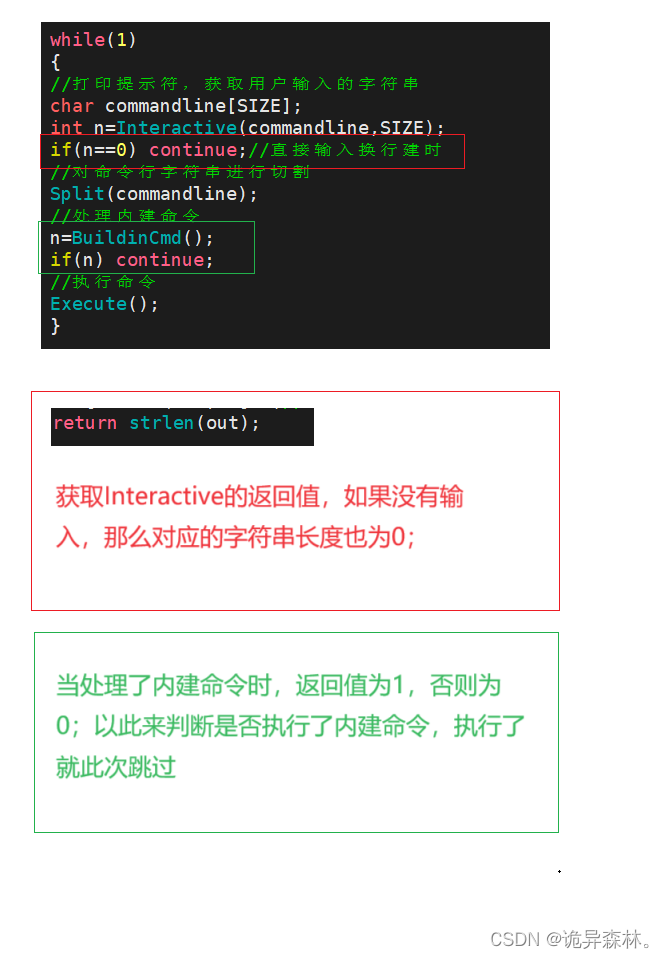

设备和计算安全:运维管理员在对业务系统进行运维时,需要采用密码技术进行身份鉴别,并保障网络环境中服务器、应用程序、访问记录等重要数据的完整性。

身份鉴别:对于远程运维人员采用SSL VPN安全网关进行身份鉴别;对于内部运维人员,采用基于密码技术的身份认证堡垒机进行身份鉴别。

重要数据完整性:堡垒机访问记录完整性保护,调用密码产品基于SM3-HMAC密码算法实现完整性保护;业务系统等服务器访问记录以及重要业务日志完整性保护,采用专门的日志服务器,借助服务器密码机采用HMAC-SM3密码算法对访问记录/日志进行计算并定期进行校验。

应用和数据安全

应用和数据安全:用户和管理员在访问业务系统时,需要采用密码技术进行身份鉴别,对重要业务数据传输的机密性和完整性、重要业务数据存储的机密性和完整性进行保护。应用和数据安全是密改的重要一环。

身份鉴别:业务系统登录使用双因子认证,采用用户名/口令和Ukey进行身份鉴别,业务人员私钥和数字证书保存在Ukey中。后端通过SM4算法对口令进行加密存储,通过SM2算法对UKey签名进行验证,密码算法由密码机提供。UKey和密码机需要具有商用密码产品认证证书。

机密性:业务数据需要采用SM4进行加密传输,后端需要对数据进行SM4加密存储。密码算法由具有商用密码产品认证证书的密码机或密码卡提供。

完整性:业务数据通过SM3-SM2进行数字签名后传输,后端通过调用基础密码产品进行签名验证。业务数据存储完整性通过对存储数据进行SM3-SM2签名或者SM3-HMAC哈希值进行保存完成。密码算法由具有商用密码产品认证证书的密码机或密码卡提供。

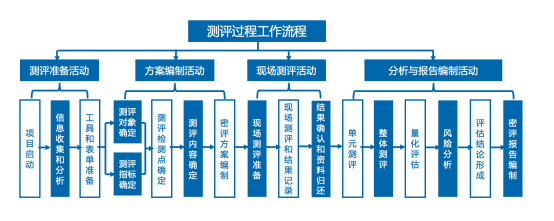

评测过程

评测报告

评测最后阶段由评测机构编写评测报告,评测报告一般一式4份,1份提交国家密码管理局、1份提交被评测单位所属省部密码管理部门、1份提交委托单位、1份由评测机构留存。

结语

本文针对技术要求中需要进行密改的地方进行了详细介绍。密评重点考察信息系统中商用密码使用的合规性、正确性和有效性。

通过密评发现在网络和信息系统中商用密码应用中存在的问题与不足,为网络和信息系统的安全提供科学评价方法,逐步规范商用密码的使用和管理。