博主介绍:✌程序员徐师兄、7年大厂程序员经历。全网粉丝12W+、csdn博客专家、掘金/华为云/阿里云/InfoQ等平台优质作者、专注于Java技术领域和毕业项目实战✌

🍅文末获取源码联系🍅

👇🏻 精彩专栏推荐订阅👇🏻 不然下次找不到哟

2022-2024年最全的计算机软件毕业设计选题大全:1000个热门选题推荐✅

Java项目精品实战案例《100套》

Java微信小程序项目实战《100套》

感兴趣的可以先收藏起来,还有大家在毕设选题,项目以及文档编写等相关问题都可以给我留言咨询,希望帮助更多的人

文章目录

- 1 简介

- 2. 设计的基本思想

- 2.1 基础功能实现

- 2.2 技术栈

- 第3章 系统设计

- 第4章 系统实现

- 4.1 酒店客房入侵管理界面

- 4.2系统主要功能得实现

- 4.2.1客房管理数据统计

- 4.2.2 客户管理数据页面

- 4.2.3客户录入客户信息界面

- 5 总结

1 简介

酒店的出现大大的满足了人们出行的需要,解决了人们在出差、旅游过程中住宿的问题,提升了城市、景区的服务质量,提高了国家的文明程度。现在的酒店在日常的管理上都实现了非常好的信息化建设,我们能够通过在线来进行酒店的房间预订,在线的缴费的来实现提前的预订,并且酒店的配套设施现在也非常的齐全,入住酒店给了人们一种家庭的温暖感觉,让人们疲惫的身躯能够暂时得以放松。

但是现在酒店也存在着很多的问题,由于人们现在都已经习惯了在网上预订酒店,所以酒店会存储大量的旅客信息,形成大量的旅客住店记录,这些记录在保存方面仍然存在一定的安全性缺失。现在的酒店在安全性的提升上,会加入人脸识别的功能来进行相应的安全措施提升,通过人脸识别来提升房屋入住的安全性,对于个人信息的保护,对于入住的安全能够实现很好的提升。

本次通过利用Python技术,结合了OpenCV,来针对酒店的入住进行人脸的识别,并且通过加入酒店的酒店入住、退房等线上化的整体管理,来完成一款基于B/S结构的酒店入侵系统的开发,完成人脸识别认证、房间管理等功能的实现。

文章首发地址:https://it1314.top/article/1235/

关键词:酒店客房;入侵系统;Python;OpenCV

2. 设计的基本思想

本次的系统整体设计上是通过以Python技术来打造一款简单的酒店客房管理软件,在管理软件的功能设计上是通过加入了客房的空余客房数、在店客户数量、已用客房数以及当前的所有客房数等内容通过可视化的方式来进行页面的展示服务,并且通过在线的管理服务系统能够查看到非正常的房门打开的情况信息统计。通过加入用户的管理模块,可以为每一个住客提供人脸信息的录入功能,住客可以通过人脸识别的方式来进入当客房中。

本次的设计上,是通过以简单的功能模块设计,在入住的旅客的个人信息环节通过加入了人脸识别来进一步提升酒店的安全性。在一些人非法开启客房房门时,可以通过系统进行预警提示,通过预警提示,酒店的管理人员能够根据提示来判断酒店是否在安全上出现问题,从而能够及时的进行相应的安保维护操作。

2.1 基础功能实现

此次的基础功能设计上主要有以下的几个模块:

-

控制台,控制台是整个系统的首页面。在控制台中,酒店的客房管理人员能够在该页面中查看到当前的空余客房数量、当前在店的客房人数、当前的已用客房数量、当前酒店全部的客房数量。能够通过直观的可视化模块来了解到当前酒店的客房情况以及人员情况。

-

客房管理,客房管理功能中,管理员能够查看到客房的房间号、客房的类型、客房所在的楼层、客房的设施、客房的状态等信息。并且在最后的功能中有刷脸开门的功能设计,刷脸开门必须进行录入信息的校验,并非任何人进行刷脸均可打开房门。在刷脸后会有认证成功、认证失败、已经失效等系统的内容提示。

在客房的管理中也能够实现对入住房客的在线登记管理,能够进行入住房客的信息选择、时间选择等。

-

客户管理,该模块中管理员能够进行入住的旅客的信息建立,并且能够进行信息的有效输入与修改管理等操作的实现。

2.2 技术栈

环境要求

Python 3.8 (最好用 3.8)

pycharm (社区版,专业版本都可以)

MySql (建议 5.7, 8.0 也可以)

Navicat (不限制版本)

第3章 系统设计

在人脸识别的工能上,本次的设计是通过以OpenCV技术来进行相应的功能模块的开发的,在开发的过程中,可以通过自带获取视频(也可是图片)的函数

VideoCapture(),来实现视频和图片的内容采集。通过该函数能够有效的实现系统的可视化,能够为本次开发的系统加入视觉工具,从而实现人脸识别的功能运行,本次所设计的函数代码如下所示:

第4章 系统实现

4.1 酒店客房入侵管理界面

结合上文的结构搭建和用户需求,酒店客房入侵检测系统的基本框架已经是实现,主要管理界面呈现内容如下图所示,主要包括了控制台、客房管理、客户管理以及用户管理四个部分,通过控制台界面呈现了整体酒店当前的空余客房数据,已用客房数量,总计客房数量以及当前在店客户数量,通过控制台可以直观的看到酒店的客房数据信息,同时对于非常入侵的客房会有对应的警报信息提醒,通过以上的内容呈现可以更加清晰的了解到当前酒店的使用和安全状态。

4.2系统主要功能得实现

4.2.1客房管理数据统计

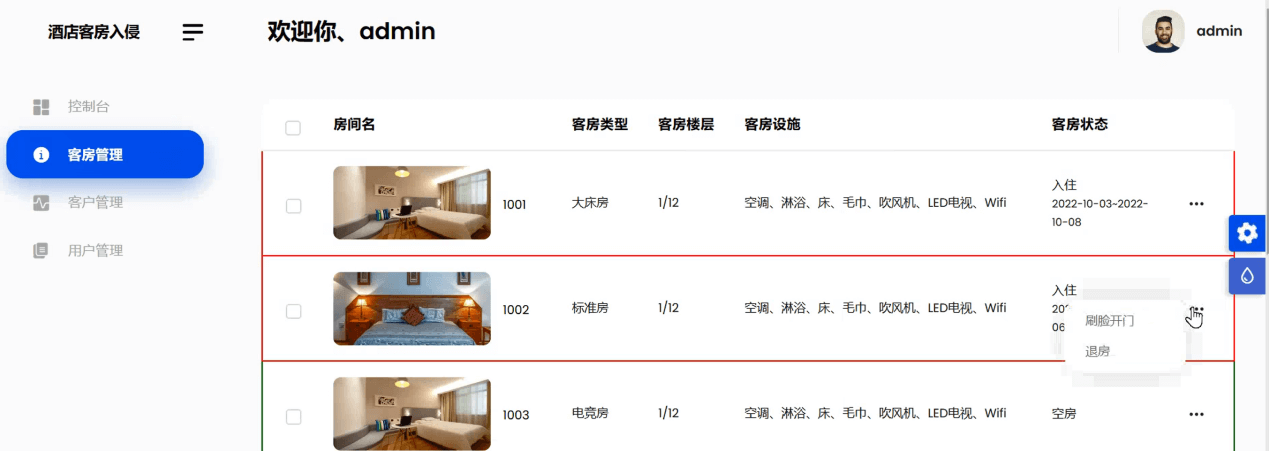

客房管理的数据信息统计主要包括了房号、客房类型、客房楼层、客房设施以及客房状态,对于客房状态的信息主要包括了入住和空房两种状态,对于已入住的客房可以实现刷脸开门和退房两个功能,具体客房管理数据呈现界面如下:

图4.1 客房管理数据统计页面图

4.2.2 客户管理数据页面

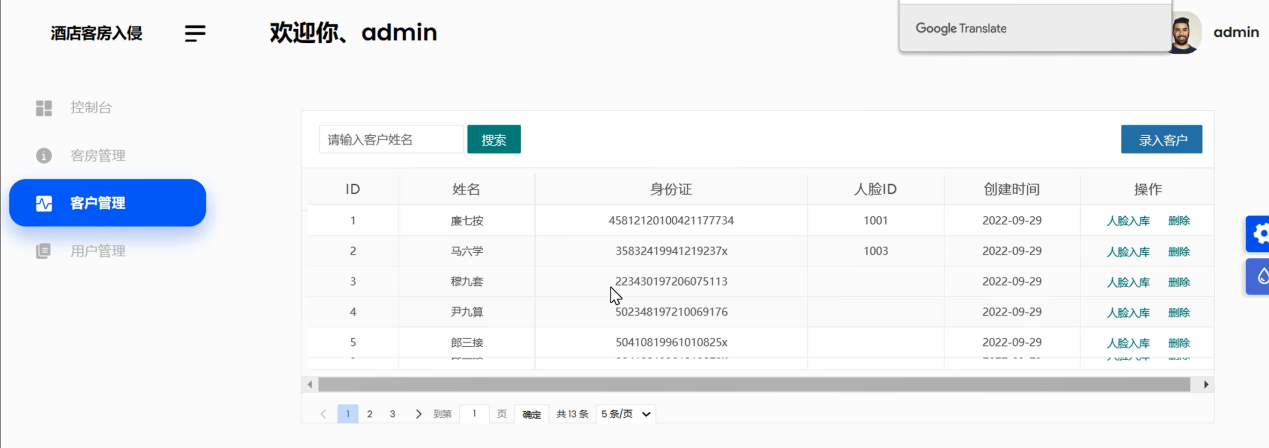

客户的管理主要包括了ID,姓名,身份证信息,人脸ID等内容,为了方便查询客户信息可以通过输入客户姓名点击搜索来查找对应客户,同时可以结合录入客户来实现客户信息的新增录入,客户管理数据与客房管理数据相统一,可以通过客户信息的管理和维护来实现客房前端的刷脸开门等功能,具体客户管理数据页面呈现内容如下图所示:

图4.2客户管理数据界面

4.2.3客户录入客户信息界面

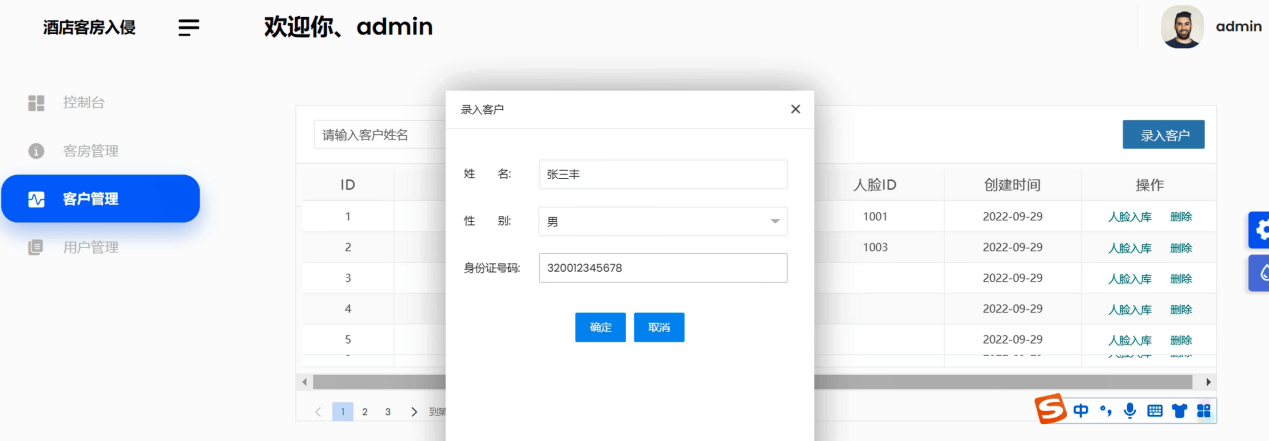

通过录入客户界面可以新增对应的客户信息,包括姓名,性别以及身份证号等基本内容,通过时新增的客户可以通过人脸入库的操作来帮助实现客房端的刷脸进入的操作,具体客户录入信息界面呈现如下图所示:

图4.3客户信息录入界面

5 总结

开发设计了一款基于Python技术的酒店客房入侵监测系统,通过Python数据支持将客房入住信息与客户端个人基本资料相结合,通过数据统计和测算来实现刷脸识别入住,客房非本人入侵警告以及酒店入住信息统计等功能。结合当前酒店行业的管理现状,对于客房入住信息的管理以及客户信息的管理都需要通过专用的系统来实现,为了帮助提升整体酒店客房管理数据的准确性,通过大数据变动的开发来实现控制台的数据呈现,帮助更加清晰的了解当前酒店客房及客户的数据信息,同时为了帮助更好的管理客房的安全性,结合客户信息资料的维护,通过人脸入库以及基本信息录入提前录入准确的客户信息,在客户办理入住之后可以通过刷脸实现开门的功能,通过智能的AI人脸识别防止了客房非客户的进入,同时对于非客户进入的客房在控制台端有对应的警报及提示此事,通过以上功能模块开发和实现来帮助进一步缓解酒店行业的入住隐患,结合酒店客房入侵检测系统的开发实现更能保护到客户的个人隐私,提高整体酒店行业的管理效率。

通过此次酒店客房入侵监测系统平台的开发和搭建让我对于Python技术又有了新的认知,结合实际的案例和场景利用所学的应用技术可以实现智能化和数字化的管理,虽然此次客房入侵检测系统的开发和设计还存在很多不足之处,但是让我打开了对于Python技术的认知,整体的理解和应用得到了升华。