目录

BiBa完整性模型

1 背景概述

2 模型原理

3 主要特性

4 优势和局限性

5 应用场景

BiBa完整性模型

1 背景概述

Biba完整性模型是用于保护数据完整性的模型,它的主要目标是确保数据的准确性和一致性,防止未授权的修改和破坏。在这个模型中,完整性级别被用来描述数据的重要性和对数据完整性的需求。高完整性级别表示数据具有更高的重要性,低完整性级别表示数据的重要性较低。

Biba完整性模型采用主体、客体和完整性级别来描述安全策略要求。主体是指访问数据的用户或程序,客体是指被访问的数据或资源。完整性级别则用于描述数据的重要性和对数据完整性的需求。在Biba完整性模型中,主体只能对客体进行修改访问,且必须满足一定的条件,即主体的完整性级别必须不小于客体的完整性级别。同时,主体不能对客体进行读取访问,除非客体的完整性级别高于主体的完整性级别。

Biba完整性模型不关心机密性问题,而是专注于数据的完整性问题。机密性问题是指保护敏感数据不被泄露给未授权的实体,而完整性问题是指保护数据的准确性和一致性,防止未授权的修改和破坏。

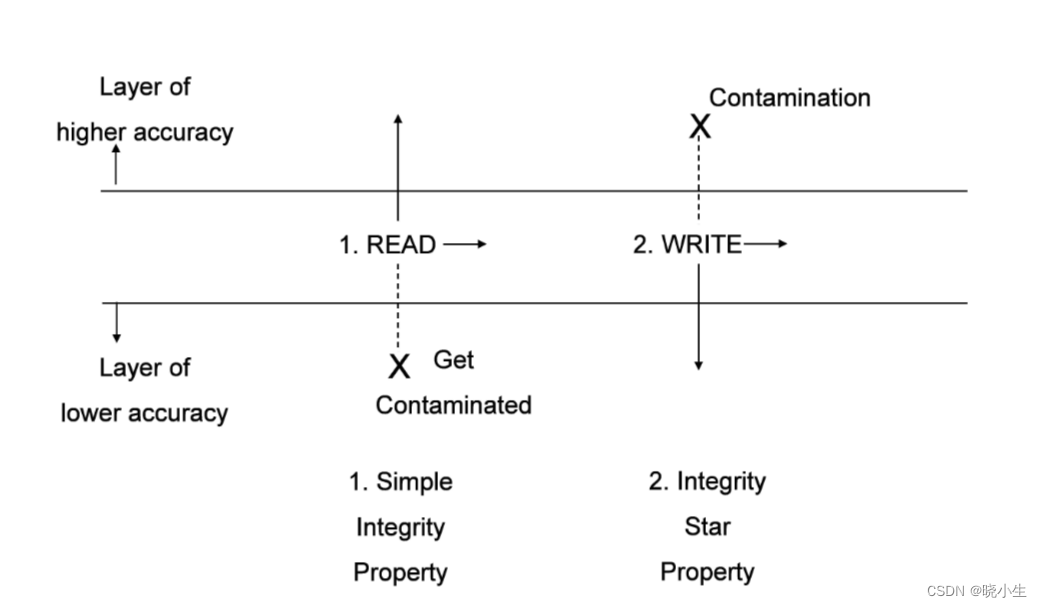

Biba完整性模型具有三个安全特性:简单完整性、*特性和调用特性。简单完整性要求主体对客体进行访问的必要条件是主体的完整性级别小于客体的完整性级别,即主体不能向下读。*特性要求主体的完整性级别小于客体的完整性级别,不能修改客体,即主体不能向上写。调用特性要求主体的完整性级别小于另一个主体的完整性级别,不能调用另一个主体。

总的来说,Biba完整性模型是一个用于保护数据完整性的模型,它采用主体、客体和完整性级别来描述安全策略要求,而不考虑机密性问题。这个模型的主要目标是确保数据的准确性和一致性,防止未授权的修改和破坏。

2 模型原理

Biba完整性模型是一个用于保护数据完整性的模型,它通过主体、客体和完整性级别的管理,实现了对数据完整性的严格控制和保护。该模型的主要作用是确保数据的准确性和一致性,防止未授权的修改和破坏。

Biba完整性模型不直接关心数据的安全级别和机密性,而是侧重于防止数据从低完整性级别流向高完整性级别。这是通过比较主体的完整性级别和客体的完整性级别来实现的。如果主体的完整性级别不小于客体的完整性级别,则主体可以修改客体。这确保了只有具备足够权限的主体才能修改相应的客体,从而保护数据的完整性和一致性。

Biba完整性模型的作用机制是基于主体、客体和完整性级别的管理。每个主体和客体都被分配一个完整性级别,完整性级别由密级和范畴两部分组成。根据数据的完整性和敏感度要求,可以设置不同的完整性级别,并采取相应的管理和控制措施。通过这种方式,Biba完整性模型能够区分不同重要性和敏感度的数据,并根据需要进行不同的管理和控制。

Biba完整性模型的作用原理是基于对数据的完整性和机密性的严格管理和控制。通过主体和客体的完整性级别的管理,实现对数据完整性的控制和保护。这有助于防止对系统数据的非授权修改和破坏,保护敏感信息和关键数据的安全性。同时,Biba完整性模型还可以与其他安全模型结合使用,共同构建更加完善和安全的计算机系统安全体系。

综上所述,Biba完整性模型的作用原理是通过对主体、客体和完整性级别的管理,实现对数据完整性的控制和保护。这有助于保护敏感信息和关键数据的安全性,是计算机系统安全领域中的重要研究方向之一。

3 主要特性

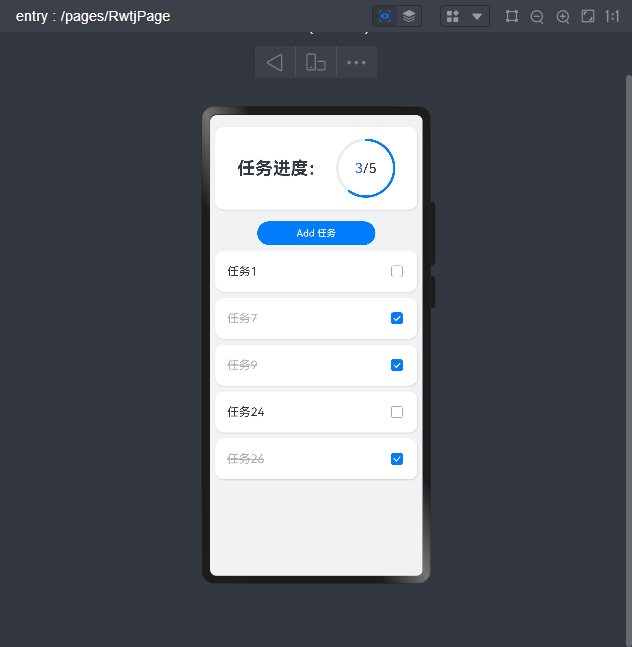

Biba完整性模型是一种用于保护数据完整性的安全模型,主要应用于计算机系统中的信息管理。以下是Biba完整性模型的三个安全特性的详细解释:

1.简单完整性

简单完整性是Biba完整性模型中最基础的安全特性,要求主体的完整性级别不小于客体的完整性级别。这意味着,如果一个主体尝试访问一个客体,该主体的完整性级别必须至少与客体的完整性级别相等或更高。简单完整性通过以下方式防止未授权的访问和数据泄露:

-

主体只能读取与自己完整性级别相等的客体,而不能向下读取比自己完整性级别更低的客体。这确保了只有具备足够权限的主体才能访问相应的客体,从而保护数据的完整性和一致性。

-

简单完整性通过限制主体向下读取的能力,防止了低完整性级别的数据被高完整性级别的主体所读取,从而防止敏感信息的泄露。

2.*特性

*特性是Biba模型中用于防止数据被修改的安全机制。当主体的完整性级别小于客体的完整性级别时,主体不能修改客体。*特性通过以下方式防止数据被未授权修改或损坏:

-

主体只能修改与自己完整性级别相等的客体,而不能向上写入比自己完整性级别更高的客体。这有助于防止数据从低完整性级别流向高完整性级别,进一步增强了数据完整性的保护。

-

*特性通过限制主体向上写入的能力,防止了高完整性级别的数据被低完整性级别的主体所修改,从而防止了重要数据的篡改和破坏。

3.调用特性

调用特性是Biba模型中用于控制不同主体之间的调用关系的安全机制。如果一个主体的完整性级别小于另一个主体的完整性级别,那么第一个主体不能调用第二个主体。调用特性通过以下方式防止未授权的访问和潜在的安全风险:

-

主体只能调用与自己完整性级别相等的另一个主体,而不能调用比自己完整性级别更高的主体。这有助于防止不具备足够权限的主体对其他主体进行调用,从而保护系统的安全性和稳定性。

-

调用特性通过控制不同主体之间的调用关系,防止了潜在的安全风险和恶意攻击的传播。这有助于维护系统的整体安全性和稳定性。

综上所述,Biba完整性模型的三个安全特性通过严格控制主体的访问和修改权限以及控制不同主体之间的调用关系,实现了对数据完整性的保护。这些特性共同构成了Biba模型的核心,为计算机系统中的信息管理提供了重要的安全保障。

4 优势和局限性

Biba完整性模型的优势和局限性如下:

优势:

-

防止非授权修改:Biba模型主要用于防止非授权修改信息,以保护系统的信息完整性。通过采用主体、客体、完整性级别描述安全策略要求,该模型能够防止数据从低完整性级别流向高完整性级别,有助于防止数据被篡改或损坏。

-

适用于多种场景:Biba模型可以应用于多种场景,如信息管理系统、网络安全、数据库管理等,能够为这些场景提供有效的数据完整性保护。

-

简单易用:Biba模型采用简单的安全策略要求,易于理解和实施,适合用于大型系统的数据完整性保护。

局限性:

-

无法处理动态变化的数据:Biba模型在处理数据动态变化时的完整性保护方面存在局限性。例如,对于数据的生成、修改和删除等操作,Biba模型可能无法提供有效的完整性保护。

-

无法处理跨多个系统的数据完整性:Biba模型主要关注单个系统内的数据完整性,无法处理跨多个系统的数据完整性保护问题。在实际应用中,需要将Biba模型应用于跨系统的数据完整性保护,以确保不同系统之间的数据一致性和完整性。

-

无法处理高完整性应用需要处理低完整性输入的情况:Biba模型无法处理高完整性应用需要处理低完整性输入的情况,例如sshd等需要接收网络输入的情况。在实际应用中,需要确保高完整性应用与低完整性输入之间的安全交互,防止潜在的安全风险和恶意攻击的传播。

-

度量程序本身的缺陷:Biba模型的度量程序本身可能存在缺陷,这可能导致未授权的访问和数据泄露。在实际应用中,需要度量程序本身的缺陷并采取相应的措施来防止未授权的访问和数据泄露。

-

对低完整性进程的攻击的局限性:由于Biba模型的局限性,低完整性进程可能利用漏洞对高完整性进程进行攻击,破坏系统的安全性。在实际应用中,需要采取有效的措施防止低完整性进程的攻击,提高系统的安全性。

-

部署和实施的复杂性:Biba完整性模型的部署和实施可能涉及多个方面的配置和管理,具有一定的复杂性和技术难度。需要专业的安全团队进行支持和维护。

-

合规性和监管要求:在某些行业和应用场景中,数据完整性的保护可能受到严格的合规性和监管要求。Biba完整性模型的实施需要符合相关法律法规和监管要求,并提供必要的证据和文档支持。

-

性能和可用性的权衡:Biba完整性模型的实施可能会对系统的性能和可用性产生一定的影响。需要在保证数据完整性的同时,考虑性能和可用性的权衡,避免对业务造成过多的影响。

因此,在实际部署应用中,需要根据具体场景和需求进行选择和调整,并配合其他安全措施,共同构建更加完善和安全的计算机系统安全体系。

5 应用场景

Biba完整性模型主要适用于需要防止数据篡改或损坏的场景,特别是在那些对信息完整性要求较高的领域。以下是一些可能的应用场景:

-

金融交易系统:在金融交易系统中,数据的完整性和准确性至关重要。Biba完整性模型可以用于确保交易数据在传输和存储过程中的完整性,防止数据被篡改或损坏。

-

医疗保健系统:医疗保健系统中包含大量敏感信息,如患者病历、诊断结果等。Biba完整性模型可以用于保护这些信息的完整性,确保数据不被非法修改或泄露。

-

电子政务系统:政府机构处理大量敏感信息,如公民个人信息、国家安全数据等。Biba完整性模型可以帮助政府机构确保数据的完整性,防止数据被篡改或滥用。

-

电子商务系统:在电子商务系统中,商品的描述、价格、库存等信息需要保持完整和准确。Biba完整性模型可以用于确保这些信息的完整性,为消费者提供可靠的购物体验。

-

工业控制系统:在工业控制系统中,数据的完整性直接影响到生产过程的安全和稳定。Biba完整性模型可以用于保护这些数据的完整性,防止生产过程中的异常或事故。

需要注意的是,Biba完整性模型的应用场景取决于具体的需求和限制条件,如数据的安全要求、系统的复杂性和规模等。在实际应用中,需要根据具体情况进行选择和调整。