LyScript 插件可实现对压缩壳的快速脱壳操作,目前支持两种脱壳方式,一种是运用API接口自己编写脱壳过程,另一种是直接加载现有的脱壳脚本运行脱壳。

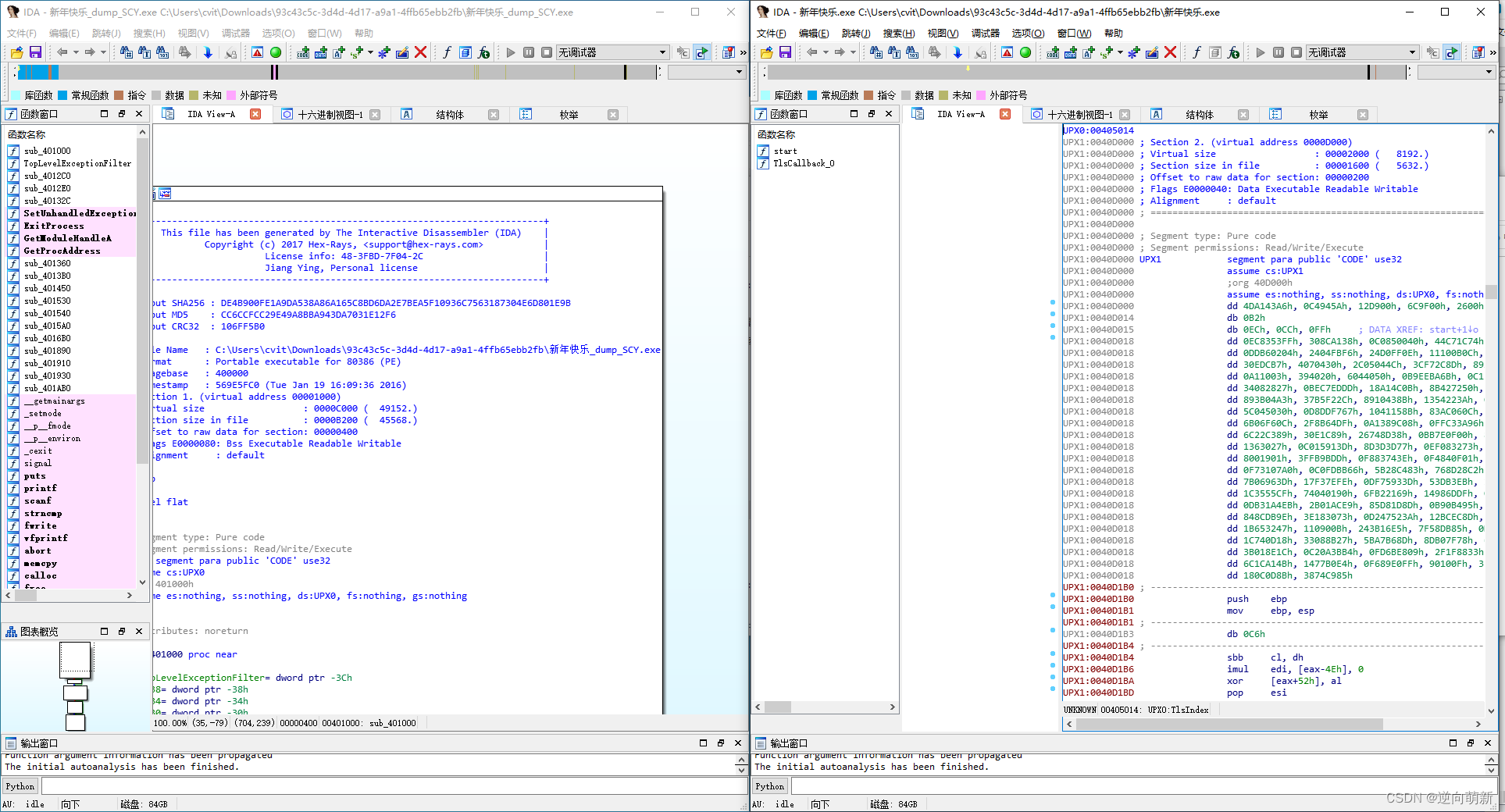

首先准备一个加了UPX压缩壳的程序,然后我们通过自己编写脚本完成脱壳任务。 我们将当前EIP停留在UPX壳的首地址处,执行如下脚本,将可以自动寻找到当前EIP的具体位置。

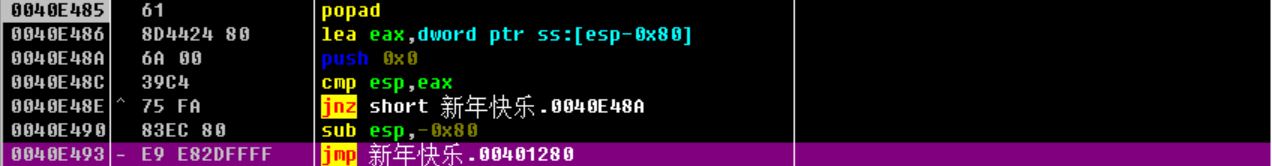

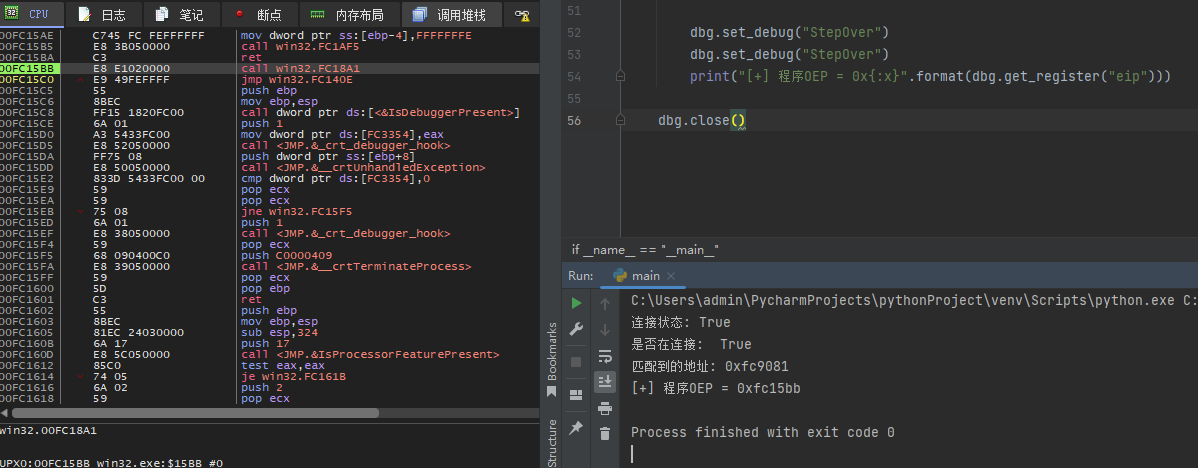

from LyScript32 import MyDebugif __name__ == "__main__":# 初始化dbg = MyDebug()# 连接到调试器connect_flag = dbg.connect()print("连接状态: {}".format(connect_flag))# 检测套接字是否还在ref = dbg.is_connect()print("是否在连接: ", ref)is_64 = False# 判断是否时64位数if is_64 == False:currentIP = dbg.get_register("eip")if dbg.read_memory_word(currentIP) != int(0xBE60):print("[-] 可能不是UPX")dbg.close()patternAddr = dbg.scan_memory_one("83 EC ?? E9 ?? ?? ?? ?? 00")print("匹配到的地址: {}".format(hex(patternAddr)))dbg.set_breakpoint(patternAddr)dbg.set_debug("Run")dbg.set_debug("Wait")dbg.delete_breakpoint(patternAddr)dbg.set_debug("StepOver")dbg.set_debug("StepOver")print("[+] 程序OEP = 0x{:x}".format(dbg.get_register("eip")))else:currentIP = dbg.get_register("rip")if dbg.read_memory_dword(currentIP) != int(0x55575653):print("[-] 可能不是UPX")dbg.close()patternAddr = dbg.scan_memory_one("48 83 EC ?? E9")print("匹配到的地址: {}".format(hex(patternAddr)))dbg.set_breakpoint(patternAddr)dbg.set_debug("Run")dbg.set_debug("Wait")dbg.delete_breakpoint(patternAddr)dbg.set_debug("StepOver")dbg.set_debug("StepOver")print("[+] 程序OEP = 0x{:x}".format(dbg.get_register("eip")))dbg.close()运行如上代码,将通过特征码快速定位并寻找到程序加壳前的OEP位置。

另一种方式是直接寻找原生脱壳脚本,并使用LyScript加载执行脱壳,如下是一段原生脱壳脚本,我们保存在磁盘中。

bphc //清除所有硬件断点

sti //执行一次F8(步过)

bph esp,r,1 //对当前Esp栈顶下 硬件读取断点,设置一个字节 r代表读取

erun //执行一次F9也就是运行起来,erun就是中间出异常了交给调试器执行

find eip,e9,1000 //利用Find功能在EIP位置寻找 jmp,搜索的内存大小为1000

bphc bph $result //搜寻的结果会放到 $result变量中

erun //执行

bphc

sto 2 //执行一下F7

cmt eip,"Current Eip is Oep Please Dump Entry" //在EIP位置填写注释

ret接着通过LyScript插件,将其加载到x64dbg脚本引擎中,并直接运行。

from LyScript32 import MyDebugif __name__ == "__main__":# 初始化dbg = MyDebug()# 连接到调试器connect_flag = dbg.connect()print("连接状态: {}".format(connect_flag))# 检测套接字是否还在ref = dbg.is_connect()print("是否在连接: ", ref)# 加载并运行脚本dbg.script_loader("d://script.txt")dbg.script_run()dbg.close()同样可以寻找到正确的OEP位置。

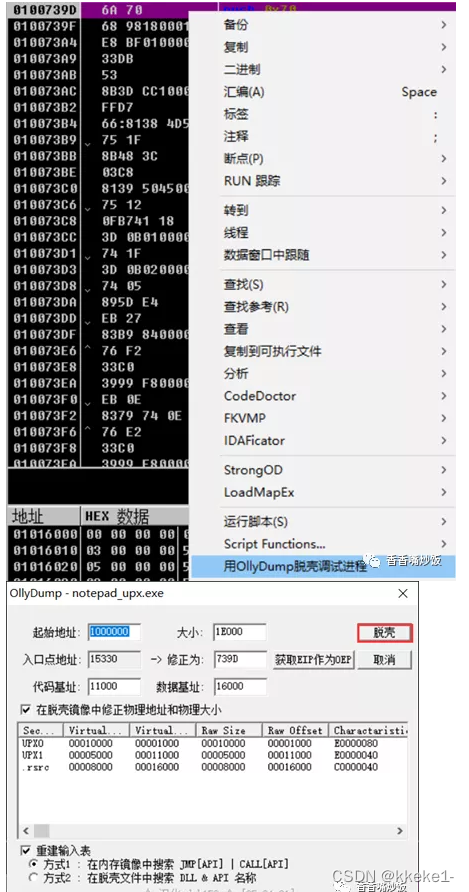

此时直接在OEP位置执行转存内存即可完成脱壳。

![[已发表,转载勘误]Android upx脱壳](https://img-blog.csdnimg.cn/20200301172337679.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L0Rhb0RpdkRpRmFuZw==,size_16,color_FFFFFF,t_70)