2020/05/18 -

引言

本身对加壳这种东西只是知道,只知道可以使用软件进行自动化脱壳,没有具体了解过原理。然后,最近部署的蜜罐经常下载UPX加壳的样本。这次就来分析一下。

学习到的东西

- 利用vim修改十六进制内容

- upx脱壳

样本

首先,蜜罐中经常下载的一个文件名称为i。

文件已经stripped,然后通过

string命令查看,大部分字符串没有什么意义,但可以看到有UPX的标记。 在virustotal上检测,可以发现被标记为恶意软件。

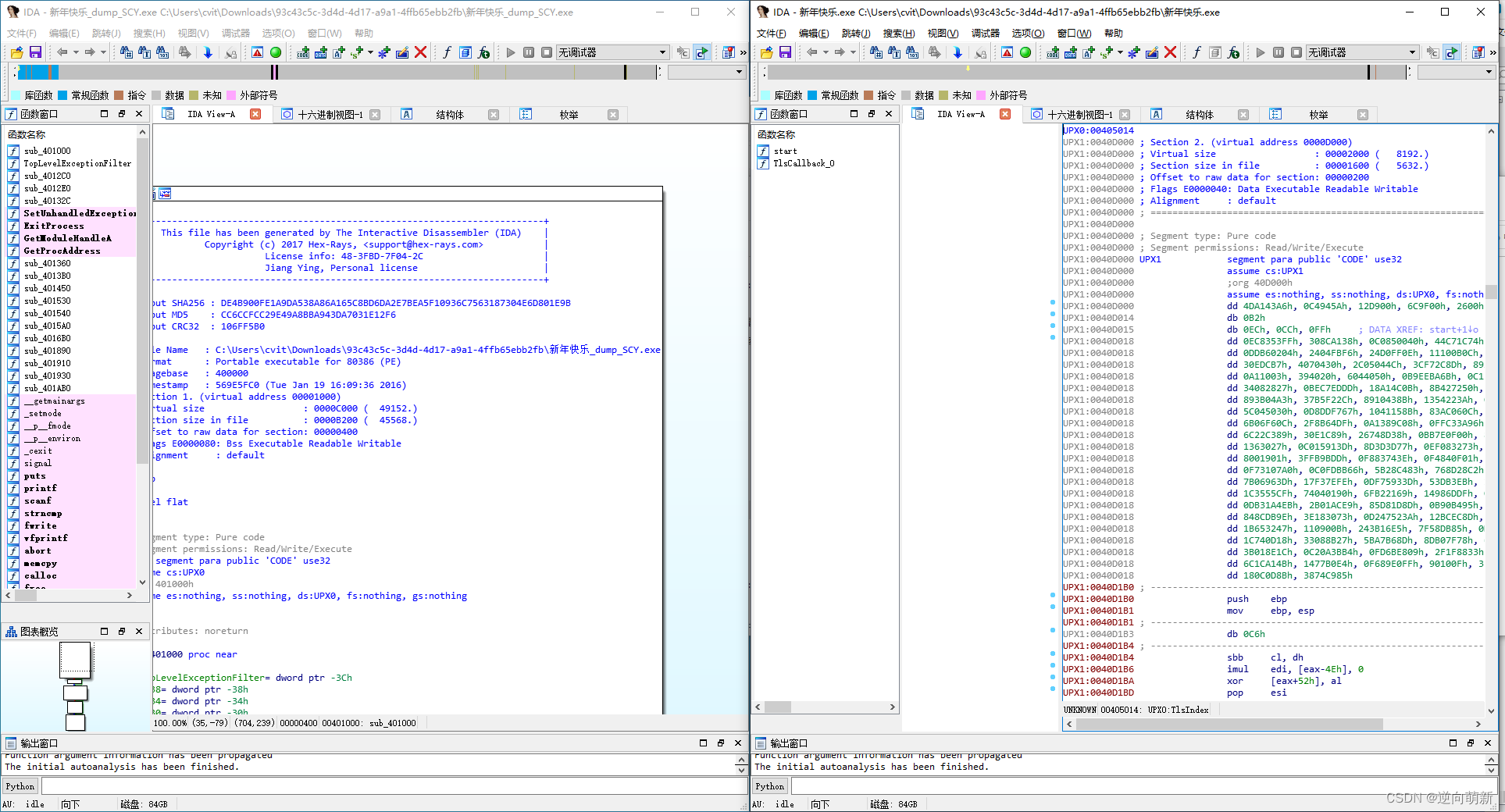

脱壳过程

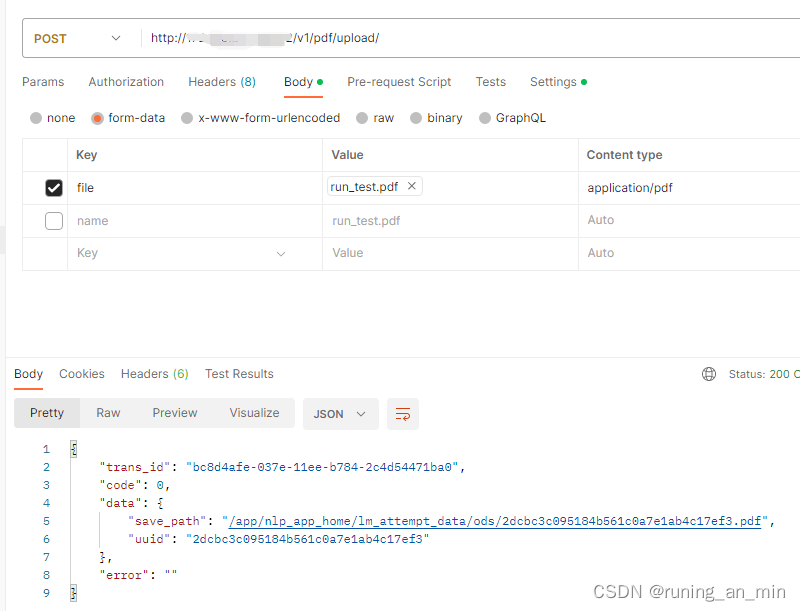

在网上搜索关于elf的脱壳,没有找到很多。然后安装了upx命令,yum install upx,并进行脱壳,upx -d i,显示结果如下。

显示p_info部分被破坏了。

然后按照提示信息搜索了这个内容。找到了一下两个内容[1][2],一开始看到了[2]文章后,感觉不明所以,不知道他具体是什么意思(后记:在经过脱壳成功后,感觉[2]是从原理上更具体的描述。)

那么就主要看文章[1]来学习,不过感觉这个文章有些跳跃性,有些地方有些不是很理解,虽然成功了。

首先,本身在linux下分析,使用vim来进行二进制显示,vim i,进入后使用命令%!xxd来显示十六进制如下,在文件头部位置。

可以看到的确如文中所说,这个地方被置0了。

那么按照文中的思路,找到p_info真正的存储位置,拖到最后。

然后对上述位置进行修改。

然后要注意,这个时候直接保存退出vim将文件保存为这种16进制的文本文件,需要重新转换为原始文件,在vim中执行%!xxd -r。

然后保存退出vim。

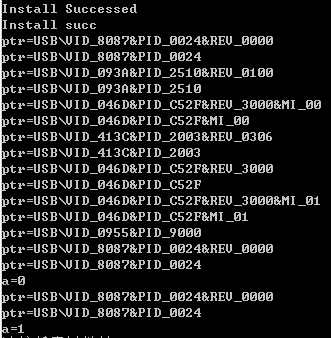

执行命令upx -d i,可以看到文件成功脱壳。

再次使用strings来查看。

可以看到很多mozi的字符,然后联想到文章[2]就是分析的这个僵尸网络的样本,同时搜索了相关的内容,发现的确存在这个mozi病毒。再次上传这个病毒到virustotal上,

的确显示mozi.m的标识,但是下面引擎的标记并没有显示mozi。

总结

本次只是凑巧找到了找到了相应的解决方案,简单了解了脱壳的过程,但是具体原理也不清楚。

存在如下几个问题:

- 为什么修改了这些地方的内容没有影响软件的运行?

- 软件加壳的原理又是什么?

参考

[1]某IOT蠕虫病毒分析之UPX脱壳实战

[2]upx-packed-elf-binaries-of-the-peer-to-peer-botnet-family-mozi/

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://xiahunao.cn/news/352862.html

如若内容造成侵权/违法违规/事实不符,请联系瞎胡闹网进行投诉反馈,一经查实,立即删除!