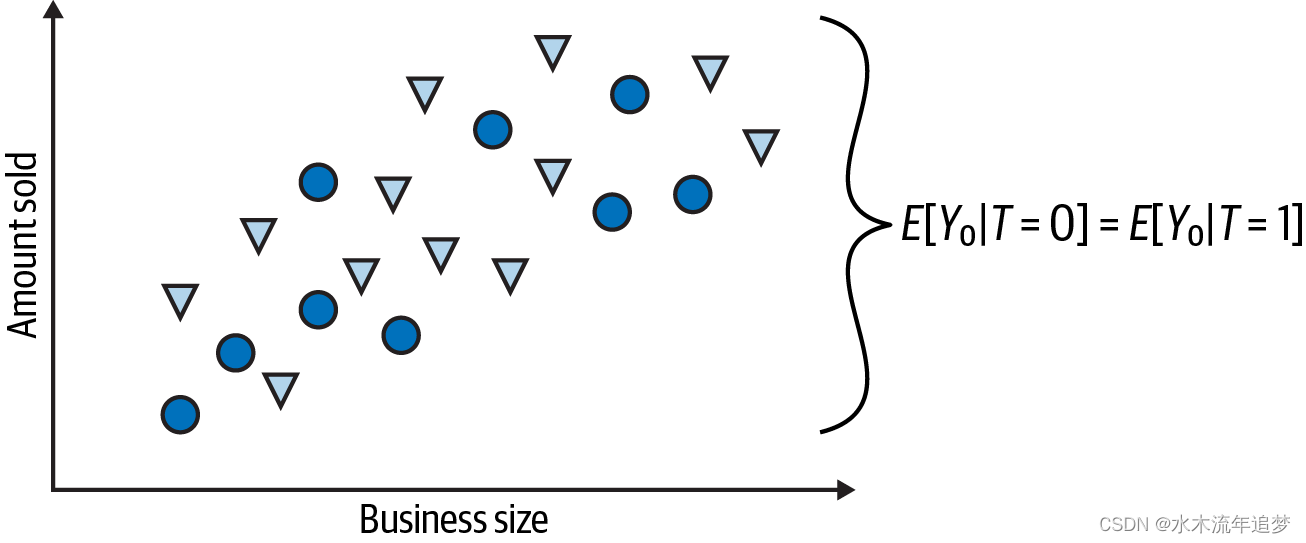

实验背景

网络钓鱼,攻击一台服务器或普通主机时,很可能会将这台服务器或主机变成“傀儡机”,帮助它攻击其它的主机,以达到窃取更多信息、组建僵尸网络、DDOS攻击等目的,危害性极大

其中僵尸网络(Botnet)是指傀儡机或“肉鸡”,组成一个个命令与控制节点,用来发送伪造包或者是垃圾数据包,使预定攻击目标瘫痪并“拒绝服务”

实验设备

一台 kali 模拟黑客主机

一个 net:cloud0 代表公网环境

一台 Windows 7主机,作为内网终端

一台 Windows 2003主机,作为内网终端

一台 Windows 2003主机,作为内网文件共享服务器

一台边界防火墙(山石网科 下一代防火墙),一台接入交换机

实验拓扑

实验步骤

防火墙

边界防火墙实现内部 DHCP 分配和边界 NAT 需求

1.进入可视化界面

2.密码是刚刚新改好的

3.双击配置接口信息

4.配置接口e0/0

5.配置接口e0/1

6.配置内网DHCP地址池

7.配置NAT

8.允许所有流量通过

9.测试:内部主机能获得IP,且能与外部 kali 通信

服务器

文件共享服务器实现通过smb(端口445)协议共享文件,需共享一个任何人都具有读/写权限的文件夹“share”(服务器采用DHCP自动获取IP)

1.查看IP获取情况

2.创建共享文件夹

3.修改文件夹权限

4.添加测试文件

5.设置本地安全策略

6.开启来宾用户

内网主机

1.内网 Windows7 自动获得 IP 即可

2.内网 Windows 2003 自动获得 IP 即可

测试内网主机是否可以访问外网,访问成功则靶机环境搭建完成

外网主机

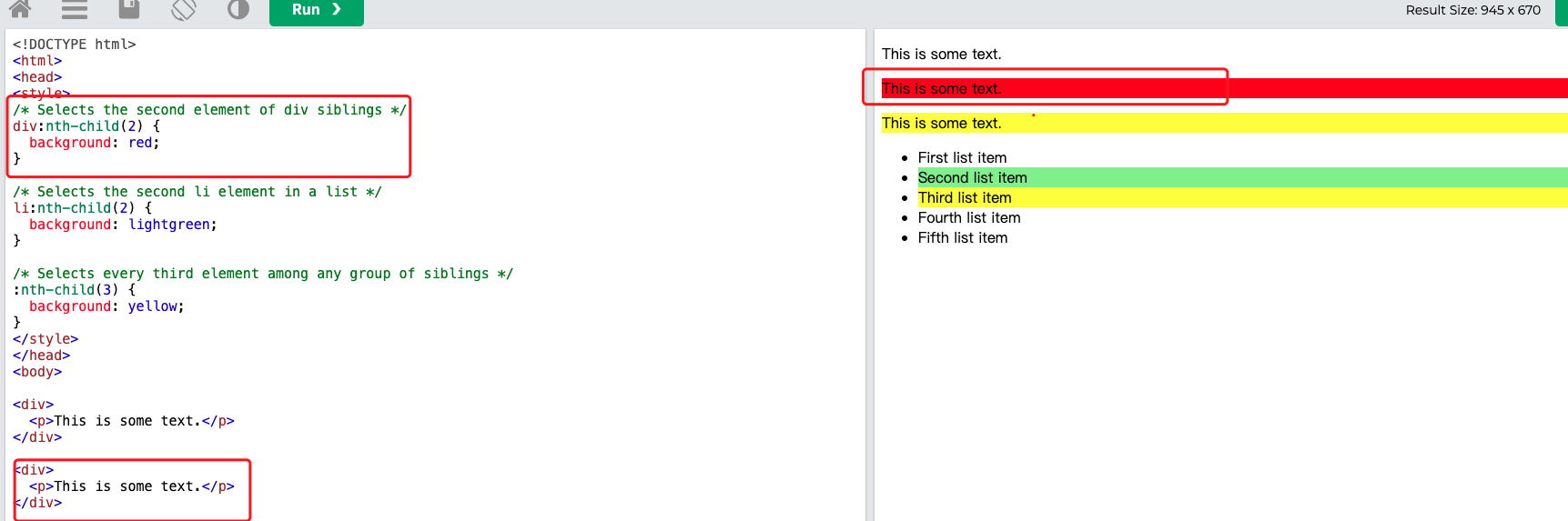

开启 kali,制作利用 ms14-064 漏洞的钓鱼

1.打开 metasploit 工具

2.搜索漏洞,使用模块

3.设置相关参数,生成黑链

访问黑链

1.内网 Windows 7 访问了黑链

2.Windows 7运行了payload 与黑客 kali 主机建立了反向连接且被控制

3.Windows 7成为了黑客的第一台肉鸡

4.通过arp表查看内网存活主机

5.在内网寻找文件共享服务器

6.把共享文件夹映射到当前肉机上,作为肉机本地虚拟磁盘H

通过肉机访问文件共享服务器的共享文件夹,窃取所需文件到 kali 本机

7.查看需要的文件

8.下载文件

9.查看文件

感染服务器

文件共享服务器上的 share 文件夹必定是内网主机经常访问的目录,黑客除了可以窃取文件夹敏感数据外,如果此文件夹中保存有黑客注入的木马、病毒或其它恶意程序的话,势必用户在访问的时候,会被感染病毒或者被黑客入侵,成为黑客的肉机

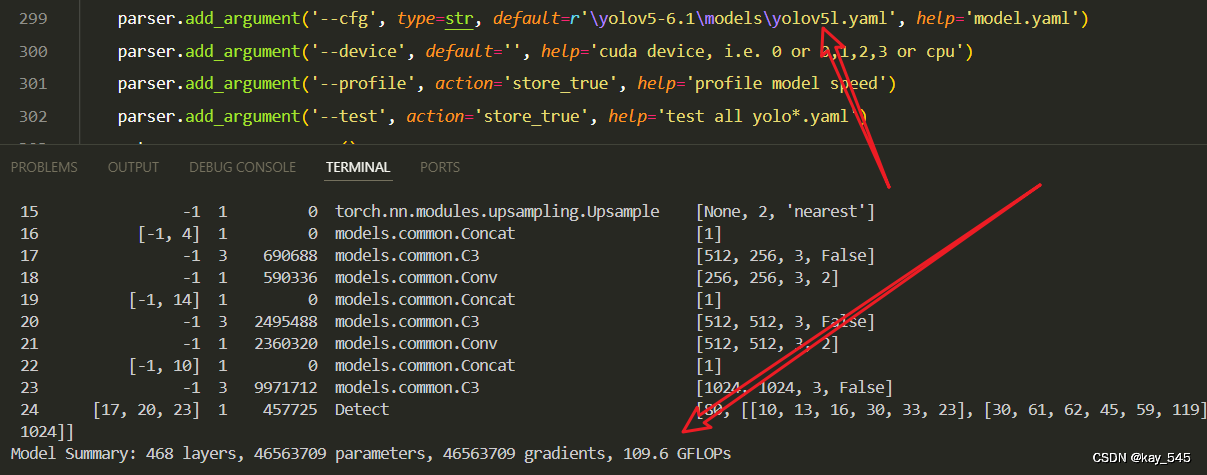

1.制作恶意脚本,对 ms15-020 漏洞进行利用

保留之前的 metasploit 进程不要关闭,新开一个 metasploit 进程使用

2.设置相关参数

将脚本 msf.lnk 上传到第一台肉机的虚拟磁盘 H 中保存,

即把恶意脚本上传到了内网的文件共享服务器上

3.打开之前的 metasploit 进程

4.文件上传成功

感染更多主机

此时,服务器共享文件中已经有恶意文件,内网其他主机登录服务器访问共享文件,

即可被利用 ms15-020 漏洞建立 shell 会话,成为黑客的第二台肉机

Windows 2003 访问服务器的共享文件