文章目录

- 一.论文信息

- 二.论文内容

- 1.摘要

- 2.引言

- 3.作者贡献

- 4.主要图表

- 5.结论

一.论文信息

论文题目: Untargeted backdoor attack against object detection(针对目标检测的无目标后门攻击)

论文来源: 2023-ICASSP(CCF-B)

论文团队: 清华大学&鹏城实验室

二.论文内容

1.摘要

最近的研究表明,深度神经网络(dnn)在使用第三方资源(如训练样本或主干)进行训练时容易受到后门威胁。后门模型在预测良性样本方面具有良好的性能,然而,基于使用预定义的触发模式激活其后门,其预测可能被对手恶意操纵。目前,现有的大多数后门攻击都是针对目标方式下的图像分类进行的。在本文中,我们揭示了这些威胁也可能发生在目标检测中,对许多关键任务应用(例如行人检测和智能监控系统)构成威胁风险。具体来说,我们设计了一种简单而有效的基于任务特征的无目标后门攻击。我们证明,一旦后门被我们的攻击嵌入到目标模型中,它可以欺骗模型,使其无法检测到任何带有我们的触发模式的对象。我们在基准数据集上进行了广泛的实验,显示了其在数字和物理世界设置中的有效性以及对潜在防御的抵抗力。

2.引言

目标检测的目的是对图像中的一组对象进行定位并识别其类别[1]。它已被广泛应用于关键任务应用(例如行人检测[2]和自动驾驶[3])。因此,有必要确保其安全。

目前,最先进的目标检测器都是基于深度神经网络(deep neural networks, dnn)设计的[4,5,6],而深度神经网络的训练通常需要大量的资源。为了减轻训练负担,研究人员和开发人员通常会利用第三方资源(如训练样本或骨干),甚至直接部署第三方模型。一个重要的问题出现了:训练不透明性会给目标检测带来新的威胁吗?

在本文中,我们揭示了使用第三方训练样本或外包训练导致的对象检测容易受到后门攻击1[8,9,10]。与针对推理过程的对抗性攻击[11,12,13]不同,后门攻击是对dnn的一种训练时间威胁。攻击者打算在目标模型中嵌入一个隐藏的后门,在此基础上通过使用攻击者指定的触发模式激活后门来恶意操纵其预测。到目前为止,现有的方法[14,15,16]大多是针对分类任务而设计的,是有针对性的攻击,与特定的目标标签相关联。与攻击分类器不同,使目标逃脱检测是一个更具威胁性的目标。因此,我们研究如何设计目标检测的非目标后门攻击,使受攻击的dnn在良性样本上表现正常,但无法检测到包含触发模式的对象。

特别是,我们专注于纯毒攻击设置,其中后门攻击者只能修改少数训练样本,而既没有信息也没有能力控制其他训练组件(例如,训练损失或模型结构)。它是具有最多威胁场景的最难攻击设置[17,18,19]。我们提出了一种简单而有效的攻击方法,即在添加预定义的触发模式后移除一些随机选择对象的边界框。我们的攻击是隐形的,以绕过人工检查,因为通常会错过标记一些边界框(特别是当图像包含许多对象时)。

总之,我们的主要贡献有三方面。1)揭示了目标检测中的后门威胁。据我们所知,这是针对这项关键任务的第一次后门攻击。2)基于目标检测的特性,设计了一种简单有效的隐身无目标攻击方法。3)在基准数据集上进行了大量实验,验证了我们的攻击的有效性及其对潜在后门防御的抵抗力。

3.作者贡献

- 1)揭示了目标检测中的后门威胁。据我们所知,这是针对这项关键任务的第一次后门攻击。

- 2)基于目标检测的特性,设计了一种简单有效的隐身无目标攻击方法。

- 3)在基准数据集上进行了大量实验,验证了我们的攻击的有效性及其对潜在后门防御的抵抗力。

4.主要图表

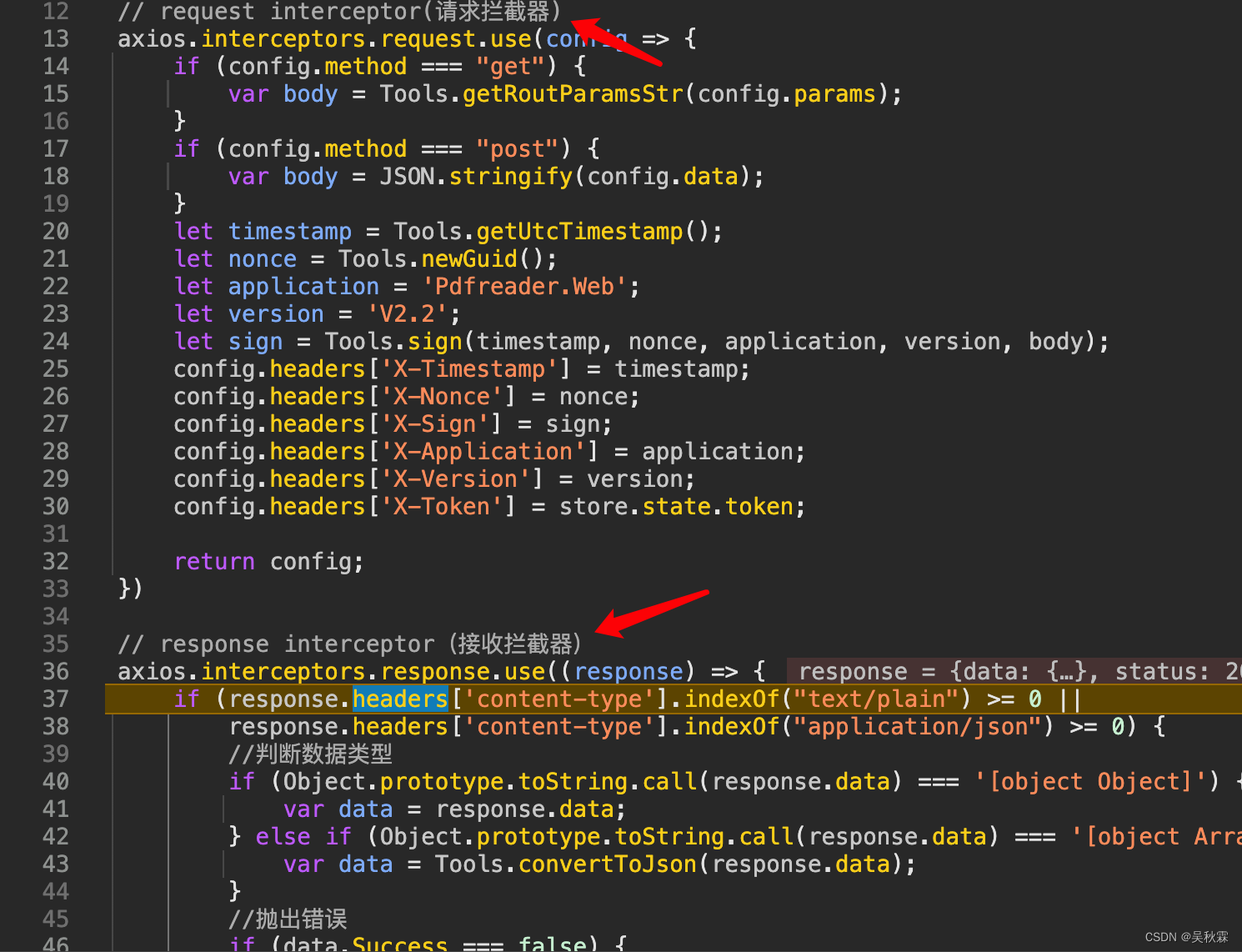

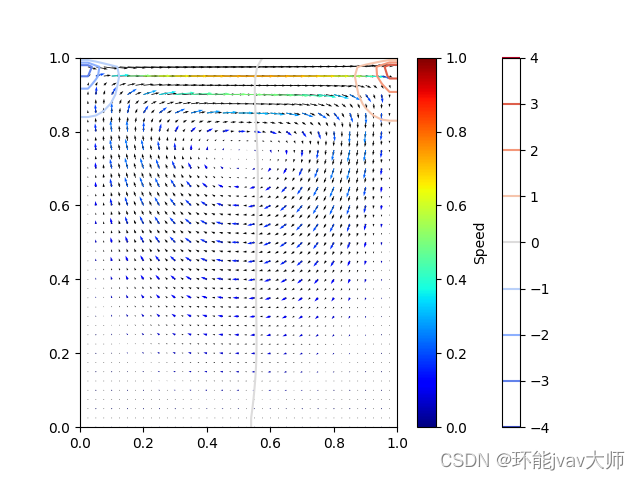

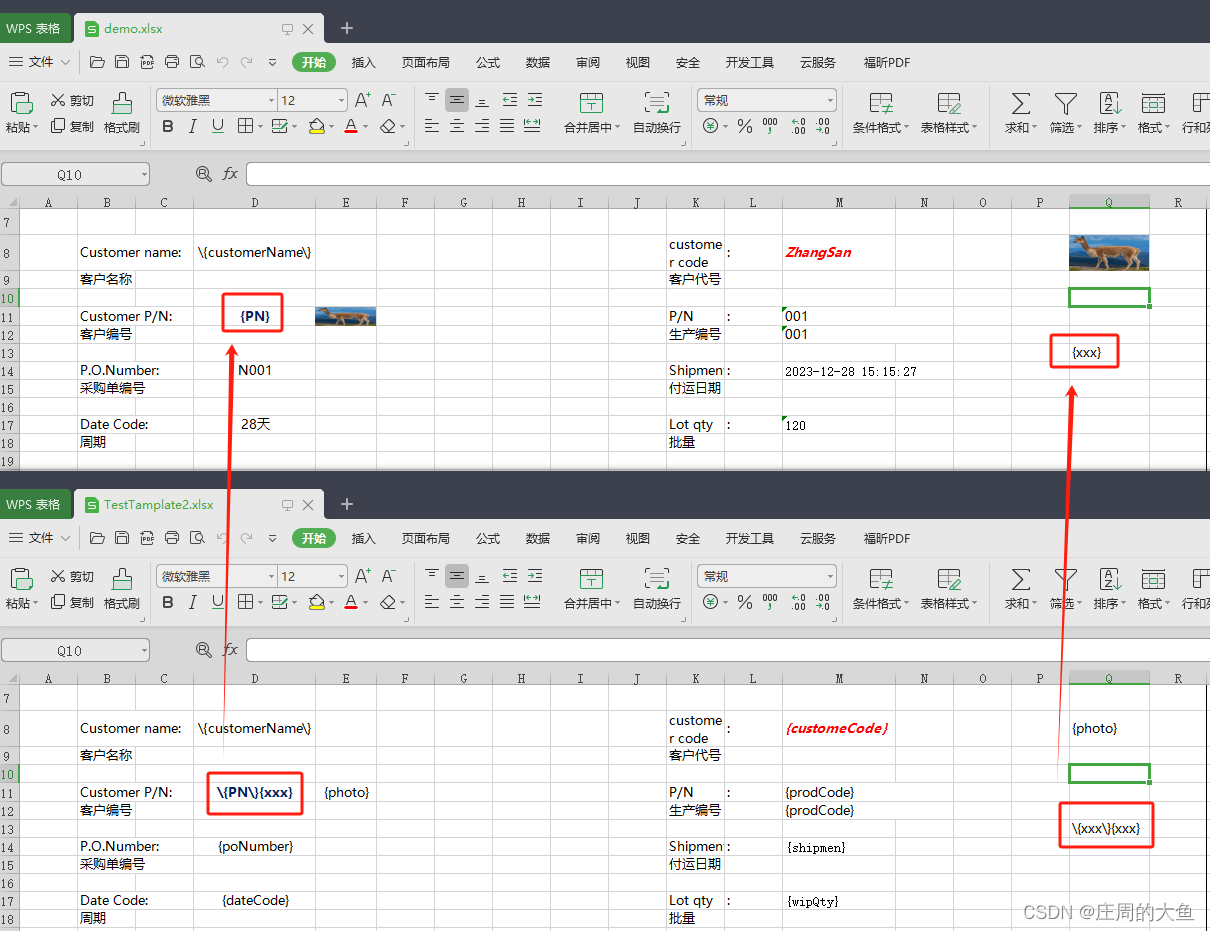

图1:我们针对目标检测的纯毒无目标后门攻击的主要管道。我们的方法包括三个主要阶段。在第一阶段,我们通过向随机选择的良性样本添加触发模式并将其边界框的宽度和高度重新分配为0来生成一些有毒的训练样本。在第二阶段,我们通过生成的有毒样本和剩余的良性样本来训练受害者检测器。在最后阶段,攻击者可以通过添加触发模式来激活嵌入式后门以绕过目标对象的检测(例如,在我们的示例中特定的“熊”)。

图2:在数字空间中,我们攻击的稀疏R-CNN模型的检测结果。在这些例子中,触发模式是通过在数字空间中逐像素替换对象(即“人”和“停车标志”)来添加的。

图3:我们攻击的稀疏R-CNN模型在物理空间的检测结果。在这些例子中,我们打印触发器补丁并将其印在目标物体上(即“剪刀”和“手机”)。

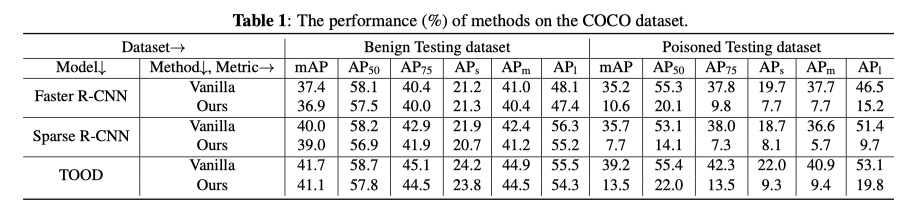

表1:COCO数据集上方法的性能(%)。

图4:我们评估中使用的四种触发模式。

图5:中毒率的影响。

图6:对微调的阻力。

图7:模型修剪阻力。

表2:触发模式的影响。

5.结论

本文通过引入一种简单而有效的仅含毒性的无目标攻击,揭示了目标检测中的后门威胁。具体来说,我们在对象区域的中心添加预定义的触发模式后,删除了一些随机选择的对象的边界框。我们证明了我们的攻击在数字和物理环境下都是有效和隐蔽的。我们还表明,我们的方法可以抵抗潜在的后门防御。该方法可以作为一个有用的工具来检查目标检测器的后门鲁棒性,从而设计更安全的模型。

![[嵌入式系统-33]:RT-Thread -18- 新手指南:三种不同的版本、三阶段学习路径](https://img-blog.csdnimg.cn/direct/8f13e2ae00a346afaf1720ea4c921455.png)