?点个关注,你的支持是我更新最大的动力?

最近朝鲜APT组织的攻击事件层出不穷,基于看到一篇很好的文章,特此结合文章对朝鲜相关组织进行分析。

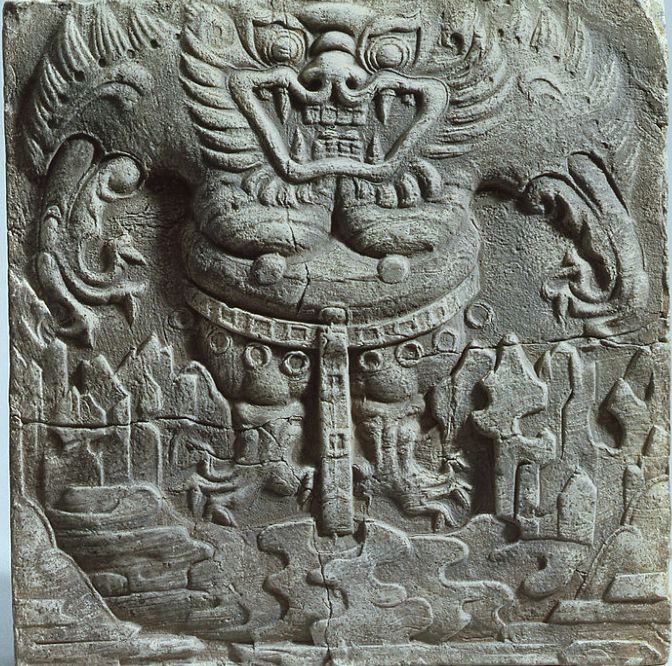

Financial Security Institute对近期一系列投放韩文类恶意文档的定向攻击行动命名为“DOKKAEBI”,表面上看是由 “Documents of Korean and Evil Binary ” 其中几个字母拼写而成,意指韩文类文档与恶意二进制文件相结合的行动。实际上,该单词 Dokkaebi 是指一种韩国的妖怪,大概长下面这个样子。

这种妖怪主要栖息在森林、墓场、荒野、废屋等地,了解人类文化并乔装打扮与人类生活。有时会在人类身上耍花招,有时会帮助他们。这也对应了,Dokkaebi组织经常伪装成一个合法的组织或公司,以吸引其目标。一旦HWP恶意文档被执行,它就会以一种阴险的方式运行。

下面将摘选部分Financial Security Institute对2015年至2018年上半年的恶意Hangul文件进行关联分析的结果和变化趋势并基于此提出一些见解。

在对近期进行各种恶意的Hangul文档投放攻击事件进行关联分析后,统计出使用Hangul文档进行网络攻击频率较高的组织有三个,分别为Bluenoroff,Kimsuky和Scarcruft (Group123,Reaper)。

而这三个组织除了使用的恶意Hangul文档所生成的恶意代码存在差异,但通过分析每个组织的活动背景,目的和攻击都存在一致性。

下面将逐一对这三个组织进行分析。

===================================================

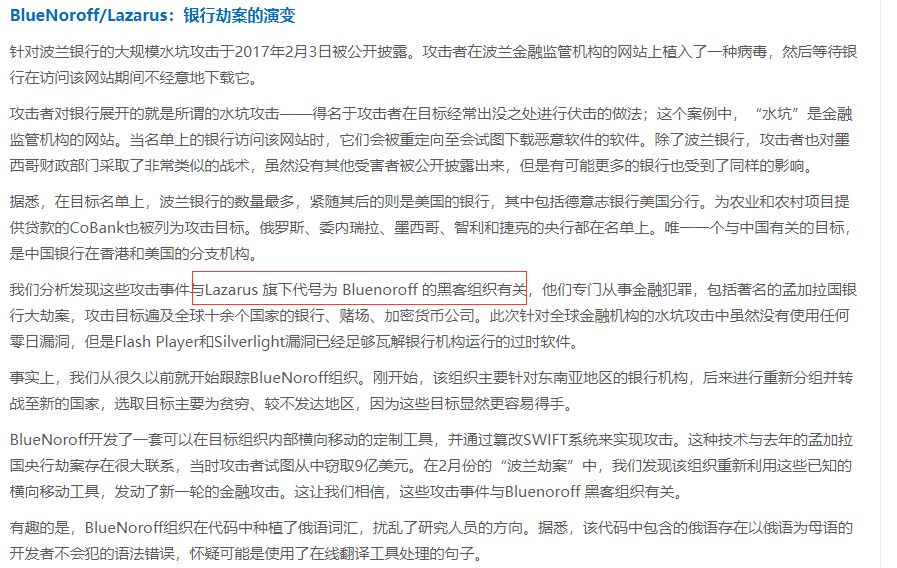

Bluenoroff

BlueNoroff是Lazarus组织的一个分支,专门针对银行系统进行攻击。

除上述事件外,该组织还利用WebDAV漏洞(CVE-2017-7269)对金融公司进行渗透攻击。还有大名鼎鼎的Manuscrypt

【此前介绍过:

,也是该组织的杰作。

该组织相关链接:

a.Lazarus Under The Hood

https://securelist.com/lazarus-under-the-hood/77908/

b. Chasing the Bad Guys from Bangladesh to Costa Rica, <RSA Conference 2017>,

https://www.rsaconference.com/writable/presentations/file_upload/ fle-r01_chasing-the-bad-guys-from-bangladesh-to-costa-rica.pdf

=====================================================

Kimsuky

2013年9月,卡巴斯基实验室的研究人员发现了针对韩国军事智库的大规模网络间谍活动,并引用恶意代码中词语“Kimsuky”对其命名。“Kimsuky”恶意软件通过钓鱼邮件进行传播,具有记录键盘输入、收集目录列表、远程控制和访问等功能,并可在入侵的计算机上开设后门,与保加利亚的一家电子邮件服务商通信。经过分析,“Kimsuky”恶意软件具有一些地缘政治特性,源代码中包含朝鲜语词汇,可专门窃取HWP格式的文档(由韩国Hancom Office软件创建,在韩国政府中广泛使用)并关闭安博士公司的杀毒软件(安博士是韩国著名的反病毒企业)。

2014年12月9-12日在韩国水力原子力公社植入的恶性代码与朝鲜黑客组织所使用的“Kimsuky”恶性代码一致,而“Kimsuky”是2012年以后,朝鲜对韩国国防部和统一部等实施黑客攻击时所用的代码,且黑客使用的IP地址与朝鲜有关。

2014年12月,向KHNP(KHNP)的3,571名员工发送了5,986封鱼叉式网络钓鱼电子邮件

2016年1月,批量发送了一封名为 “청와대 국가안보실”(青瓦台国家安全办公室)

该组织相关链接

a.审讯韩国水电与核电网恐怖主义案件的结果

http://www.spo.go.kr/_custom/spo/_common/board/download.jsp?attach_no=154736

b.The kimsuky operation: a north korean apt?,

https://securelist.com/the-kimsuky-operation-a-north-korean-apt/57915/

c.http://asec.ahnlab.com/993

d.http://www.hani.co.kr/arti/PRINT/730395.html

==================================================

Scarcruft

(Group123,Reaper)

这个组织思科披露的比较多,此前我也写过两篇关于该组织的情报分析

a.

b.

这个组织比较让人印象深刻的,是在2018年1月,该组织使用Adobe Flash 0 Day漏洞(CVE-2018-4878)进行攻击,这个漏洞事至如今使用率也非常高。

除了0day外,HWP恶意文档是该组织最常用的手段,投放频率也较高,释放的ROKRAT是该组织的特色家族木马,

该组织相关链接

c .http://news.kaspersky.co.kr/news2017/11n/171120.htm

d .https://securelist.com/operation-daybreak/751/

e .https://blog.talosintelligence.com/2018/01/korea-in-crosshairs.html

f .https://www2.fireeye.com/rs/848-DID-242/images/rpt_APT37.pdf

g .https://blog.talosintelligence.com/2018/02/group-123-goes-wild.html

===========================================================

三个组织的对比图

APT组织 | Bluenoroff | Kimsuky | Scarcruft(Group123,Reaper) |

攻击目标 | 全球和国内金融公司的官员和用户 | 基础设施,政府机构叛逃者和政治家 | 外国和朝鲜的人权组织 |

目的 | 机密信息接管和货币收益 (swift,虚拟货币) | 信息收集和制造社会 | 信息收集和信息销毁(wiper) |

活动时间 | 2015至今 | 2013至今 | 2016至今 |

重大安全事件 | - 孟加拉国中央银行 SWIFT欺诈 - 侵入波兰金融当局的主页 和水坑攻击 - 韩国农协银行攻击 | - 世宗学院 - 统一部 - 韩国国防分析研究所(KIDA) - 现代商船 - KEPCO网络恐怖主义(2014年) | - flash 0 day (CVE-2016-4171, CVE-2018-4878) |

攻击技术 | 鱼叉攻击,钓鱼邮件,水坑攻击,文档类型恶意软件,0day, 恶意移动应用 | ||

=========================================================

KFDA统计了2014年至今(截至2018年6月)与鱼叉攻击相关APT攻击过程中使用的恶意韩文文件名。

由于原图太大,我将其修改为表格的模式,并附上翻译,详细看附录

友情提示PS

对hwp文档结构感兴趣的同学可以直接阅读官方文档

https://www.hancom.com/etc/hwpDownload.do

你也可以通过下载附录的文档,从13页开始进行学习,内附各类HWP文件相关的漏洞原理。

往下拉了一会发现东西太多了,夜色已晚,先把情报发出来,详情看下一篇吧

附录

时间 | 邮件名 | 对应中文 |

2014 | DEC 한수원 스피어피싱 이메일 | DEC KHNP鱼叉钓鱼邮件

|

2015 | APR 트리핑 포인트 JUL THAAD문제를 둘러싼 한반도 안보관련 이슈 | APR 跳闸点 JUL 围绕朝鲜半岛的THAAD问题 安全问题

|

2016 | MAY 한반도 안보환경과 국방개혁 과제 제 46차 원내대팩회의 모두발언 남북사회문화협력의 비전과 과제 AUG 탈북자가 두려운가 엘리트의 연쇄 탈북 SEP 국정원 직원이 6만위안 줘 북 종업원들 탈출 저는요 북조선 강원도 문천 사람이에요 박인서 휴가요청서 20년전 미제사건 포항 홍해 토막살인사건 OCT 휴가신청서 NOV 우려되는 대한민국 | MAY 朝鲜半岛安全环境与国防改革任务 第46届盛大会议致辞 韩朝社会与文化合作的愿景与任务 AUG 你害怕朝鲜叛逃者吗? 一连串已解散的精英 SEP NIS官员给6万元逃离北工人 我是朝鲜江原道的munchon人。 Park In-Sook请求表格 二十年前,在美国 - 浦项红海的情况下, OCT 请假申请 NOV 关注韩国

|

2017 | JAN 17년 북한 신년사 분석 일본의 안보법발효에 따른 영향 FEB 안녕하십니까 MAR 5대 악성 사이버 범죄 APR 서비스 신청서 美 사이버 보안시장의 현재와 미래 북한은 국제법상 국가인가 이력서 데이터 MAY 몸에 심장이 없는 상태로 555일 생존한 남성 납세담보변경요구서 법인(개인)혐의거래보고내역 세무조사 준비서류 대박 환전_해외송금_한도_및_제출서류 JUN 쉬운 한국어 책보기_견적서 목차 KMC]Self-Certification_Service 이력서(김정희) 입사지원서(곽정민) [가상화폐] 국가별 가상화폐 허용 현황 더운 여름에 시원하게 웃어보세요 JUl 2017 금융보안 표준화 수요조사 실시 정보 공유 창업벤처 정책인식 실태조사 협조 요청 제2회 신기술 경영과 법 세미나 예금질권설정 서류안내(핀테크기업) 첨부1_위임장 / 첨부2_사용인감계 비트코인 현상 블록체인 2.0 기대평 이벤트 국내출장결과보고서 거래내역 AUG (대검)2017임시113호(마약휴 매매대금 수익자 추정 지갑주소164건) 전산 및 비전산 자료 보존 요청서 반성문 개성공단 재개 절대 안되는 8가지 이유 한국은 왜 필리핀의 길을 가려 하는가 SEP 이력서 해외전문가 초청 세미나 OCT 세계한인의 날 알아보기 비트코인 관련 주요 범죄 사례 HELLO WORLD [붙임]조사 당일 구비하여야 할 서류 1부 존경하는 올인통 NOV 내 몸 얼마나 늙었을까 비트코인 관련 주요 범죄 사례 인적사항 향후 비트전망 정혜성 이력서 로그인 오류 이력서_문지훈 DEC 나의 직장에 대한 생산성 향상을 위한 개선해야 할 문제점과 개선 방안 조직의 소금같은 존재인 투명인간에 주목하라 주요 정보통신기반시설 긴급 보안점검 결과 | JAN 第17年朝鲜新年分析 日本安全措施的影响 FEB 早上好。 MAR 五起恶意网络犯罪 APR 服务申请表 美国网络安全市场的现状与未来 朝鲜是一个国际法下的国家 简历 数据 MAY 一个没有心脏的幸存555天的男人 纳税人变更申请表 公司(个人)可疑交易报告 税务准备文件 击中 外汇_海外汇款_限制_和_文件提交 JUN 轻松的韩国书籍视图_报价 目录 KMC]自我认证_服务 简历(Kim Jung Hee) 申请表格(Kwak Jung Min) [虚拟货币]按国家/地区划分的虚拟货币补贴 在炎热的夏天凉爽地微笑 七月 2017年金融安全标准化需求调查进行信息共享 要求合作研究风险企业政策的意识 第二届新技术管理研讨会 存款承诺指南(PinTech Corporation) 附件1_授权书/附件2_使用印章 比特币开发区块链2.0预期评估事件 国内旅行结果报告 交易记录 AUG (大剑)2017年临时113(药物租金销售价格的据称受益人164宗) 要求保留计算和非技术数据 Reprimand.A 重启开城工业园区的原因 为什么韩国试图覆盖菲律宾的道路 SEP 简历 邀请海外专家参加研讨会 OCT 学习韩国韩国日 主要案件与击败硬币有关 你好世界 [附件]调查当天提供的文件1份 尊敬的All In NOV 我的身体多大了? 主要案件与击败硬币有关 个人信息 未来的位视图 郑亨成简历 登录错误 简历_ Moon Ji Hoon DEC 提高工作场所生产力的问题和改进 注意看不见的人,组织的盐。 主要信息通信基础设施的紧急安全检查结果

|

2018 | JAN 보도자료 _ 양식(통일부) FEB 가상화폐와 각국의 규제정책 암호통화의_경제적_의미와_ 정책대응방향_토론회내지 MAR 진술서 피심 및 대진 APR 거래처 원장 MAY PC 보안 점검표 및 매뉴얼 JUN 미국의 대태러전쟁 나의 참전수기 모음 죽음에 대한 이해와 성찰 인사발령 (안) | JAN 新闻稿_表格(统一部) FEB 虚拟货币和国家监管政策 密码调用的经济含义 政策响应方向 MAR 宣誓书 比民和大津 APR 分类账 MAY PC安全检查表和手册 JUN 美国大萧条战争 我的老将收藏 对死亡的理解与反思 人事公告(计划) |

IOC

=================================================================== HWP Malwares =================================================================== 9C907E254F1723B0A32E4FE1D1636CA1D38CB6B654F71D31330FD46292543ECA 4EE3B3C45E3BD55613CF6727E000664DDF229A4F133954775E603C511FA3F154 6506C9E239D5F886A9A725BB85F8A95D44DAD110F861DCF9481AECF8DE2D2AE0 226B3E4F4F3C48AB33E4759DA1C025FC79D61AAD04C4F761C0C2107BD51FF703 F809287E23FBE52DFF63702477B7B67DCC877B7FE9DB5ABE9449CDA18644C9DE F3EC8DB8B1F52EBA733478FBD28DEBDE40650B004B5881F31D6DEB3DCE6EEADA 9F6D9673C3AE3E4A5C7F64F5FFDF36B5B5AB97FDC2EBDE6FE4EB37D44C1254F0 A624F9653B005C2E71F1A65EBE4DE1F07B6441756CE6219F88ECA035948C4682 A3C9A459AC26E5D4F8F6191B3811E39F3516757A10A7818DE6E092BE9F646B3D DB806D0EE7144E8E5EFF055CC6BD2C321DEF2740B11590821D507B6FD369142E 4BCC34489B45850D086DF86C6D12DB714A5E6719292D4C30B6C3E93EF0F505F9 D0361ADB36E81B038C752EA1A7BDC5517B1E44F82909BC2BD27B77B2652667EE BA08B13577EEF393DB69A20D9B881BFD18E86EC37690C25CC2931A7B26DBDC6F 8DC6E8ECCAAA9EBE77B60AB364E7A56BA81BB00664485D3090B58286DF0CA37C EB47DC2D806B15F135A5B766CD3430E10AC6C0319B08F065B655172F87C5E5A4 0D56C5F20B2DA3659F05D613D3FAEB41D9E82A45E9161C3B48805EBB7B2730B9 7875614ECD08474662A7AA2A1D8830B9EA7749A997B529C5501C35BE4DA9CCCD 19BEA7F46F1C9B6FC6D03EABFE334A365D36C405919441F2A1F378BBC7174DB9 A1C26CE6854B17A6D34D06A241B4A5086E2227C50006C579D65CCDFD7622C6E5 9B7766B0F7E4B61DA87D7283CF65AA2614C2A468024DEE980A28EE52AD87CDAB BD8FA7793F2192D4FF3979526955D5D6C965218EB0C0FE579F8EF0602357D5A9 281828D6F5BD377F91C6283C34896D0483B08AC2167D34E981FBEA871893C919 625C65FCDBFEDB39A109767C415F8A9AC897F66A508BF03F1AF387CE209FD826 62A2706B4669BA96EE5EB834AD5ED423442D76CBAB7DD5084CEC2248F4CD0585 369E8DED9622B92FF153F5D5B073CF838FD3CB68B78ADDFD236602F34FC6A03E 262261A77C4E1F1435D9E9E31207C4664D05645237ED6D17113F6EE38FD6178B B7E5F9391B12475FDAE20C8AFD6C2A7AB8E8A4072618E3E1543549F098FFED5F 6E531DEB2B3A7B54782D44A1EC2F49B9FF463E76E05D44EE85CC104E4A8FB380 DEEFE217500C1BB7E04C09037CF1D7D562927E31ABC830694B0F3F995220AE9D 8DB746078B5FB6A363AE609870E69E1261D497417FB23B7170CB8EE81117D12F 21E325C059429271D95CEFACED02A1A39801926FAB9DF64535AE13A25A501C01 C9E44073DF7CFA6321B08ACC8C3B7B80FD973D612C9D4274409F8FBCF0BF8D1D 16A5126924E876B78449FF7ECA701FEE13105DFA9646DE92B4D13142C6F40735 A45C939B1554FB72C1AC10F8CFCDC5B340321DE8B06BD1CB6DE047F871A1CB9A 751D2ED9E56ABF3B218DBFD5DE88576EE1BE4B02760EC6431C18BDF31031086C B6F006FA93AC25C11DF839195E1B362DC0888F5E71AD726E78DE7D7851F1D613 9A11B7F45F4F483349CBFEBB1B1AF512C8A4DD9EDA4D9B5154DCB6F22BB0D253 FAC550E331D6BB40EF2683E357B453CE0664EC4BEEC12E4E8AC71B5FA18F2381 9A1320B650BD40B91513EC6555C99E1C164E17AB6B1EA2B66BE86658030256CB BAB40474B0CFF1951E38D49673BB70945D7A7AAC7C6C00A28F8591E538AB8AE3 5F2FFD7479763424624986241A8F4CBE1C723B24752A20AE3BC07004DA576F16 21438BF7BB8FD6F06E990B758B2187272EC6C21E6B83193C7C0DCE2F60CE4701 4F1DD7C10ADEE45F7FF13DBFFA328AFAE26448FF39BA6D9AE91DEC611705DEDE A7B7E6F2CC76830A0ED90B50AF4F40ED10DB73D8A0C3025D0B9131D15C9346BC 800D50E38EBD78C5F11A292A06C9D884FF50FD66D5903E352ED9843FB633DE71 2C8F6FA1CBBF91676B361A2011B6F43D1F1E75B8208F40BE2C186FF0F586CA0B E5E2C90C5F72A920363999B26557DDA3B5996E1D7729D769F43DDDB62BBB6588 93CC473E7D3D0C4B018ED0C3CCCF2109F7DEA7FDD607CB8BB08EDE13E086596D 032EDA4F49CE866ED23936B03626BC11DD8E1E5B106489220DBF4A9335E9B915 DCF863227DD5F191CBFD320E7EB142C264F1F5AA94C6D521C4EFB0EC17BE2385 1A69A862A0FB66AF0CFC5DC131E435C3D4677525BF2F2DC3E42D35E68FF4B3A6 6B15A7761443F6A9555C0A6CAC41DE78E71016D803B726ABBB4B0489E8CC323F 83D647A2F846FB5456692D9DA24E6A89857785CBB273CCB5F7A16055B0C1A257 CD3F4905D02F9D2DB270440AE59BD36E4ABA1D750323078C2EA1CC85DA129BE6 7E90786BA4EEF2B552C745A6B65110908A5EF5C89F68B337D66D75ACE020B91B A0359A6054FF3B245CA661EF5C51DD605410B946E1F0EFF6F6898B2368B0EF7E AE5C5F5D9D853231EB120AC66534557BB2DEC9CB69370DA40EEF5BBB026A3EC3 F9C8548E8E49DCE5304D5D60970519631F6231269AB8B1B04ACD87CA014CD54A 3E9EAB029C52AC34B91F906C8F92AD9059531F825905260023764F8A069EDBBF 982147E4BC64546487129F62205531FAA7A425907E383904625891B7F0C18547 3BFC7BC7D08662EF572008BE94E4FA23607A1294C50D9CB610EE79BA61270D25 929D7806AE63B5E23765CDDF7BA78C63FEE8A8E9CD191976ACABB96FEBE980FF B831A8AFAFE9D32BB33432607EC88EF44EDF4D516C38B95B69B110D7965C9304 0D2C05C0673B42BC934D85435199E1A852E7490F374871F6661C019ED62045F7 2E4B8F1F08983C5E042236EF811C291EE55DC05CB69172FBEAFB9367AF075EBF 3CFC7666C97C38F38A3B3EC1D132F2836ADE7E6E6E3CDDB30B0D7D81682DE0B2 396A684949C96815B54C8E4C2FAFBE6324D8C4DDE2C9294411658FB5209CD70C 1CC7AD407FC87ACB9C961105943C87A7BD77C4D4CC90B84B46FB5DCF779B50FD 960596AD6DDCB8947E46EDB2B7E1C098F37456D932DD3D93516E8D4705D0E81B 052ED5EC39C6C45FF42FBCA7290D7EDC8F3CA465B04211CEDCBEE66FB7547752 F068196D2C492B49E4AAE4312C140E9A6C8C61A33F61EA35D74F4A26EF263EAD B2D8FA4E572663EC325BD467C148181186F734E0807E71195F59933A13D4DCD5 D9E440D78E9D6D656A52D7DC84F874163D0164DB87D350860E766CDDEC1F10F5 19A3E1BF2D8C5410A71358E2A780D10CE705B5076F877703D7CA49801BDC8605 41D3B14170F13DEF49100FA426CB2F9D3E27DD630ACDF78CDA8CA2504CA52A48 D30CB50641FF79FA059FBF1950047D2E34EB3E9EE7B5FF5CCED0912160D3EDB9 3F19EB0D46BB0D3D250FBEF0EE5BC56C7DCA8AF179526996AEC34CC18AA087C3 C68E996FB9021BB7C316D9D5F9DAD9251EC91989152F8908A5CCF1F7E2F581DF 485F77E5D32DE5DC05510743025A75AF5B6F714E930E22098490B7AFB71B737F 596FBDF01557C3EC89B345C57AE5D9A0B7251DD8D5A707F7353DD733274C6EB6 171E26822421F7ED2E34CC092EAEBA8A504B5D576C7FD54AA6975C2E2DB0F824=================================================================== DOC Malwares (DDE) =================================================================== 22D42B6A20D655CE3719FAB531DDD6812E40FB117A644C4D8CF4A239C1276783 32407904EF8CF45F7E5E9ABD561BE451C1EED229D3E92A777D4C2B7EFC096898=================================================================== Wateringhole attack targeting the specific model of Android mobile =================================================================== 84629C64CED46334B808FC599C66F5EDCADE9911B252C1CEEEF89D0FBC977AD4 67F90691A42D22A1E95080E8D3AF57CB628B38FAF9B15881B0E96DEF6D4605C4 A85E57C55BB33B7FC0009F9C65D9F45A329EFF3E92717A9DD099C0FA76FB8BE8 037430C2AD2601F5A0393601D542C3D7D17A69690CF959BC4ED65FB86B27A15A 3A244285B78C8E99B0481339760AEF554EFE8EB2BFF93A93B55740D4AB71421F 834600EC1F01A039D502A5C3F315D7AAC4D95554327B19DA17FDA30B1D57995A 8C5B2068F6087B68B923BF0D1EF814E8D68CE767379820F0E9922683D63306BC 6A436ACA00171111E8BB3E66F0EBE48D0CC747F1A04932BB682B1F7494EAB9E9 BDED85D7024B6CF86CC9CE45EC851C80CB13790B9C4BD63B0B22B0FB672E9DCE

=================================================================

域名资产:

edsi.co.kr durihana.cafe24.com durihana.com durihana.window.gabiauser.com ingo.co.kr ingonews.kr ingonews2.mediaon.co.kr ngonews.tv ngonewsi.com ngonewstv.com nabuco.org nabuco2.mediaon.co.kr nbc1tv.com nbc1tv.mediaon.co.kr 탈북동포만남의광장.kr (xn--hc0b21e97ccwis5e6xrppar89c2ug.kr)

着急的同学可以先扫码看原文,原文挺大的,打不开可以进星球,不着急的可以等下篇,虽然原文全是韩文就是了。顺便欢迎各位大佬入驻星球。(如果还是不愿意进那就点阅读原文就好了)

相关链接:

a.hancom宏编辑方法

https://help.hancom.com/hoffice/webhelp/9.0/ko_kr/hwp/tools/macro/scripteditmacro.htm

使用数据链接功能,可以在块中输入描述,然后使用超链接链接引用

https://help.hancom.com/

hoffice/webhelp/9.0/ko_kr/hwp/insert/proofreadmark/proofreadmark(connect).htm

b.hancom从韩语版本7.0.4.325开始,添加了“脚本宏安全设置”

https://help.hancom.com/

hoffice/webhelp/9.0/ko_kr/hwp/tools/macro/script_setsecurity.htm

c.

https://cve.circl.lu/cve/CVE-2013-4979

d.

https://www.coresecurity.com/advisories/eps-viewer-buffer-overflow-vulnerability

e.

https://cve.circl.lu/cve/CVE-2015-2545

f.

https://securelist.com/apt-trends-report-q2-2017/79332/

g.

https://securingtomorrow.mcafee.com/mcafee-labs/lazarus-resurfaces-targets-global-banks-bitcoin-users/

h.https://blog.talosintelligence.com/2018/01/korea-in-crosshairs.html

i.https://securelist.com/the-kimsuky-operation-a-north-korean-apt/57915/

j. http://news.jtbc.joins.com/article/article.aspx?news_id=NB10698657