web新手区

- view_source

- robots

- backup

- cookie

- disabled_button

- weak auth

- simple_php

- get_post

- xff_referer

- webshell

- command_execution

view_source

打开源代码发现答案就在这里

robots

查看robots.txt文件

发现flag文件并打开

backup

网站存在备份文件,常见的备份文件后缀名有:“.git” 、“.svn”、“ .swp”“.~”、“.bak”、“.bash_history”、“.bkf” 尝试在URL后面,通过尝试发现此题文件后缀名为.bak

得到一个文件打开得到答案

cookie

根据标题先查看cookie

发现look-here的值为cookie.php 打开这个php文件

根据提示查看这个http的响应包

得到答案

disabled_button

打开题目看到这个不能按的按钮就想到之前学习的一个熟悉的题目

打开源代码就看见了这个disable

删除disable我们就能按这个键了

将这不能让它消失

得到答案

weak auth

打开题目得到一个登陆界面

随便输入出现提示说 用户名为 admin

随便输入出现提示说 用户名为 admin

查看源代码看到

那我我们就用burp进行密码的爆破

那我我们就用burp进行密码的爆破

设置好火狐代理打开请求

发送于测试器

输入下载好的密码字典进行爆破

看到123456的频率更大应该就是正确密码了

看到123456的频率更大应该就是正确密码了

(不知道是哪里出错了爆破之后没有出来答案 然后就在网页输入了用户名与密码得到答案)

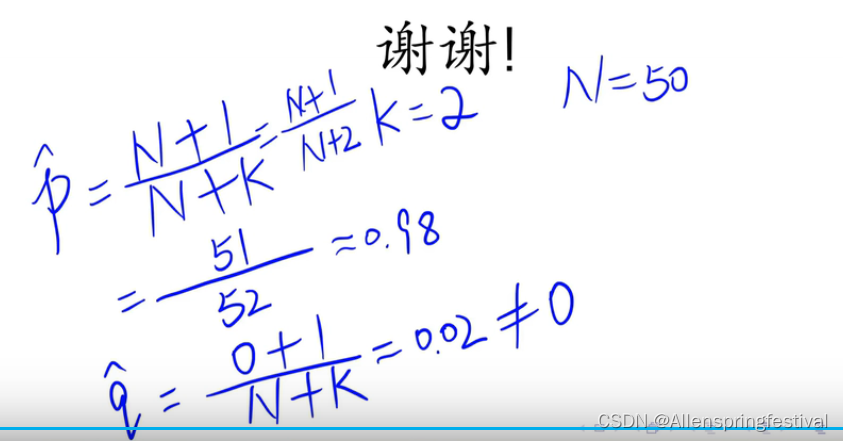

simple_php

分析这个php的意思

可以明白a与b这俩个值都是用get的方式

那我们就要符合a与b的条件并且要通过一定方法绕过

我们令a=0.0;b=1234*2进行绕过

get_post

首先我们应该了解get与post的用法

我们通过get的方式在网址后面加上 ?a=1

得到下面这个要求

通过hackbug quantum插件使b=2以post形式提交

得到最后答案

xff_referer

看了别人的博客才明白这个标题是什么意思

- xff 是http的拓展头部,作用是使Web服务器获取访问用户的IP真实地址 (可伪造)。由于很多用户通过代理服务器进行访问,服务器只能获取代理服务器的IP地址,而xff的作用在于记录用户的真实IP。通常可以直接通过修改http头中的X-Forwarded-For字段来仿造请求的最终ip。

- referer 是http的拓展头部,作用是记录当前请求页面的来源页面的地址。 服务器使用referer确认访问来源,如果referer内容不符合要求,服务器可以拦截或者重定向请求。

于是用brup抓包,在响应中看到必须来自谷歌,于是再次增加一条Referer: https://www.google.com,即可获得flag。

就发送到重发器

第一步需要在左框框里写入X-Forwarded-For:123.123.123.123i

第一步需要在左框框里写入X-Forwarded-For:123.123.123.123i

发现响应里面出现HTML必须是https://www.google.com

第二步继续写入Referer:https://www.google.com

点击发送得到答案

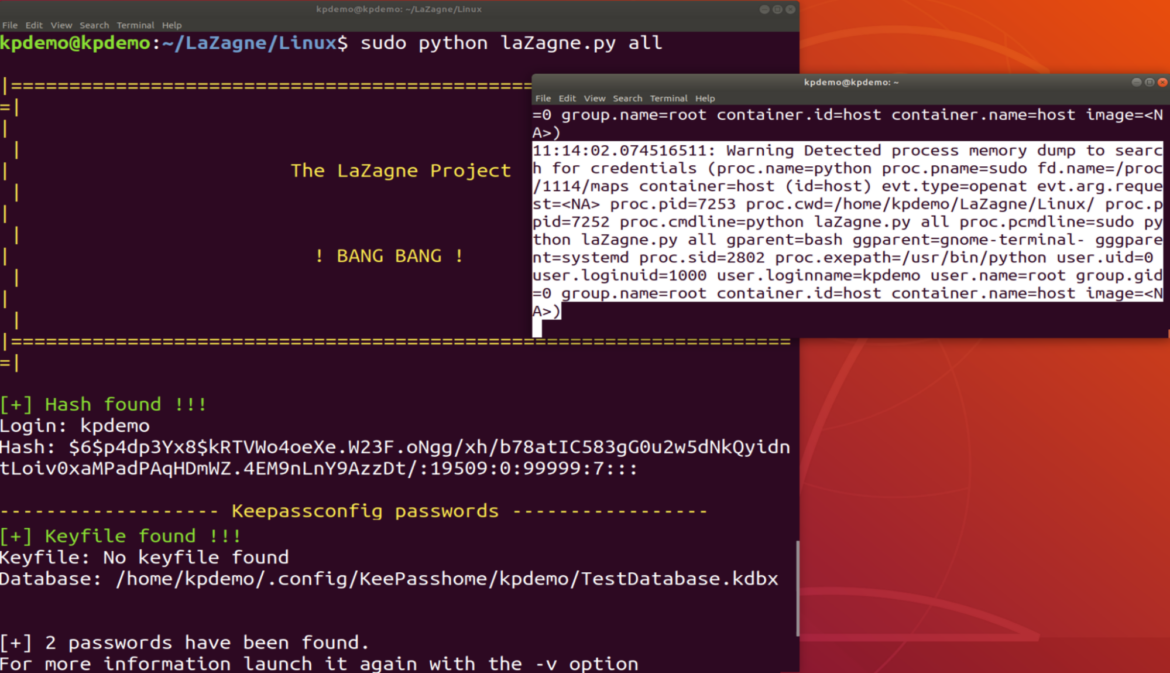

webshell

一句话木马

一句话木马

我是用菜刀进入后台获得答案

先添加一个shell

先添加一个shell 获得答案

获得答案

command_execution

- 命令执行漏洞: 符号&、|、||可以作为命令连接符,用户通过浏览器提交执行命令,由于服务器端没有针对执行函数做过滤,导致在没有指定绝对路径的情况下就执行命令。

打开发现一个PING的页面,先试试,ping本地,ping 127.0.0.1发现可以ping通。

然后我们夹杂着命令ls去操作:127.0.0.1 && ls, 发现可以执行。

之后用find命令寻找到全部的txt文本

再用cat打开关于flag的文本  simple_js

simple_js

根据题目可以知道这题考察js语言的知识 查看网页的源代码观察主体js代码发现不管输入什么内容最后返回的值都是

查看网页的源代码观察主体js代码发现不管输入什么内容最后返回的值都是

dechiffre(h)

因此我们直接将

\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30

进行url解密(将\x转换为%)

得到一串ASCII码

十进制转换得到答案