在网络世界的江湖中,“软件安全”与“网络安全”这两大“武林高手”都肩负着守护数字领域和平的重任。不过,眼尖的小伙伴们可能发现了,软件安全岗位的薪资待遇往往比网络安全岗位要丰厚那么一些,这到底是为啥呢?今天,就让我们来扒一扒其中的缘由。

一、技能要求的“独门秘籍”

软件安全岗位的从业者,就像是软件世界里的“福尔摩斯”,需要深入到软件的代码丛林中,凭借精湛的编程技能和深厚的安全知识,找出那些隐藏在代码深处的安全漏洞和隐患。他们不仅要精通多种编程语言,如 C、C++、Java 等,还要对各种软件架构、设计模式了如指掌,能够在软件开发的各个阶段“植入”安全的基因。

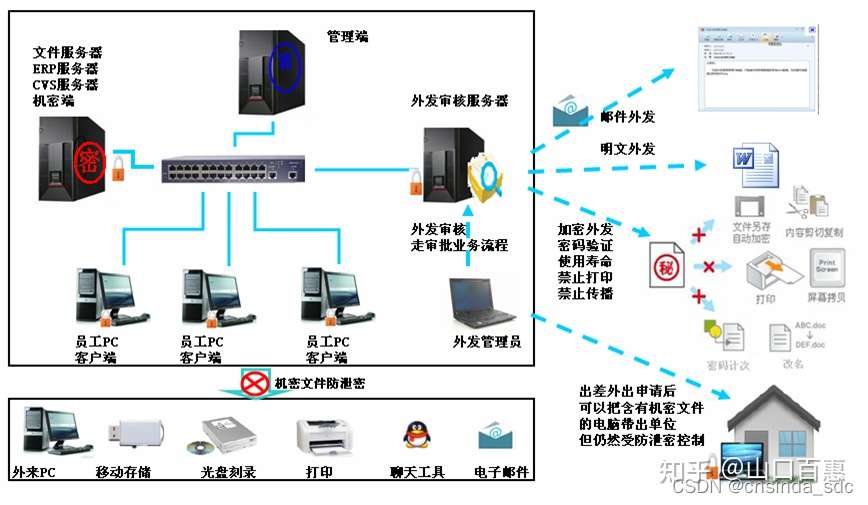

相比之下,网络安全岗位的小伙伴虽然也需要掌握一定的编程技能,但更侧重于网络设备的配置、网络协议的理解和网络攻击与防御技术。他们像是网络世界的“巡逻警察”,守护着网络的边界和通道,防止外部的攻击和入侵。

从技能要求的难度和深度来看,软件安全岗位需要的技能更加“硬核”,就像掌握了一门绝世武功的大侠,自然薪资也会更高一些啦。

二、责任压力的“泰山之重”

想象一下,软件就像是一座数字大厦,而软件安全工程师就是这座大厦的“结构工程师”,他们的工作直接关系到这座大厦是否坚固,能否经受住各种“黑客风暴”的袭击。一旦软件出现安全漏洞,造成的损失可能是巨大的数据泄露、业务中断,甚至会影响到企业的生死存亡。

网络安全工程师呢,则更像是大厦的“保安”,负责守护大厦的出入口和周边环境,防止坏人进入。虽然他们的工作也非常重要,但相比之下,软件安全漏洞带来的后果往往更加严重,责任和压力也更大。

正所谓“能力越大,责任越大”,软件安全工程师承担着如此重大的责任,薪资高一些也是对他们的一种补偿和激励嘛。

三、市场需求的“香饽饽”

随着数字化时代的加速发展,软件如同雨后春笋般涌现,无论是手机应用、企业管理系统,还是智能汽车的控制系统,都离不开软件的支持。这就导致对软件安全人才的需求急剧增加,市场上呈现出供不应求的局面。

而网络安全领域虽然也一直是热门领域,但相对来说,市场的增长速度没有软件安全那么迅猛。在这个“物以稀为贵”的市场规律下,软件安全岗位的薪资自然就水涨船高啦。

四、软件安全工程师“技术储备”

如果您想成为一名软件安全工程师,以下是一些需要学习的关键技术:

- 编程语言:掌握如 C、C++、Java、Python 等编程语言是基础。这些语言常用于开发软件,了解它们的语法、数据结构、控制流和内存管理等方面对于理解软件安全问题至关重要,为代码审计打好基础。

- 操作系统原理:熟悉 Windows、Linux、Mac OS 等主流操作系统的工作原理、系统架构、进程管理、内存管理、文件系统等知识。这有助于理解软件在不同操作系统环境下的安全问题和解决方案。

- 网络协议与通信:了解 TCP/IP 协议族(如 TCP、UDP、IP、HTTP、DNS 等)以及网络拓扑、网络攻击与防御技术。软件安全常常涉及网络通信中的安全问题,比如网络数据的加密传输、网络漏洞的利用与防范。

- 数据库安全:掌握数据库管理系统(如 MySQL、Oracle、SQL Server 等)的安全配置、访问控制、SQL 注入防范、数据加密、备份与恢复等技术,防止数据库中的数据泄露和被篡改。

- 加密与解密技术:学习对称加密算法(如 AES)、非对称加密算法(如 RSA、ECC)、哈希函数(如 SHA - 256)、数字签名等加密技术的原理和应用,用于保障数据的机密性、完整性和不可否认性。

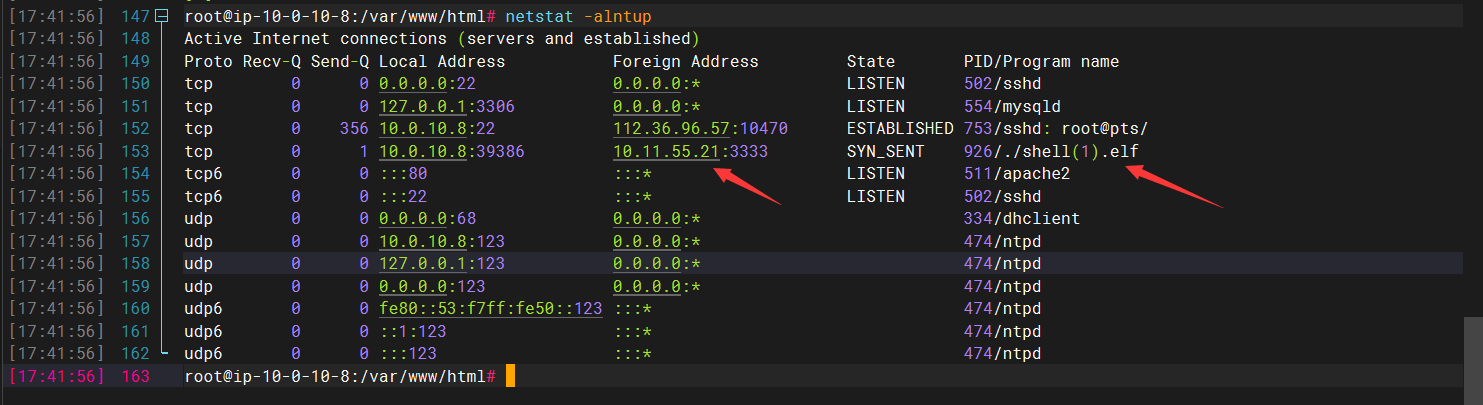

- 安全漏洞分析与利用:了解常见的软件安全漏洞(如缓冲区溢出、SQL 注入、跨站脚本攻击(XSS)、跨站请求伪造(CSRF)等)的原理和利用方法,以便能够进行漏洞挖掘和安全评估。

- 软件安全测试技术:掌握静态代码分析、动态测试、交互式安全测试、模糊测试、渗透测试等技术和工具(如 Fortify、Burp Suite、Metasploit 等),用于检测和发现软件中的安全缺陷。

- 逆向工程:学习反汇编、反编译、软件调试等技术,能够对二进制程序进行分析和理解,有助于发现软件中的恶意代码和安全问题。

- 移动应用安全:随着移动设备的普及,了解 Android 和 iOS 平台的安全机制、应用程序权限管理、移动设备加密、移动应用漏洞检测等技术也是必不可少的。

- 安全开发流程(SDL):熟悉安全开发生命周期(SDL)的各个阶段,包括需求分析、设计、编码、测试、发布和维护等环节中的安全考虑和实践,能够开发出安全的软件产品。

所以,软件安全岗位之所以比网络安全岗位薪资高,是因为他们需要更强大的技能、承担更重大的责任,并且市场对他们的需求更加迫切。不过,无论是软件安全还是网络安全,都是数字世界中不可或缺的守护者,都在为我们的网络生活保驾护航。只要你有兴趣和热情,无论选择哪个领域,都能在这个充满挑战和机遇的数字时代中找到自己的一片天地!