目录

VPN的概述

VPN的分类

VPN的核心技术 --- 隧道技术

VPN其他常用技术

VPN的概述

VPN --- 虚拟专用网 --- 一般指依靠ISP或者其他NSP,也可以是企业自身,提供的一条虚拟网 络专线。这个虚拟的专线是逻辑上的,而不是物理上的,所以称为虚拟专用网。

总结:

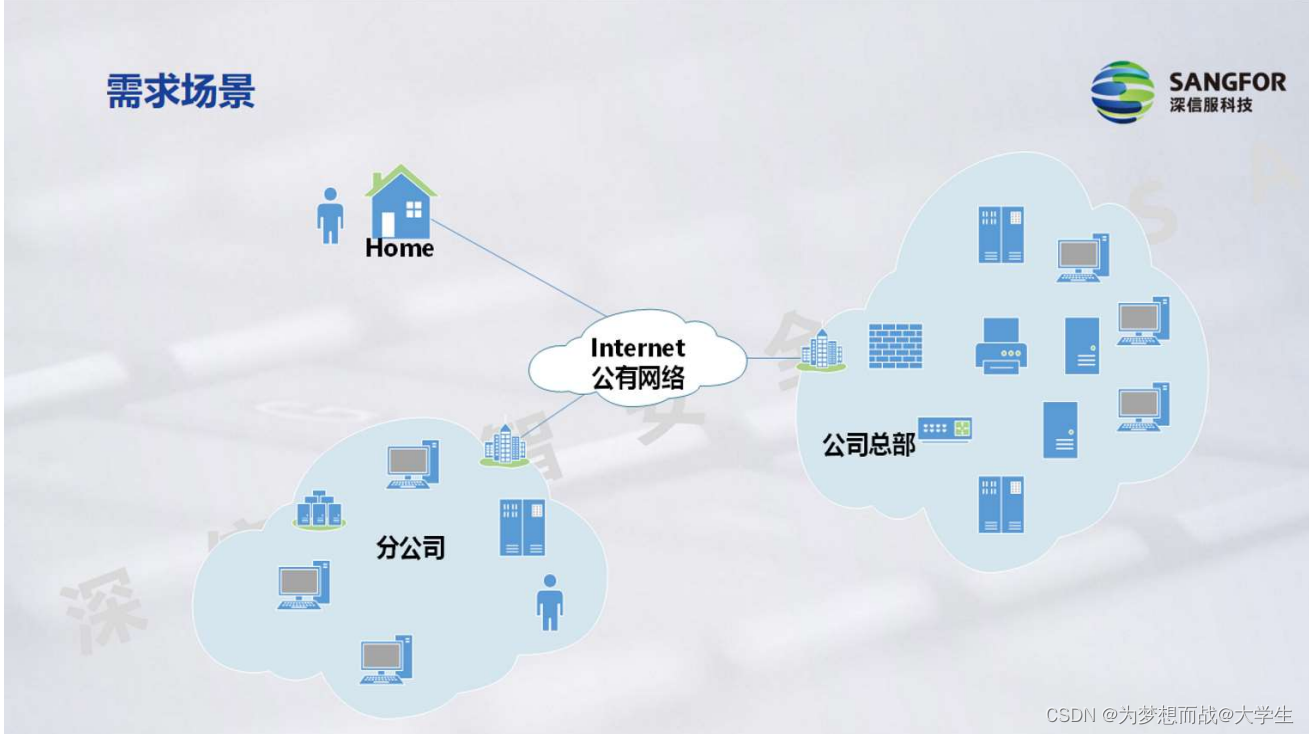

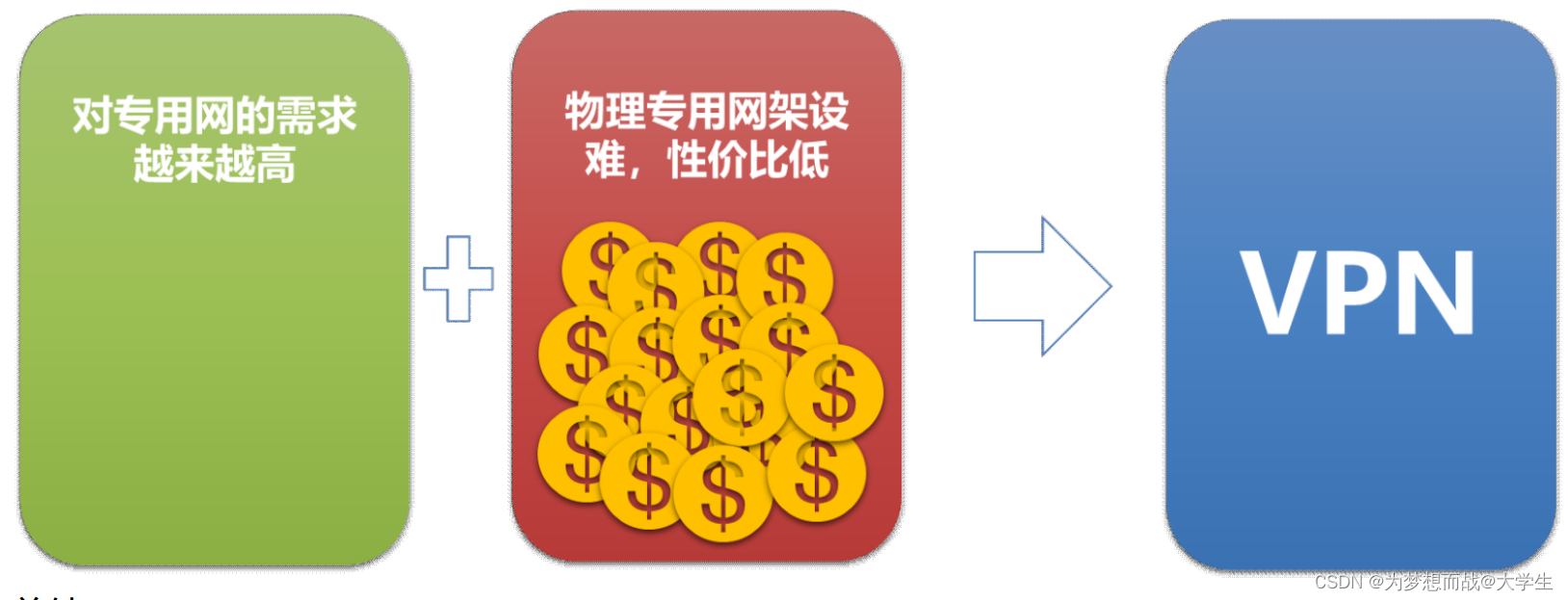

VPN诞生的原因

1,物理网络不适用,成本太高,并且如果位置不固定,则无法构 建物理专线

2,公网安全无法保证 由于VPN的诞生,导致网络部署的灵活性大大提升。

VPN的分类

1.根据建设的单位不同分类

1,企业自建的VPN专线:GRE,IPSEC,SSL VPN, L2TP --- 这种VPN构建成本较低,因为不需要支付专线的费用,仅需要承担购买VPN设 备的费用。并且,在网络控制方面,也拥有更多的主动性。

2,直接租用运营商的VPN专线:MPLS VPN。这种方式需 要企业支付专线的租用费用,但是,控制,安全以及网速方面的问题都将由运营商来承 担。MPLS VPN的优势在于,专线的租用成本低。

2.根据组网方式不同分类

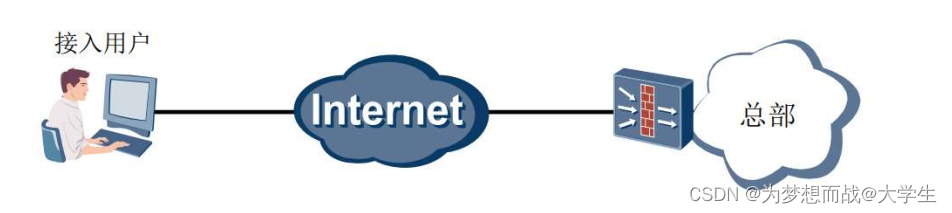

1,Client to LAN(ACCESS VPN

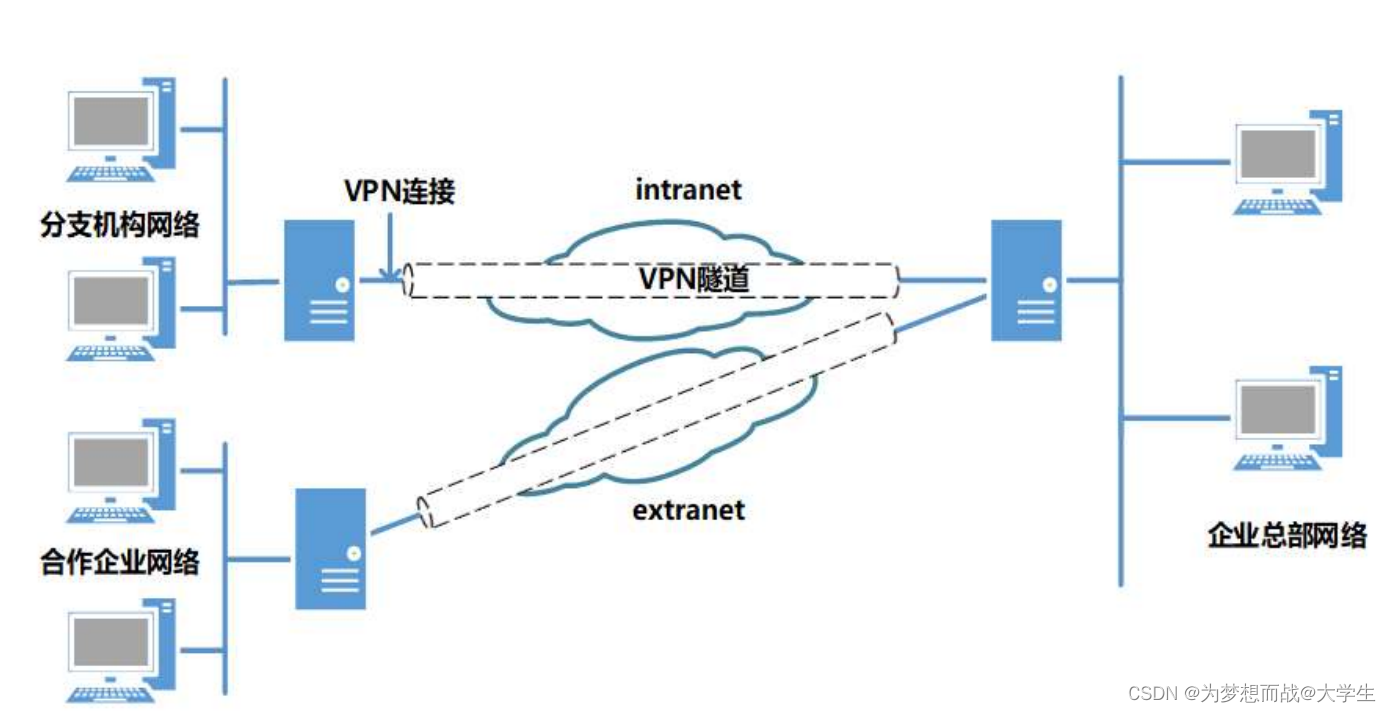

2,LAN to LA

Intranet --- 内联网 --- 企业内部虚拟专网

Extranet --- 外联网 --- 拓展的企业内部虚拟专网

相较而言,外联网一般连接合作单位,而内联网一般连接分公司,所以,外联网的 权限赋予会比较低,并且,安全把控方面会比较严格。

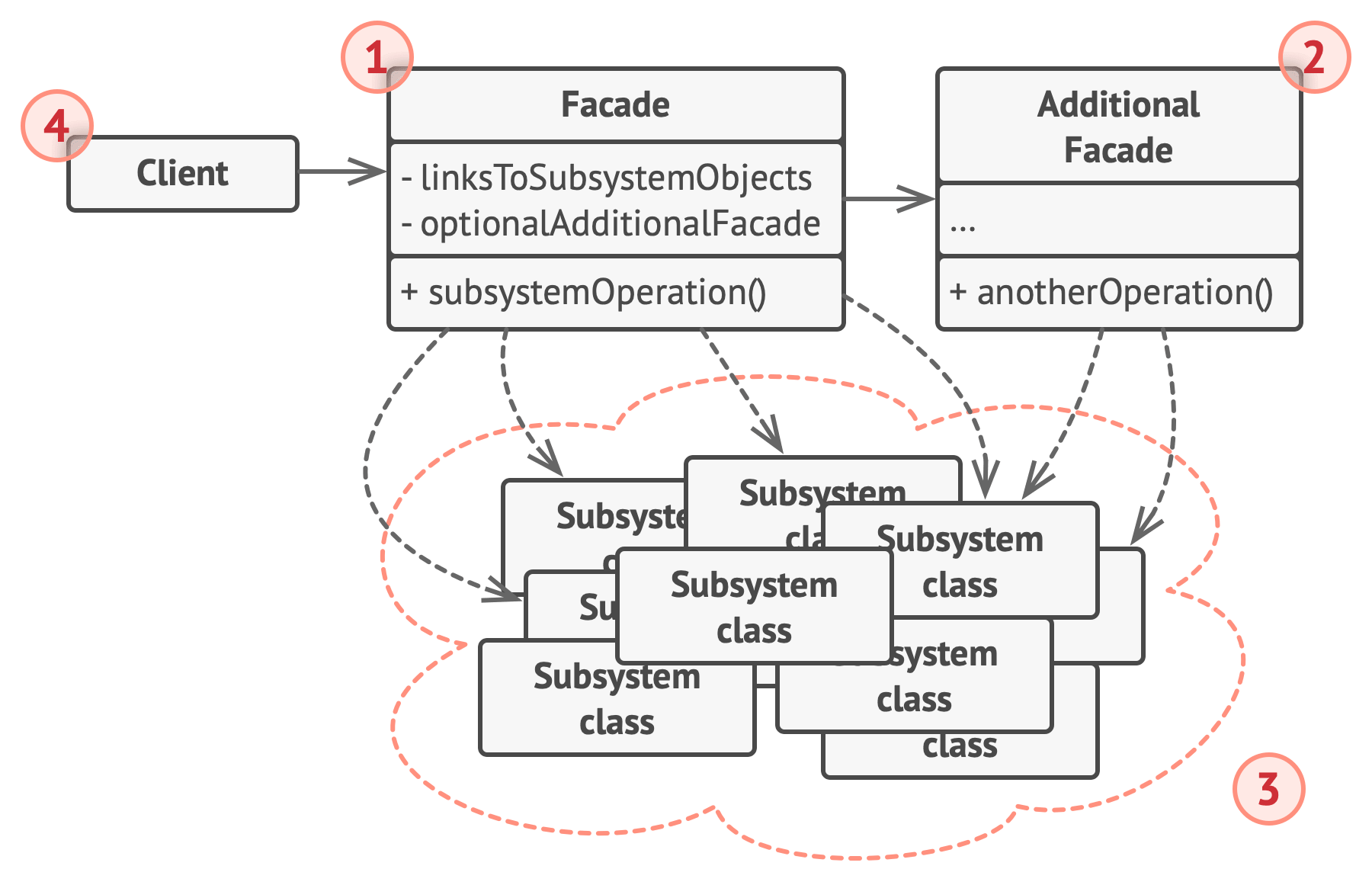

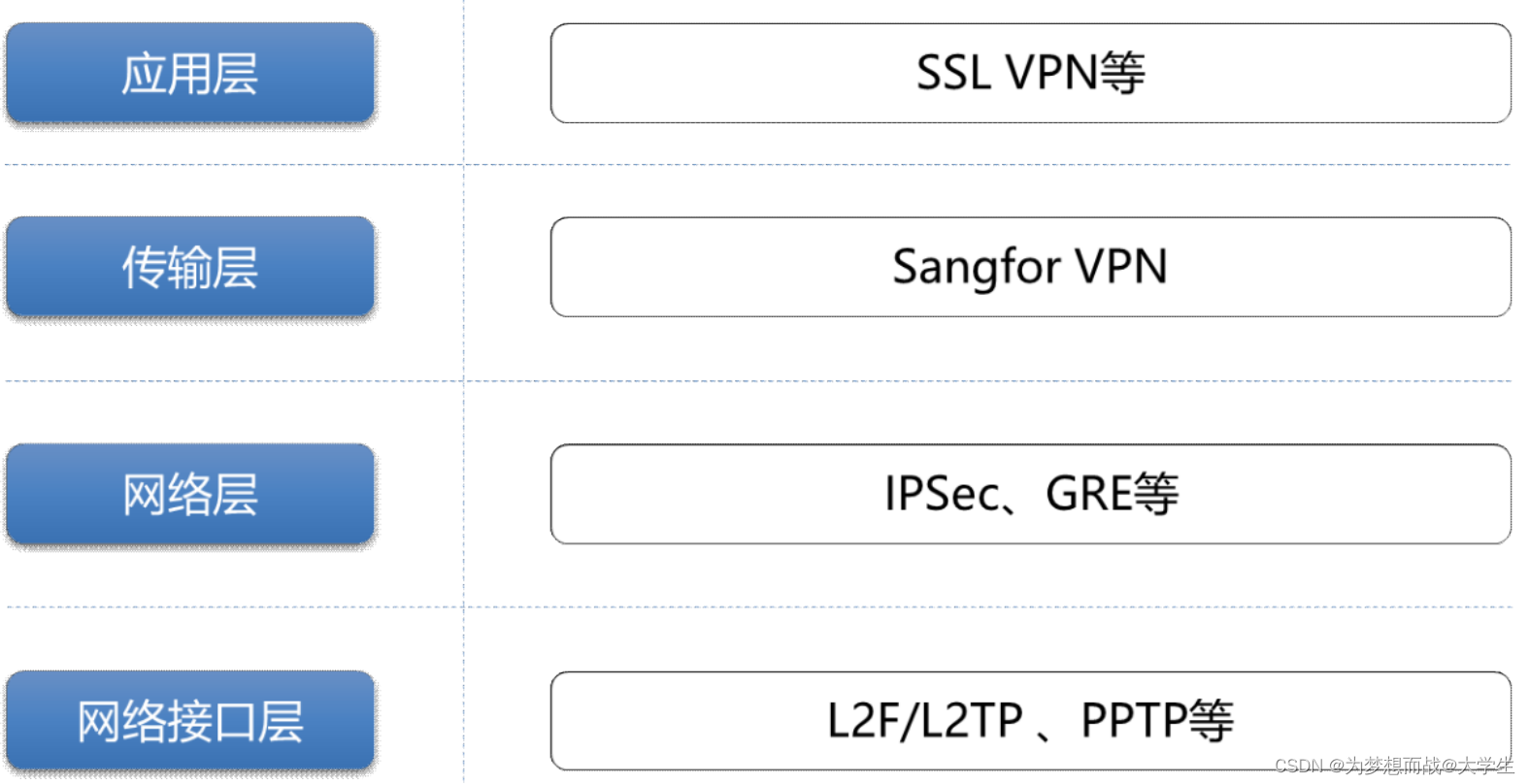

3.根据VPN技术实现的层次来进行分类

VPN的核心技术 --- 隧道技术

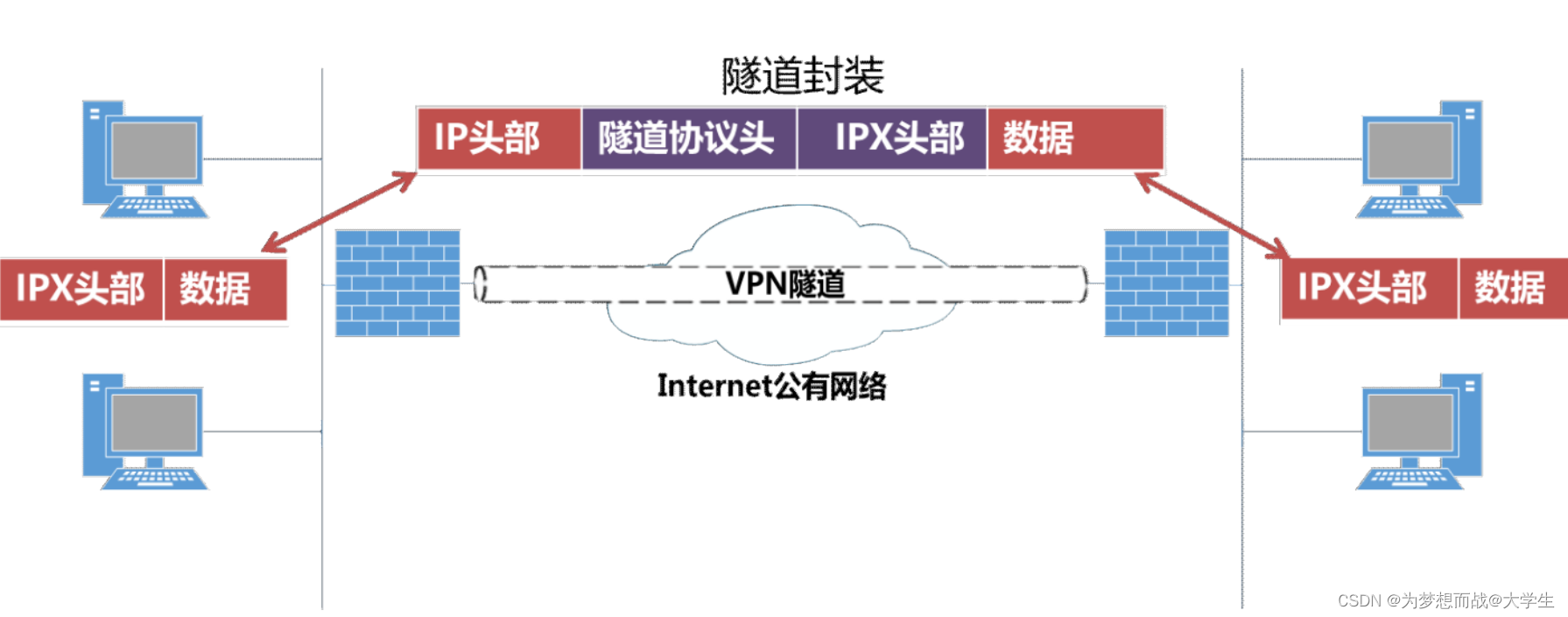

隧道技术---封装技术

VPN通过封装本身就是对数据的一种保护,而工作在不同层次的VPN,其实质就是保护 其所在层次即以上的数据。当然,这种保护在没有加密的情况下,并不代表安全。

我们一般网络封装协议都是由三部分组成的 --- 乘客协议,封装协议,运输协议

VPN其他常用技术

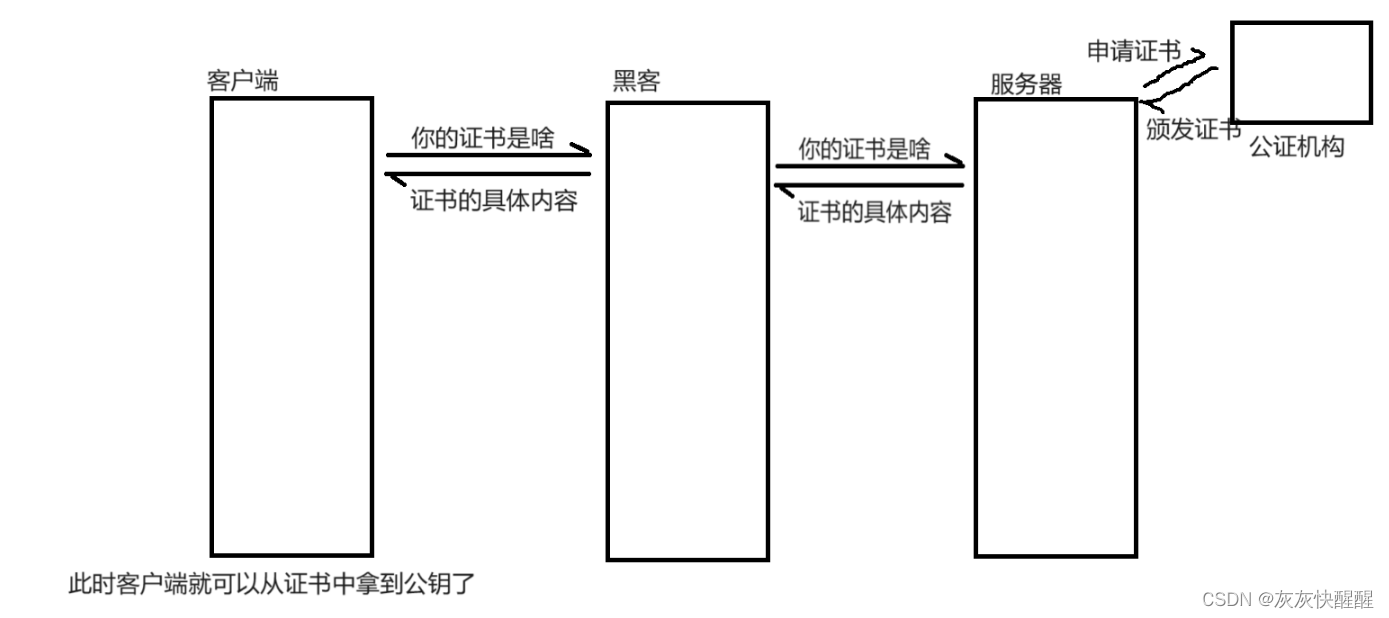

1.身份认证技术 --- 身份认证是VPN技术的前提。

GRE VPN --- 本身不支持身份认证的。(GRE里面有个“关键字”机制。类似于 ospf的认证,商量一个口令,在GRE中该措施仅是用来区分通道的)

L2TP VPN--- 因为他后面的乘客协议是PPP协议,所以,L2TP可以依赖PPP提供 的认证,比如PAP,CHAP。 IPSEC VPN和SSL VPN --- 都支持身份认证

2.加解密技术 --- 以此来抵抗网络中的一些被动攻击

注意

加解密技术使用的实质是一个双向函数,即一个可逆的过程。和HASH算法 有本质的区别加密技术也是安全通道的保障。

GRE VPN和L2TP VPN不支持加解密技术。通常可以结合IPSEC技术来实现加解密。 IPSEC VPN和SSL VPN都是支持加解密技术的。

3.数据认证技术 --- 验货 --- 保证数据的完整性

HASH --- 计算摘要值,之后,通过比对摘要值来保障完整性。

GRE VPN --- 可以加入校验和。但是,GRE的这种功能是可选的,两边开启之后, 才会激活数据认证功能。

L2TP VPN --- 不支持数据认证 IPSEC VPN,SSL VPN都是支持数据

4.密钥管理技术

密钥管理就是管理密钥从产生到销毁的过程,包括密钥的产生、存储、分配、保护、更新、吊销和销毁等。在这一系列的过程中,都存在安全隐患威胁系统的密钥安全。

保证密钥的安全基础:限制一个密钥的使用时间、密钥长度

![反序列化字符串逃逸 [安洵杯 2019]easy_serialize_php1](https://img-blog.csdnimg.cn/direct/383ba506181347479aca6d319858fce6.png)