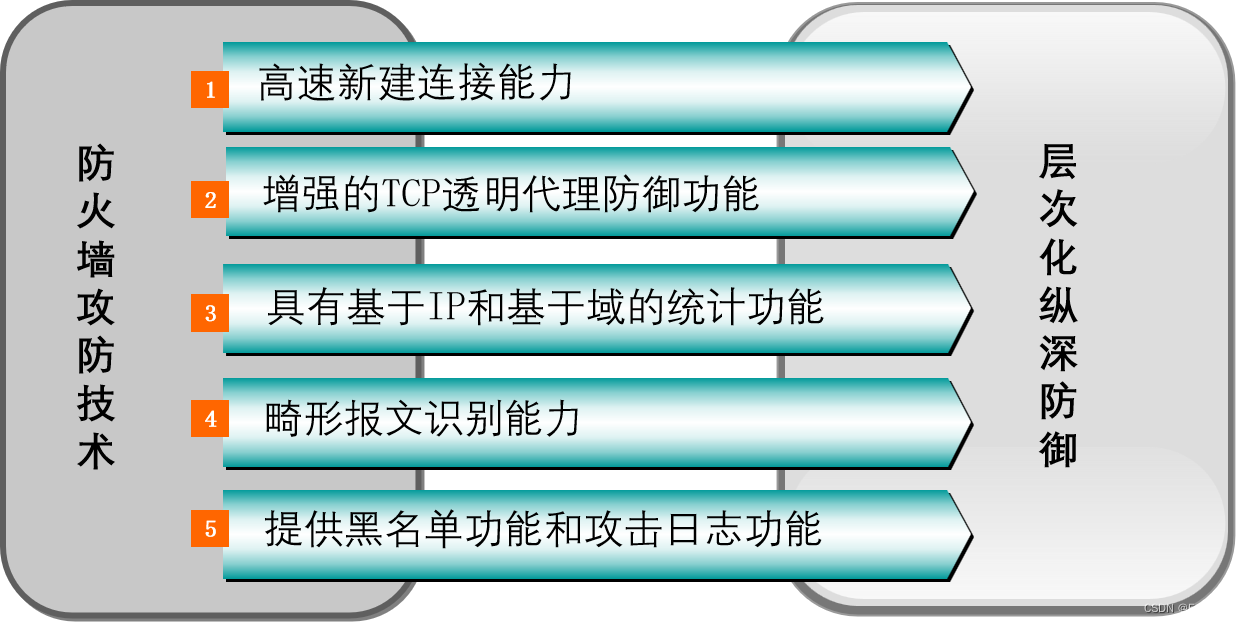

6 防火墙的防范技术

6.1 ARP攻击防范

攻击介绍

攻击者通过发送大量伪造的ARP请求、应答报文攻击网络设备,主要有ARP缓冲区溢出攻击和ARP拒绝服务攻击两种。 ARP Flood攻击(ARP扫描攻击):攻击者利用工具扫描本网段或者跨网段主机时, 网络设备会查找ARP表项,如果目的IP地址的MAC地址不存在,那么必然会导致ARP模块向上层软件发送大量的ARP Miss消息 。

处理方法

配置基于接口、区域或IP的ARP Flood攻击防范参数,限制接口上每秒ARP报文的总数。

ARP flood攻击防范配置

firewall defend arp-flood enable

配置ARP Flood攻击防范参数。

firewall defend arp-flood interface GigabitEthernet 1/0/0max-rate 100

firewall defend arp-flood ip ip-address 218.29.176.17max-rate 100

firewall defend arp-flood zone untrust max-rate 100

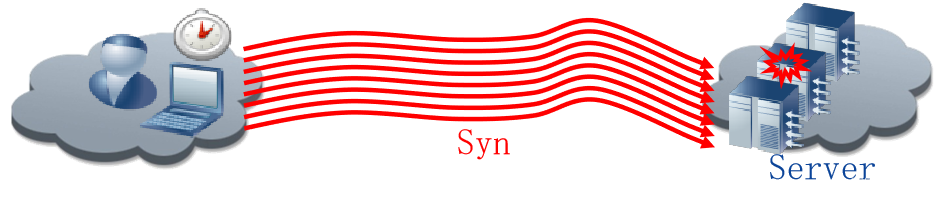

6.2 SYN Flood攻击防范

攻击介绍

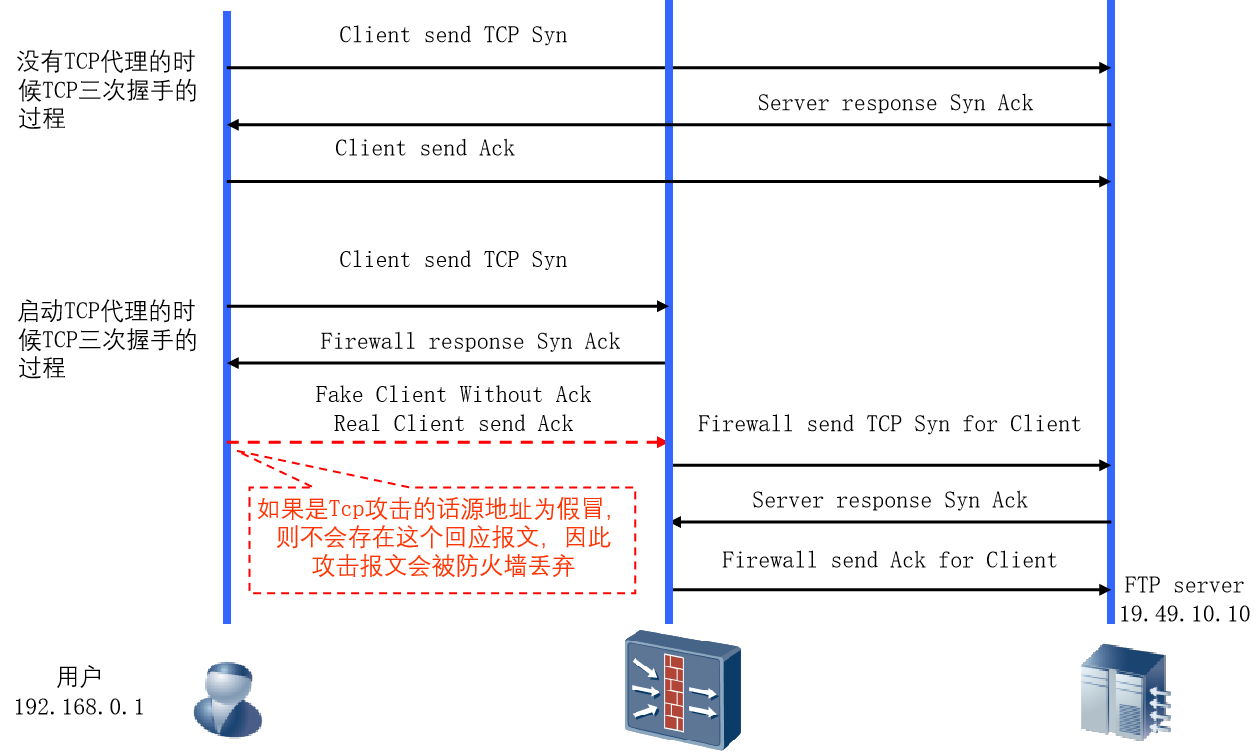

SYN Flood攻击就是采用源地址伪造的方式对目标主机发送大量的SYN报文,导致目标主机瘫痪。

处理方法

采用TCP PROXY的方式进行SYN Flood攻击防御,其基本参数就是需要指定对那些主机进行保护; 反向源探测技术;

目标主机进行SYN报文限速的方式进行防御。

6.3 SYN FLOOD防范原理—TcpProxy技术

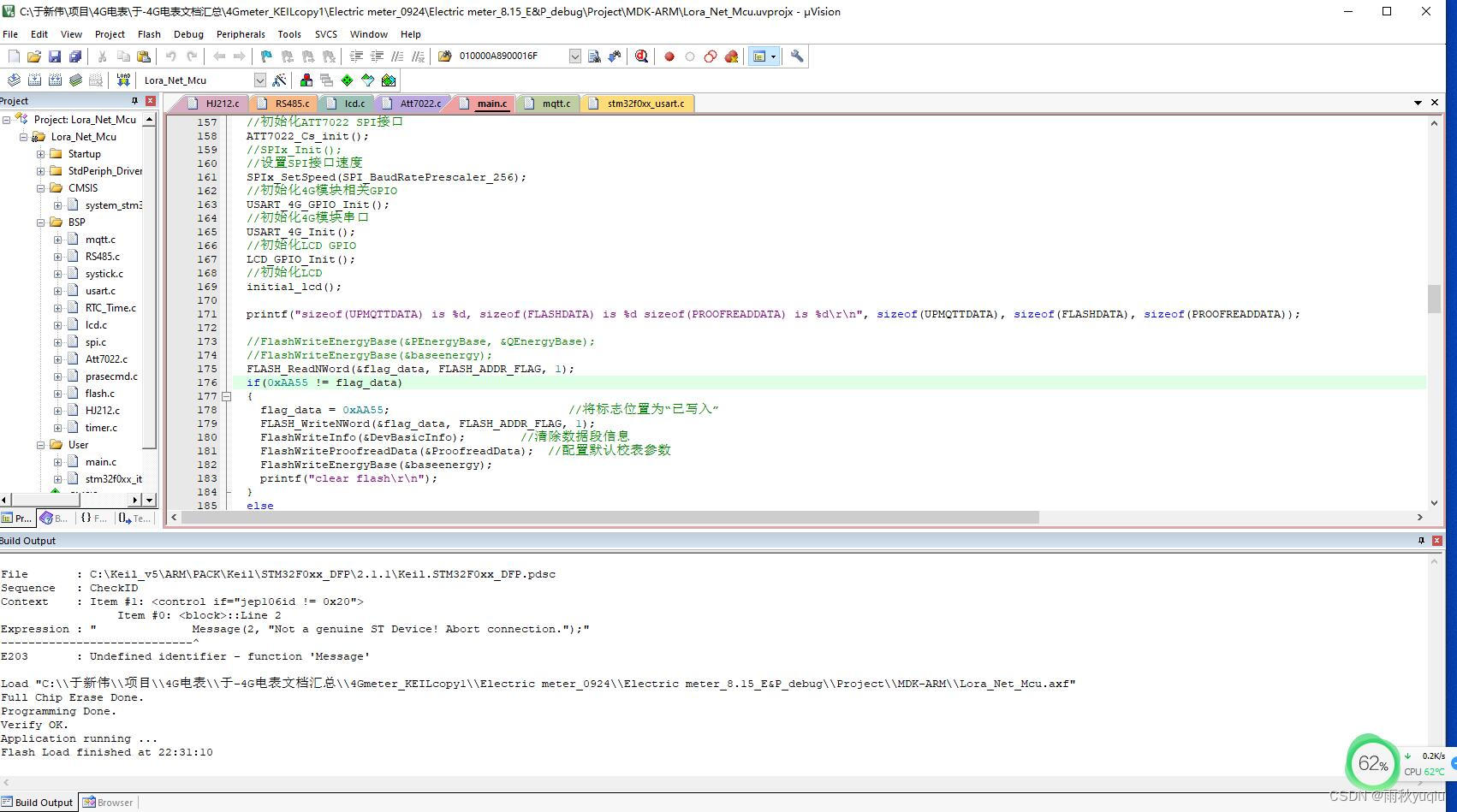

6.4 SYN Flood攻击防范配置

配置(一)

syn flood攻击防范开关[USG] firewall defend syn-flood enable

基于接口进行syn flood增强型攻击防范[USG] firewall defend syn-flood interface all [max-rate rate-value][tcp-proxy { auto | off | on }][USG] firewall defend syn-flood interface Ethernet slot-number[max-rate rate-value] [tcp-proxy { auto | off | on }][USG] firewall defend syn-flood interface GigabitEthernet slot-number [max-rate rate-value] [tcp-proxy { auto | off | on }]

配置(二)

基于安全域进行syn flood攻击防范

[USG] firewall defend syn-flood zone zone-name [max-rate rate-value] [tcp-proxy { auto | off | on }]

其中:

zone-name:被保护安全区域名称;

rate-value:允许通过TCP报文速率,取值范围为1~65535,缺省1000,单位为包/秒;

auto:自动启用TCP-PROXY防范功能,tcp-proxy缺省配置;

off:不启用TCP-PROXY防范功能;

on:直接启用TCP-PROXY防范功能。

配置(三)

基于IP地址进行syn flood攻击防范

[USG] firewall defend syn-flood ip ip-addr [max-rate rate-value] [tcp-

proxy { auto | off | on }]

其中:

ip-addr:被保护IP地址;

rate-value:允许通过TCP报文速率,取值范围为1~65535,缺省是1000,单位为包/秒;

auto:自动启用TCP-PROXY防范功能,tcp-proxy缺省配置;

off:不启用TCP-PROXY防范功能;

on:直接启用TCP-PROXY防范功能。

配置(四)

攻击防范配置举例

[USG] firewall defend syn-flood enable

[USG] firewall defend syn-flood zone trust tcp-proxy on

[USG] firewall defend syn-flood ip 202.169.1.100 max-rate 50 tcp-proxyon

[USG] firewall defend syn-flood interface GigabitEthernet 1/0/0 tcp-proxy on

6.5 Connection Flood攻击防范

攻击介绍

攻击者向被攻击服务器发送大量的请求,使被攻击服务器产生大量链接而不能受理合法用户的请求 。

处理方法

USG统计用户向服务器发送的报文,如果在设定的时间间隔内用户发送的报文少于设定的阈值,则认为该用户不合法;

USG统计用户和服务器建立的链接数,如果在设定的时间间隔内用户建立的链接数大于设定的阈值,则认为该用户不合法;

USG将该IP地址加入黑名单。

6.6 Connection Flood攻击防范配置

防范配置

firewall defend tcp-illeage-session enable

配置Connection Flood攻击防范参数

firewall defend tcp-illeage-session packet 1 interval 15

firewall defend tcp-illeage-session number 8interval 15

firewall defend tcp-illeage-session blacklist-timeout 60

6.7 ICMP/UDP Flood攻击防范

攻击介绍

短时间内向特定目标发送大量的UDP/ICMP报文,致使目标系统负担过重而不能处理合法的连接。

处理方法

检测通向特定目的地址的UDP报文速率,当速度超过设定阈值上限时,设定攻击标志并做Car处理,对攻击记录日志。当速率低于设定的阈值下限,取消攻击标志,允许所有报文通向特定目的地址。

6.8 ICMP/UDP Flood防范配置

Udp/Icmp Flood攻击配置步骤:[USG] firewall defend udp-flood zone trust max-rate 3000[USG] firewall defend icmp-flood ip 202.169.1.100 max-rate 500 [USG] firewall defend udp-flood interface GigabitEthernet 1/0/0 max-rate 1000