前言

疫情还没有结束,放假只能猫家里继续分析和研究最新的攻击技术和样本了,正好前段时间群里有人说服务器被黑,然后扔了个样本在群里,今天咱就拿这个样本开刀,给大家研究一下这个样本究竟是个啥,顺便也给大家分享一些关于Linux Rootkit恶意软件方面的相关知识点吧,全球高端的黑客组织都在不断进步,做安全更应该努力学习,走在黑客前面,走在客户前面,加强自身安全能力的提升才能应对未来各种最新的安全威胁事件,才能帮助客户更好的解决安全问题。

这个样本是一个Linux Rootkit类型的恶意样本,根据国外安全厂商报道最近半年Linux恶意软件呈指数级增长,在2022年上半年记录的恶意软件样本在2022年1月至2022年6月期间增加了近650%,随着云计算的发展,针对Linux的恶意软件攻击样本在未来应该会越来越多,然而尽管 Linux 恶意软件样本大量增加,但 Windows 仍是受恶意软件感染最多的操作系统。

分析

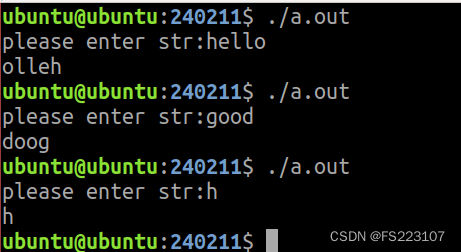

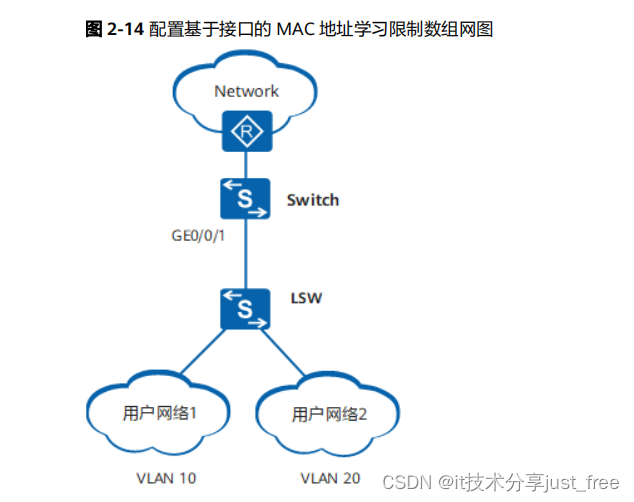

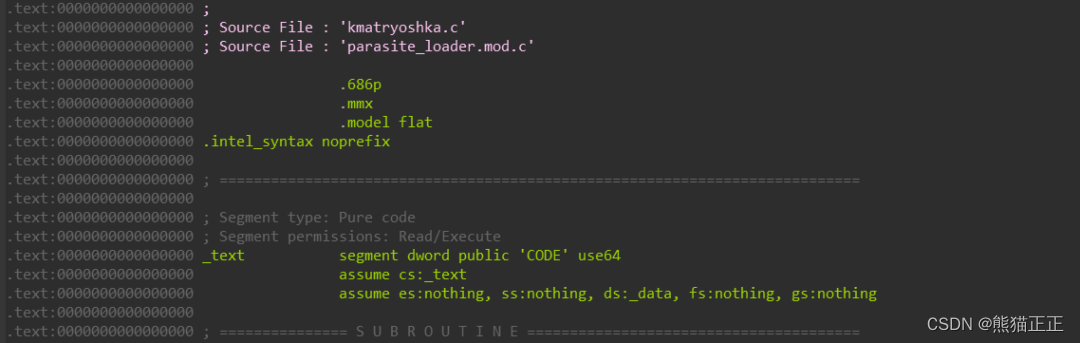

1.通过逆向分析,发现该恶意样本是一个Linux RootKit木马程序,样本参考了2018年H2HC(Hackers 2 Hackers Conference)会议上Matveychikov & f0rb1dd3分享的Linux RootKit高级技术,加载执行Linux Rootkit木马,如下所示:

2.解密Linux RootKit木马数据过程,如下所示:

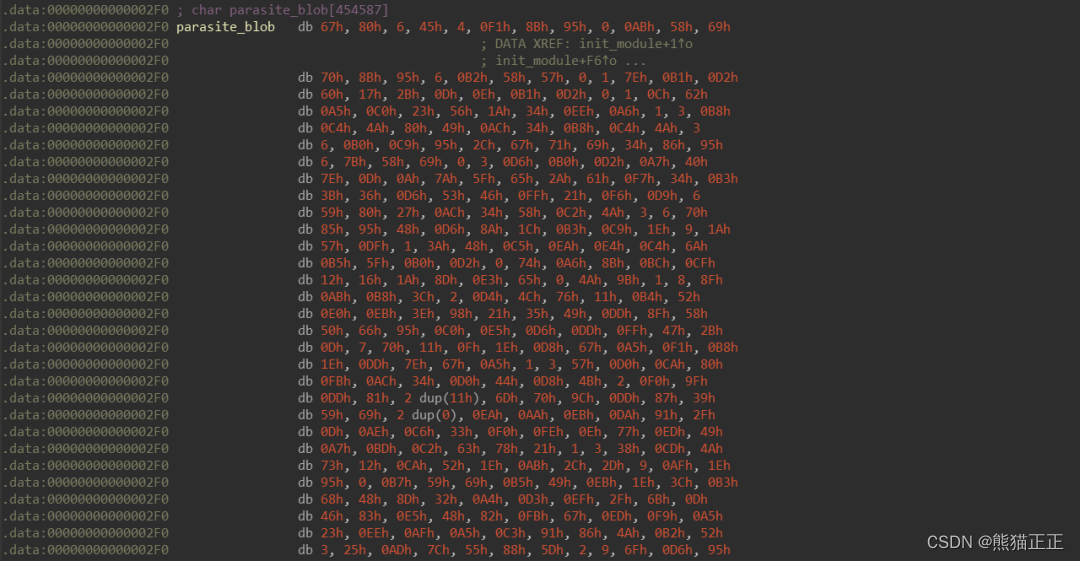

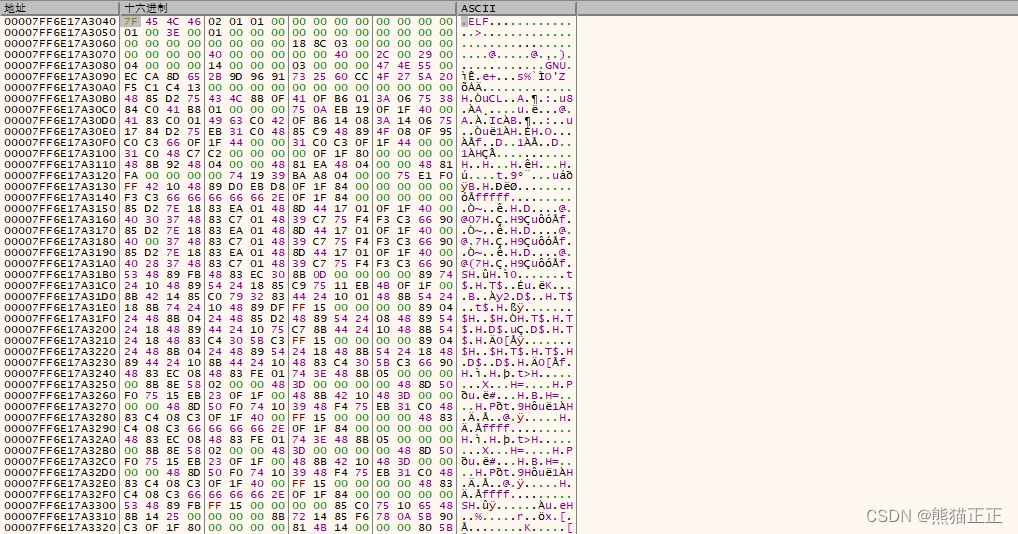

3.Linux RootKit木马数据,如下所示:

4.笔者自己编写了一个简单的解密程序,用于解密上面的Linux RootKit木马数据,如下所示:

5.解密Linux RootKit木马数据之后,如下所示:

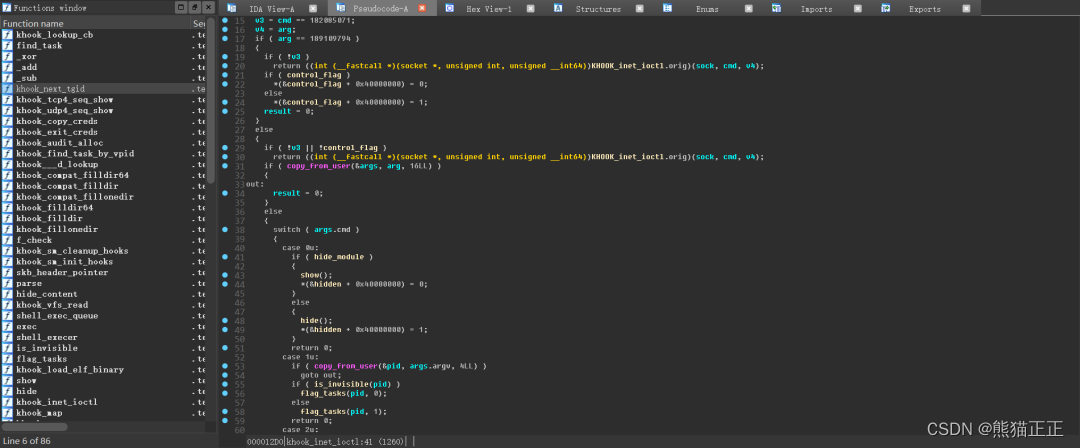

6.通过逆向分析解密出来的Linux RootKit木马,发现是Reptile木马源代码修改的,如下所示:

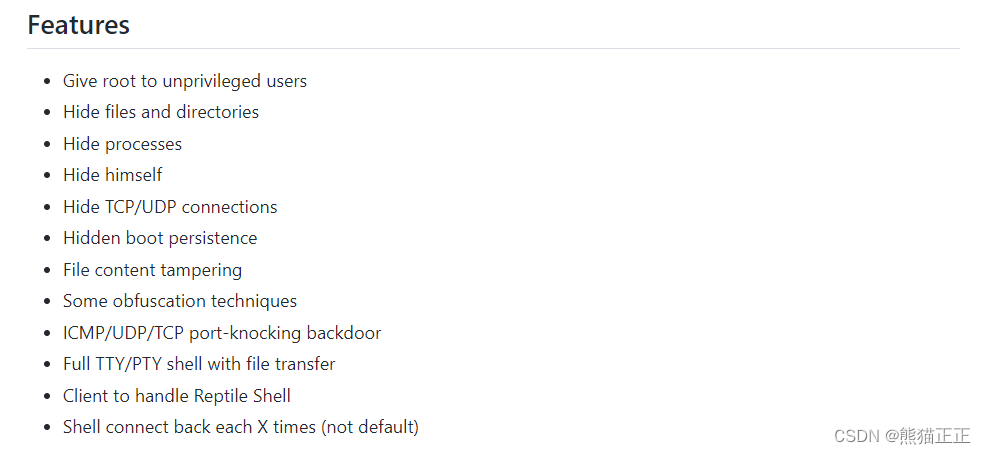

7.Reptile是一款开源的Linux RootKit木马程序,Linux RootKit木马功能非常强大,如下所示:

可以隐藏文件、目录、自身、网络连接、反弹shell木马等,Linux RootKit木马运行之后,如下所示:

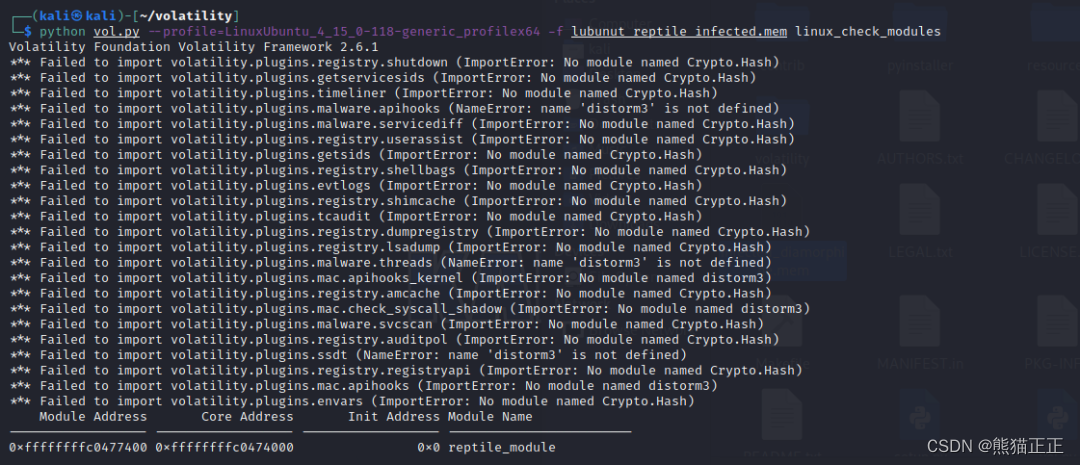

该Linux RootKit木马可以通过Volatility内存检测的方法发现木马后门模块,如下所示:

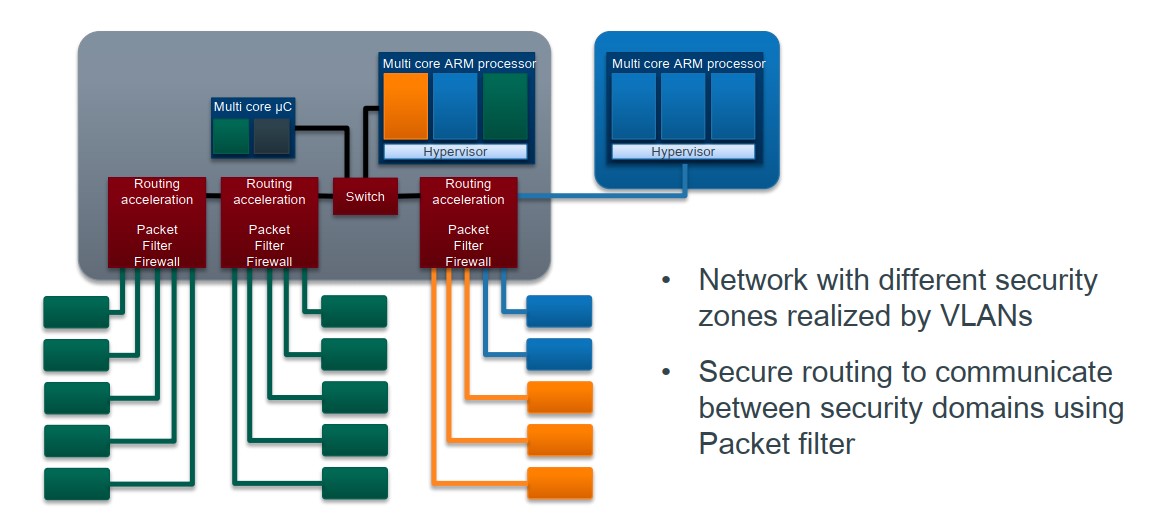

笔者曾研究过多个基于Linux平台的RootKit家族样本,说不定你的服务器上就被安装了这些RootKit家族样本,RootKit包含应用层和驱动层,应用层主要使用的技术就是二次打包修改、替换常用二进制文件、LD_PRELOAD环境变量写入/etc/ld.so/preload、捆绑合并等方式,驱动层主要使用的syscall hook以及最近两三年比较流行的通过eBPF技术来实现文件,进程、网络的隐藏等。

总结

笔者通过研究的一些高端样本可以预测在未来基于底层RootKit或者高级隐藏技术的恶意软件可能会增多,像此前TeamTNT黑客组织也曾使用Linux RootKit的Diamorphine木马来达到隐藏目的,同时一些勒索病毒也开始使用底层驱动程序进行辅助攻击,未来几年不管是Windows平台,还是Linux平台,安全对抗都会持续升级,可能会出现更多使用高级技术或者底层技术的恶意软件家族,包含更高级的混淆加密反调试反虚拟机等免杀技术,更底层的木马隐藏技术,会成为高级威胁攻击的主流攻击技术。

最近几年随着云计算的发展,云原生安全似乎又成为了一个热点,同时eBPF技术的成熟与发展,又出现了一批基于eBPF技术的RootKit攻击技术,一些开源代码也被公布在了GitHub平台上面bad-bpf、ebpfkit、boopkit、TripleCross等eBPF RootKit项目未来可能也会成为黑客利用的工具,被应用到各种针对Linux平台的恶意软件当中,目前eBPF的RootKit对环境要求比较高,暂时还不太流行,不过也已经发现了一些eBPF RootKit的恶意软件家族Symbiote,还有像此前NSA方程式组织开发的顶级后门Bvp47也使用了BPF隐藏信道,随着eBPF技术的进一步发展与成熟,基于eBPF的后门可能会越来越多,目前已经有一些比较简单的检测eBPF木马的方法,例如使用bpf-hookdetect、Hades、ebpfkit-monitor、bpftool等工具进行简单的猎捕工作,同时可以使用IDA\Ghidra的eBPF逆向分析插件、readelf、llvm-objdump等工具进行相关的逆向分析工作,安全就是这样,有攻必有防,我们通过不断研究最新的攻击技术,攻击样本,然后找到相应的检测和防御技术,黑客组织为了获取更大的利益,也在不断研究各种最新的安全技术,然后开发出更高级更隐蔽的恶意软件攻击样本,安全研究人员只有不断的学习与进步,与时俱进,才能更好的发现和对应这些高端黑客组织的攻击活动。

安全技术发展已经有几十年了,国内外各种安全大会上基本上每年都会有一些新的安全技术分享,同时也会有一些新的安全概念被提出来,其实万变不离其宗,安全的核心永远是对抗,有攻就一定有防,就像矛与盾一样,最近几年比较热门的云原生安全技术,笔者通过深度研究一些云原生安全攻击事件案例之后,发现其实云原生安全技术底层对抗逻辑并没有太多的改变,只是增加了一些上层的东西,上层的东西对抗其实是比较简单的,解决起来并没有太大的技术难题,更难的对抗还是在底层技术的对抗,安全研究人员需要去更多的关注和解决云原生安全的底层技术,而不要总是停留在表层技术的研究,黑客都在不断的进步,如果安全研究人员不持续保持进步,研究更高级更底层的安全技术,可能根本无法及时发现和对应那些高端黑客组织的攻击活动,安全的路还很长,需要持续不断的努力,活到老,学到老。

笔者一直从事与恶意软件威胁情报等相关安全分析与研究工作,包含挖矿、勒索、远控后门、僵尸网络、加载器、APT攻击样本、CS木马、Rootkit后门木马等,涉及到多种不同的平台(Windows/Linux/Mac/Android/iOS),笔者做安全研究的兴趣就是喜欢研究一些最新的恶意软件家族样本,跟踪国内外报道的各种安全事件中涉及到的攻击样本等,通过详细分析各种安全攻击事件中涉及的样本、漏洞和攻击技巧等,可以了解全球黑客组织最新的攻击技术以及攻击活动趋势等,同时还可以推判出他们大概准备做什么,发起哪些攻击活动,以及客户可能会受到什么危害等,通过研究全球的黑客组织以及攻击活动,做到知已知彼,各位读者朋友如果有遇到什么新的恶意软件家族样本或最新的家族变种都可以私信发给笔者,感谢给笔者提供样本的朋友们!