我们研究了最近NSA/CISA 联合网络安全咨询,该咨询涉及这些组织在红/蓝团队演习中发现的首要网络安全问题。在本文中,您将更深入地了解特定问题,包括适用的实际场景,以及可用于限制或克服该问题的缓解策略。这扩展了 NSA/CISA 报告提供的信息。

建议使用集中式身份管理系统来降低跨多个平台的身份验证风险,但它会无意中产生漏洞。这些系统确认帐户的状态和访问级别,交换的消息通常是加密的,但不能免受拦截。弱加密、共享秘密或易受攻击的第三方系统可能会允许恶意行为者观察和捕获身份验证消息。然后他们可能会“重放”这些消息以获得未经授权的权限。

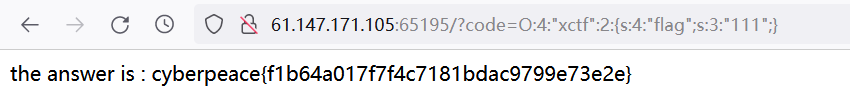

这到底是如何运作的?

集中式身份验证问题

建议组织运行集中式身份管理系统,以降低与身份验证和授权分布在多个系统相关的风险,其中任何一个系统在发生事件时都会成为责任。然而,这种流程的集中化导致了一种必要的机制,第三方系统通过该机制要求确认给定帐户的状态(是否授权)和访问级别(即登录后应授予的权限)。

该机制依赖于集中式身份管理系统和第三方系统之间通过网络进行的消息交换,并且通常是加密的。然而,由于多种因素(从弱加密到共享秘密或保护不当的第三方系统),恶意行为者可以观察发生的身份验证过程,并收集生成的消息。

在某些情况下,可以“重放”生成的消息并欺骗系统隐式接受该消息,而无需进一步检查,并向恶意行为者或其控制下的进程授予未经授权的特权。

活动目录示例

Active Directory 的 Kerberos 身份验证是一个值得注意的案例,其中系统之间交换哈希值,从而导致漏洞。在这里,“Golden Ticket”和“Pass-the-Hash”等漏洞已在网络犯罪武器库中变得普遍:

哈希传递攻击:此技术涉及捕获身份验证过程中使用的哈希(密码或密钥的固定大小的字母数字表示形式)。然后,攻击者使用此哈希来验证自己的身份并获取对网络资源的访问权限,从而绕过对实际密码的需要。

Golden Ticket Attack :此攻击针对 Kerberos,这是一种在 Windows 环境中使用的网络身份验证协议。一旦攻击者获得对关键域控制器的访问权限,他们就可以创建一张“金票”,该票证授予域内任何用户的身份验证,通常会导致网络上的访问不受限制。

那么运行 Linux 时我是绝对安全的吗?

这些类型的攻击并不特定于任何操作系统或平台。它们也有多种形式,Kerberos 只是其中之一。如果不出意外的话,Active Directory 提供的集中式身份管理在 Linux 系统中以不同的方式使用(或可以),这一事实不可避免地会使这些系统面临同样的问题。

此外,相反的情况也是可能的:您可以找到在 Linux 上运行的 Active Directory 替代程序,为基于 Windows 的系统提供 ldap 连接和身份验证。无论您是否在 Windows 上运行 Active Directory,都不应忽视该风险。

事实上,这个问题甚至并不特定于 Active Directory 环境,甚至也不特定于内部网络和系统。例如,还可以通过在流行的在线平台(例如代码托管、电子邮件和社交媒体服务)上不正确地保护授权令牌来实现绕过系统访问控制。

如果创建了一个提供对给定资产的访问权限的令牌,然后该令牌被盗、泄露或意外在线发布,则任何有权访问该令牌的人都可以获得与该令牌关联的权限,而无需重新通过服务进行身份验证,从而绕过任何现有的访问控制。

缓解策略:综合方法

有效防御访问控制绕过需要整体策略:

▶ 强制执行一次性特权:身份验证应该是每个会话的一次性过程。一旦会话结束,必须重新进行身份验证。

▶ 地理位置验证:不寻常的登录位置应立即触发重新身份验证,这是防止会话劫持攻击的关键步骤。

进一步细化甚至可以检查原始客户端系统的位置和 IP,而不是特定用户。发起连接的常用设备发生变化,应触发重新身份验证。 应彻底监控此类事件,并在发生时发出高风险警报。

▶ 强大的加密标准:使用最强的相互支持的加密确保系统之间的通信 - 避免默认的较弱标准。

▶ 定期系统更新:具有更新服务的现代系统可以更好地抵御这些攻击,因此需要持续致力于技术更新。