第21章 网络设备安全

21.1 网络设备安全概况

21.1.1 交换机安全威胁

交换机是构成网络的基础设备,主要的功能是负责网络通信数据包的交换传输 。

目前,工业界按照交换机的功能变化,将交换机分为第 一代交换机、第 二代交换机、第 三代交换机、第四代交换机、第五代交换机。

第一代交换机是集线器

第二代交换机又称为以太网交换机,工作于 OSI 的数据链路层,称为二层交换机。

第三代交换机通俗地称为三层交换机

第四代交换机为满足业务的安全性、可靠性、QoS 等需求,在第 二 、第三代交换机功能的基础上新增业务功能,如防火墙、负载均衡、IPS 等 。

交换机面临的网络安全威胁主要有如下几个方面 。

I.MAC 地址泛洪

MAC 地址泛洪(Flooding) 攻击通过伪造大量的虚假 MAC 地址发往交换机,由于交换机的地址表容量的有限性,当交换机的MAC地址表被填满之后,交换机将不再学习其他MAC地址 ,从而导致交换机泛洪转发 。

2.ARP 欺骗

攻击者可以随时发送虚假ARP包更新被攻击主机上的ARP缓存,进行地址欺骗,干扰交换机的正常运行 。

3. 口令威胁

攻击者利用口令认证机制的脆弱性,如弱口令、通信明文传输、口令明文存储等,通过口令猜测、网络监听、密码破解等技术手段获取交换机口令认证信息,从而非授权访问交换机设备。

4. 漏洞利用

攻击者利用交换机的漏洞信息,导致拒绝服务、非授权访问、信息泄露、会话劫持。

21.1.2 路由器安全威胁

路由器面临的网络安全威胁主要有以下几个方面。

1. 漏洞利用

网络设备厂商的路由器漏洞被攻击者利用,导致拒绝服务、非授权访问、信息泄露、会话劫持、安全旁路。

2. 口令安全威胁

路由器的口令认证存在安全隐患,导致攻击者可以猜测口令,监听口令,破解口令文件。

3. 路由协议安全威胁

路由器接收恶意路由协议包,导致路由服务混乱。例如,BGP 前缀劫待攻击(BGP prefix hijacking attack)、 BGPAS 路径欺骗攻击 (BGP AS path spoofing attack)

4. DoS/DDoS 威胁

攻击者利用TCP/IP 协议漏洞或路由器的漏洞,对路由器发起拒绝服务攻击。攻击方法有

两种:一是发送恶意数据包到路由器,致使路由器处理数据不当,导致路由器停止运行或干扰正常运行。二是利用僵尸网络制造大的网络流量传送到目标网络,导致路由器处理瘫痪。

5. 依赖性威胁

攻击者破坏路由器所依赖的服务或环境,导致路由器非正常运行。

--------------

21.2 网络设备安全机制与实现技术

21.2.1 认证机制

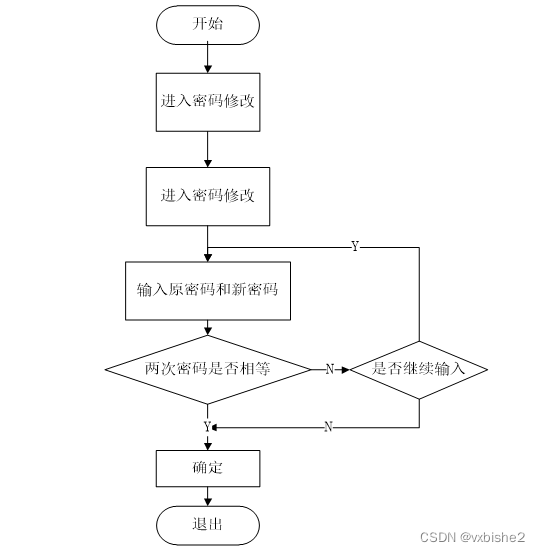

为防止网络设备滥用,网络设备对用户身份进行认证。用户需要提供正确口令才能使用网络设备资源。

目前,市场上的网络设备提供 Console 口令、AUX 口令、VTY 口令、user 口令、privilege-level 口令等多种形式的口令认证。以路由器为例,Console 口令的使用过程如下:

Router#config terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)# line console 0

Router(config-line)# login

Router(config-line)# password console-password

Router(config-line)# ^Z

Router#

为了便于网络安全管理,交换机、路由器等网络设备支持TACACS+ (Terminal Access

Controller Access Control System)认证、RADIUS (Remote Authentication Dial In User Service)认证。

TACACS+要求用户提供用户名和口令进行认证,认证通过后再进行授权操作和审计。相

比于 TACACS+,RADIUS 的认证过程简单。

21.2.2 访问控制

网络设备的访问可以分为带外 (out-of-band) 访问和带内 (in-band) 访问。带外 (out-of-band)访问不依赖其他网络,而带内(in-band) 访问则要求提供网络支持。网络设备的访问方法主要有控制端口(Console Port) 、辅助端口(AUX Port)、 VTY 、HTTP 、TFTP 、SNMP 。Console 、AUX 和 VTY 称为 line 。符种访问方法都有不同的特征。Console Port 属于默认设置访问,要求物理上访问网络设备。 AUX Port 提供带外访问,可通过终端服务器或调制解调器 Modem 连接到网络设备,管理员可远程访问。 VTY 提供终端模式通过网络访问网络设备,通常协议是 Telnet或 SSH2 。VTY 的数量一殷设置为 5 个,编号是从 0 到 4 。网络设备也支持使用 HTTP 协议进行 Web 访问。网络设备使用 TFTP(Trivial File Transfer Protocol) 上传配置文件。SNMP 提供读或读写访问几乎所有的网络设备。

1.CON 端口访问

限制特定的主机才能访问路由器。

2.VTY 访问控制

为保护VTY的访问安全,网络设备配置可以指定固定的IP地址才能访问,并且增加时间约束。

3.HTTP 访问控制

限制指定 IP 地址可以访问网络设备

4. SNMP 访问控制

一是SNMP访问认证。

二是限制SNMP访问的 IP 地址。

三是关闭SNMP访问。

5. 设置管理专网

远程访问路由器一般是通过路由器自身提供的网络服务来实现的,例如Telnet 、SNMP 、Web 服务或拨号服务。虽然远程访问路由器有利于网络管理,但是在远程访问的过程中,远程通信时的信息是明文,因而,攻击者能够监听到远程访问路由器的信息,如路由器的口令。为增强远程访问的安全性,应建立一个专用的网络用于管理设备

6.特权分级

针对交换机、路由器潜在的操作安全风险,交换机、路由器提供权限分级机制,每种权限级别对应不同的操作能力。

21.2.3 信息加密

网络设备配置文件中有敏感口令信息,一旦泄露,将导致网络设备失去控制。为保护配置文件的敏感信息,网络设备提供安全加密功能,保存敏感门令数据。启用 service password-encryption 配置后,对口令明文信息进行加密保护

21.2.4 安全通信

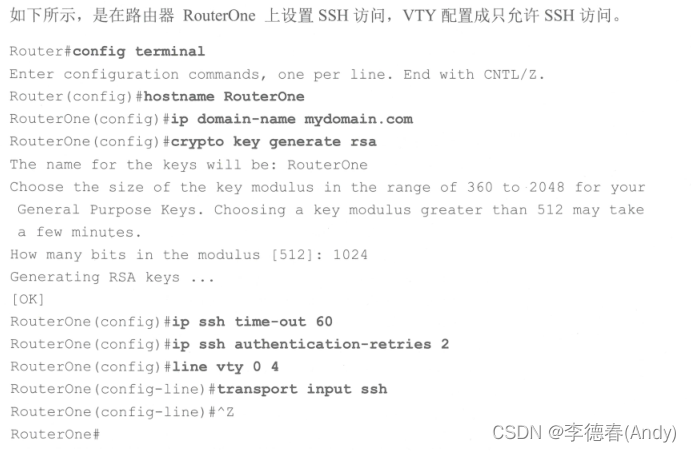

网络设备和管理工作站之间的安全通信有两种方式:一是使用 SSH ;二是使用 VPN 。

1. SSH

为了远程访问安全,网络设备提供 SSH 服务以替换非安全的 Telnet,

其配置步骤如下:

(1) 使用 hostname 指定设备名称。

(2) 使用 ip domain-name 配置设备域。

(3) 使用 crypto key generate rsa 生成 RSA 加密密钥。建议最小密钥大小为 1024 位。

(4) 使用 ip ssh 设置 SSH 访问。

(5) 使用 transport input 命令配置使用 SSH 。

2. IPSec VPN

网络设备若支持 IPSec, 则可以保证管理工作站和网络设备的网络通信内容是加密传输的,其主要配置步骤如下:

(1) 设置 ISAKMP 预共享密钥;

(2) 创建可扩展的 ACL;

(3) 创建 IPSec transforms;

(4) 创建 crypto map;

(5) 应用 crypto map 到路由接口 。

21.2.5 日志审计

网络运行中会发生很 多 突发情况,通过对网络设备进行审计,有利于管理员分析安全事件 。网络设备提供控制台日志 审计(Console logging) 、缓冲区日志审计(Buffered logging) 、终端

审计(Terminal logging)、SNMP traps 、AAA 审计、Syslog 审计等多种方式 。

由于网络设备的存储信息有限,一般是建立专用的日志服务器,并开启网络设备的 Syslog服务,接收网络设备发送出的报警信息 。

21.2.6 安全增强

1. 关闭非安全的网络服务及功能

网络设备自身提供许多网络服务,例如 Telnet 、Finger 、HTTP 等。

2. 信息过滤

过滤恶意路由信息,控制网络的垃圾信息流。

Router(Config)# access-list 10 deny 192.168.1.0 0.0.0.255

Router(Config)# access-list 10 permit any

禁止路由器接收更新 192.168.1.0 网络的路由信息。

Router(Config)# router ospf 100

Router(Config - router)# distribute - list 10 in

禁止路由器转发传播 192.168.1.0 网络的路由信息。

Router(Config)# router ospf 100

Router(Config- router)# distribute - list 10 out

禁止默认启用的 ARP-Proxy,避免引起路由表的混乱。

Router(Config)# no ip proxy-arp

Router(Config-if)# no ip proxy-arp

3. 协议认证

为保证路由协议的正常运行,用户在配置路由器时要使用协议认证。如果不是这样,路由器就会来者不拒,接收任意的路由信息,从而可能被恶意利用。

l) 启用 OSPF 路由协议的认证

2) RIP 协议的认证

3) 启用 IP Unicast Reverse-Path Verification

21.2.7 物理安全

物理安全是网络设备安全的基础,物理访问必须得到严格控制。物理安全的策略主要如下:

•指定授权人安装、卸载和移动网络设备;

•指定授权人进行维护以及改变网络设备的物理配置;

•指定授权人进行网络设备的物理连接;

•指定授权人进行网络设备的控制台使用以及其他的直接访问端口连接;

•明确网络设备受到物理损坏时的恢复过程或者出现网络设备被篡改配置后的恢复过程。

--------------

21.3 网络设备安全增强技术方法

21 .3.1 交换机安全增强技术方法

1. 配置交换机访问口令和 ACL,限制安全登录

交换机提供了多种用户登录、访问设备的方式,主要有通过 Console 端口、 AUX 端口、SNMP 访问、Telnet 访问、SSH 访问、HTTP 访问等方式。

交换机的安全访问控制分为两级:

(1) 第一级通过控制用户的连接实现。

(2) 第二级通过用户口令认证实现。

2. 利用镜像技术监测网络流量

以太网交换机提供基千端口和流量的镜像功能 , 即可将指定的1个或多个端口的报文或数据包复制到监控端口,用千报文的分析和监视、网络检测和故障排除。

3.MAC 地址控制技术

(1) 设置最多可学习到的 MAC 地址数。

(2) 设置系统 MAC 地址老化时间。

4. 安全增强

安全增强的作用在千减少交换机的网络攻击威胁面,提升抗攻击能力。方法主要包括关闭交换机不必要的网络服务、限制安全远程访问、限制控制台的访问、启动登录安全检查、安全审计等安全增强措施 。

21.3.2 路由器安全增强技术方法

1. 及时升级操作系统和打补丁

2.关闭不需要的网络服务

3. 明确禁止不使用的端口

4. 禁止 IP 直接广播和源路由

5. 增强路由器 VTY 安全

6.阻断恶意数据包

7. 路由器口令安全

8. 传输加密

9. 增强路由器 SNMP 的安全

--------------

21.4 网络设备常见漏洞与解决方法

21.4.1 网络设备常见漏洞

(1) 拒绝服务漏洞。

(2) 跨站伪造请求 CSRF (Cross-Site Request Forgery) 。

(3) 格式化字符串漏洞。

(4) XSS (Cross-Site Scripting)

(5) 旁路 (Bypass something)

(6) 代码执行 (Code Execution)

(7) 溢出 (Overflow)

(8) 内存破坏 (Memory Corruption)

21.4.2 网络设备漏洞解决方法

1. 及时获取网络设备漏洞信息

2. 网络设备漏洞扫描

3. 网络设备漏洞修补

--------------

21.5 本章小结

交换机、路由器是实现网络通信的主要设备,其安全性和健壮性将直接影响网络的可用性。本章主要围绕交换机、路由器的安全问题进行了讨论,内容包括认证机制、访问控制、信息加密、安全通信、日志审计等几个方面,并总结归纳了交换机、路由器的安全增强技术方法;然后给出了交换机和路由器的安全配置实例;最后给出了网络设备的常见漏洞及解决方法。